Manage Credential Encryption

Действие Manage Credential Encryption позволяет вам контролировать шифрование данных для сервисов кластера ADH. Шифрование реализовано с помощью провайдера Hadoop или KMS, каждый из которых поддерживает хранение паролей в JCEKS-файлах (защищенный контейнер с паролями, credential store) вместо конфигурационных файлов. По умолчанию credential store защищен паролем, который хранится в среде для каждого зашифрованного сервиса, но вы можете хранить пароль в файле, если сервис допускает это.

Активация шифрования кластерным действием

Для активации шифрования данных следуйте шагам ниже:

-

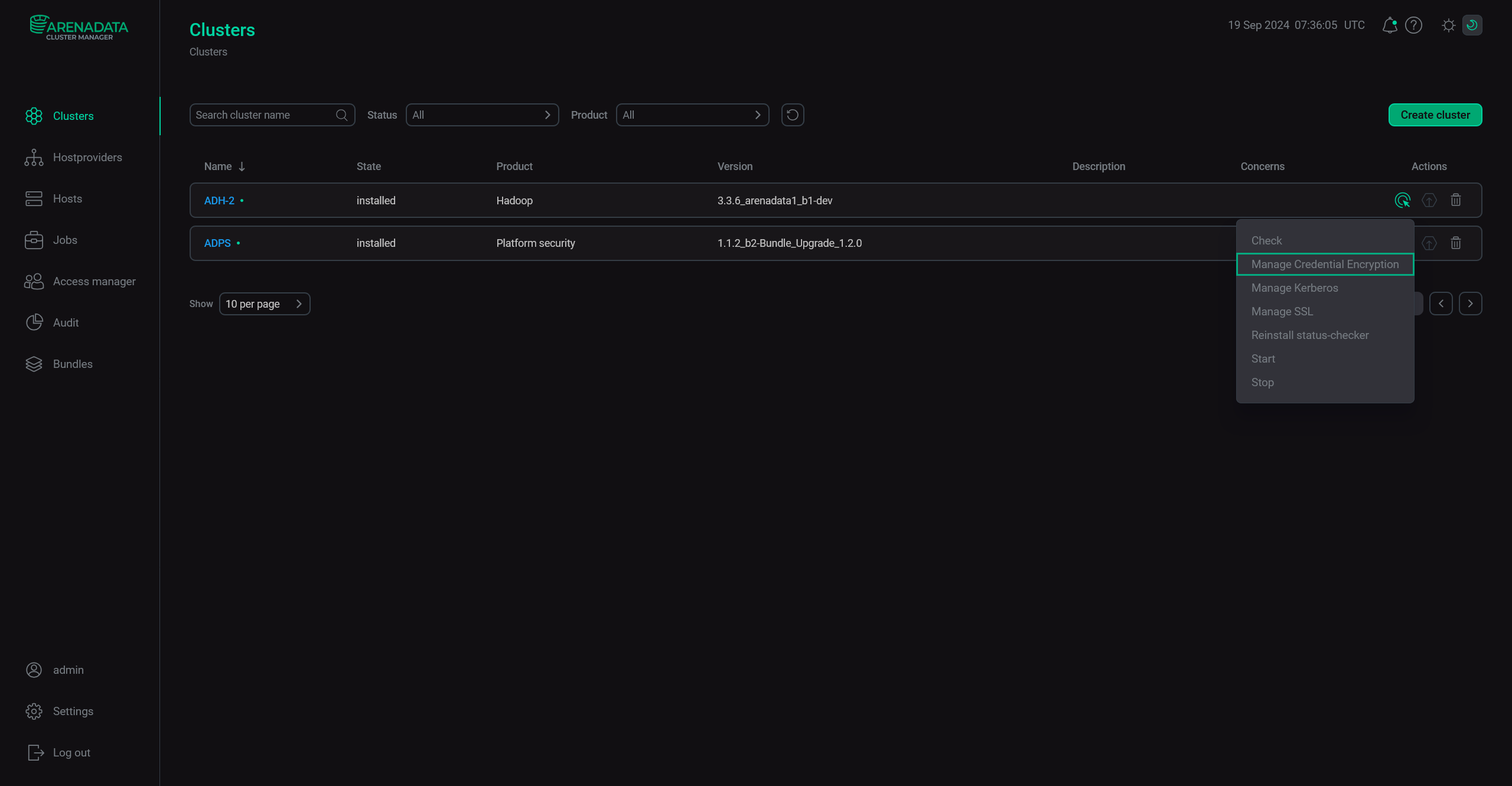

На странице Clusters запустите действие Manage Credential Encryption для вашего кластера ADH.

Запуск действия Manage Credential Encryption

Запуск действия Manage Credential Encryption -

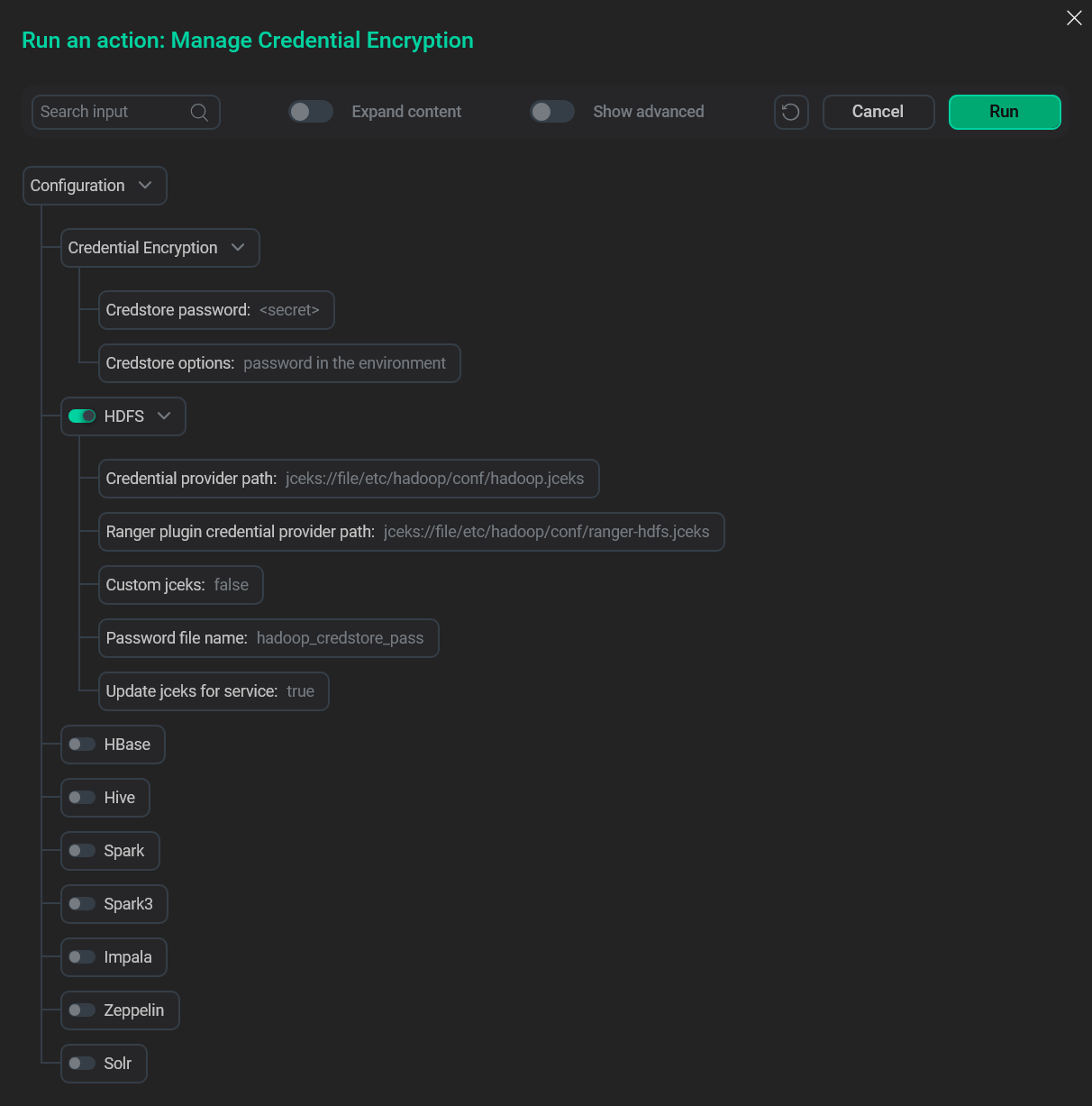

В открывшемся окне установите настройки шифрования:

-

Credstore password — пароль провайдера шифрования.

-

Credstore options — способ хранения пароля провайдера шифрования. Доступны три опции:

no password,password-fileиpassword in the environment. Параметры шифрования данных

Параметры шифрования данных

-

-

В том же окне выберите сервисы, для которых хотите активировать шифрование, и укажите нужные значения параметров:

-

Credential provider path — путь к JCEKS-файлу сервиса. Может быть локальным или HDFS-путем.

-

Ranger plugin credential provider path — путь к JCEKS-файлу плагина Ranger для сервиса.

-

Custom jceks — при активном флаге используются пользовательские JCEKS-файлы, находящиеся по указанным выше путям. При неактивном состоянии флага JCEKS-файлы генерируются автоматически.

-

Password file name — имя файла, в котором хранится пароль. Используется только при выборе в параметре Credstore options способа хранения пароля

password-file. -

Update jceks for service — определяет, нужно ли перегенерировать JCEKS-файлы для этого сервиса. Имеет смысл только если JCEKS-файлы были созданы ранее. Следует использовать при смене паролей SSL (keystore, truststore), паролей LDAP, пароля для подключения к БД и прочих паролей из конфигурации сервисов.

Активировать шифрование можно для сервисов HDFS (вместе с YARN), HBase, Hive, Impala, Kyuubi, Spark/Spark3, Zeppelin и Solr. Список параметров, приведенный выше, одинаков для каждого сервиса за исключением тех, которые не требуют полного списка параметров.

-

-

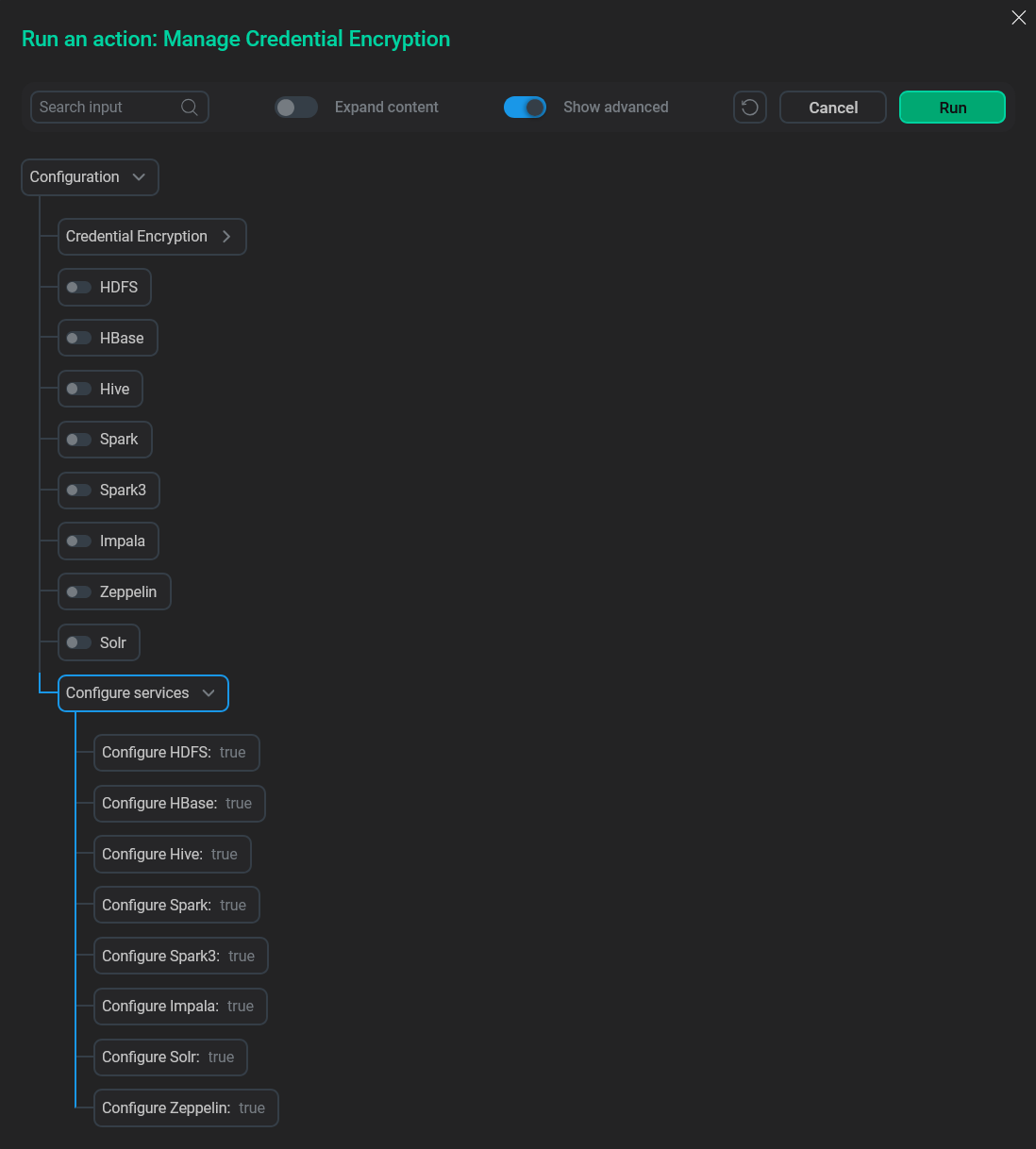

У данного действия также есть режим advanced, в котором можно выбирать сервисы, требующие реконфигурации. При активации флага Show advanced появляется группа параметров Configure services, в которой можно отключить реконфигурацию для сервисов, не изменяемых действием Manage Credential Encryption.

Режим advanced

Режим advanced -

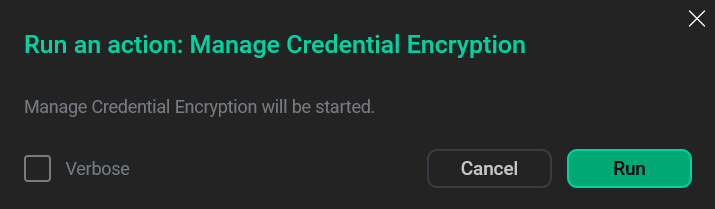

Нажмите Run и подтвердите действие в появившемся окне.

Окно подтверждения

Окно подтверждения

Активация шифрования для сервиса

Существует альтернативный способ активировать шифрование для сервиса, который поддерживает это. Вместо запуска действия Manage Credential Encryption вы можете выполнить следующее:

-

Перейдите на вкладку Services вашего кластера ADH и выберите сервис, для которого хотите включить шифрование.

-

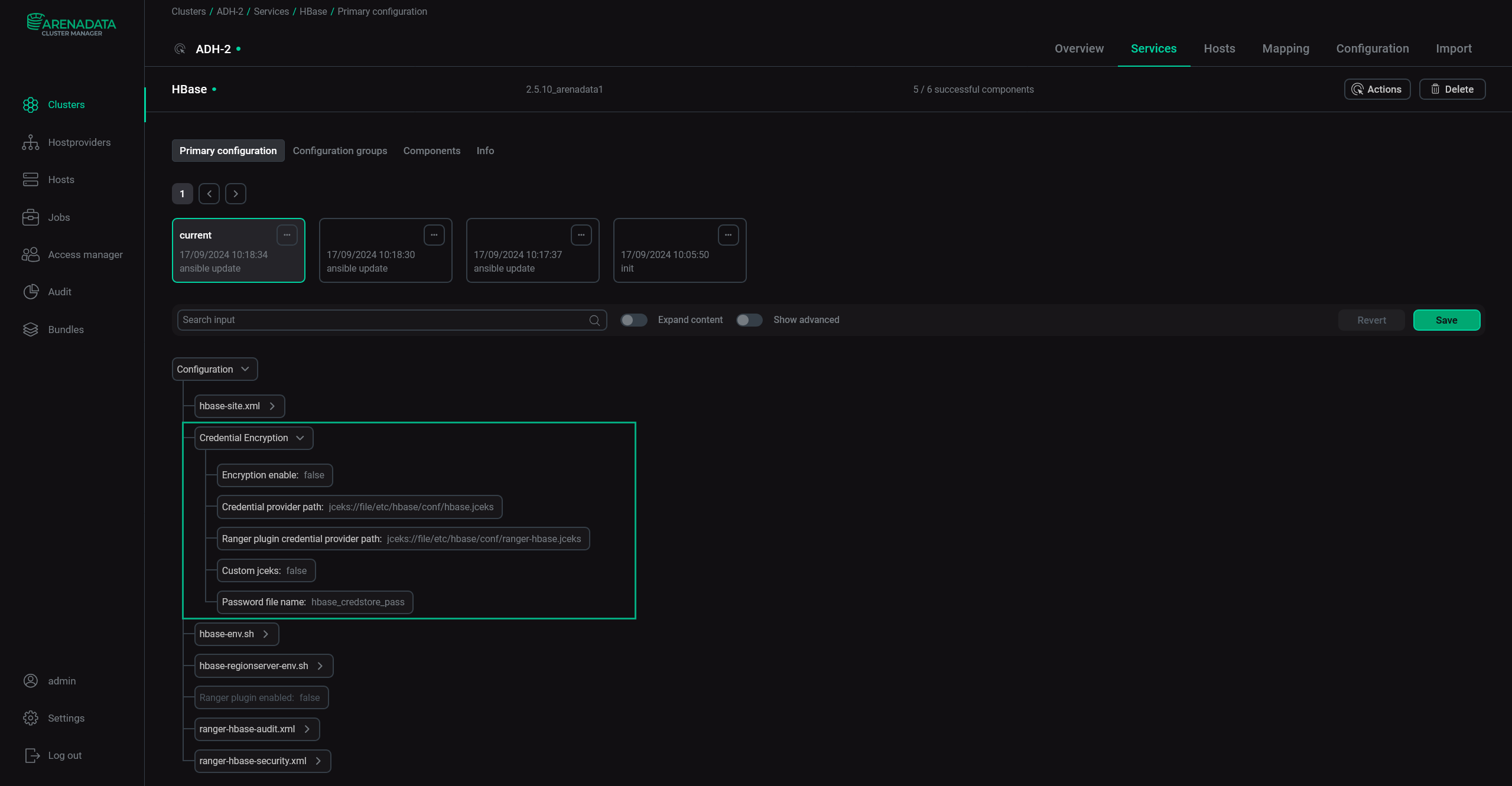

Раскройте группу Credential Encryption и настройте параметры, указанные на рисунке ниже.

Настройка сервиса

Настройка сервисаСписок параметров похож на имеющийся в действии Manage Credential Encryption, но здесь присутствует новый параметр — Encryption enable. Для активации шифрования для сервиса требуется активировать его и сохранить конфигурацию.

-

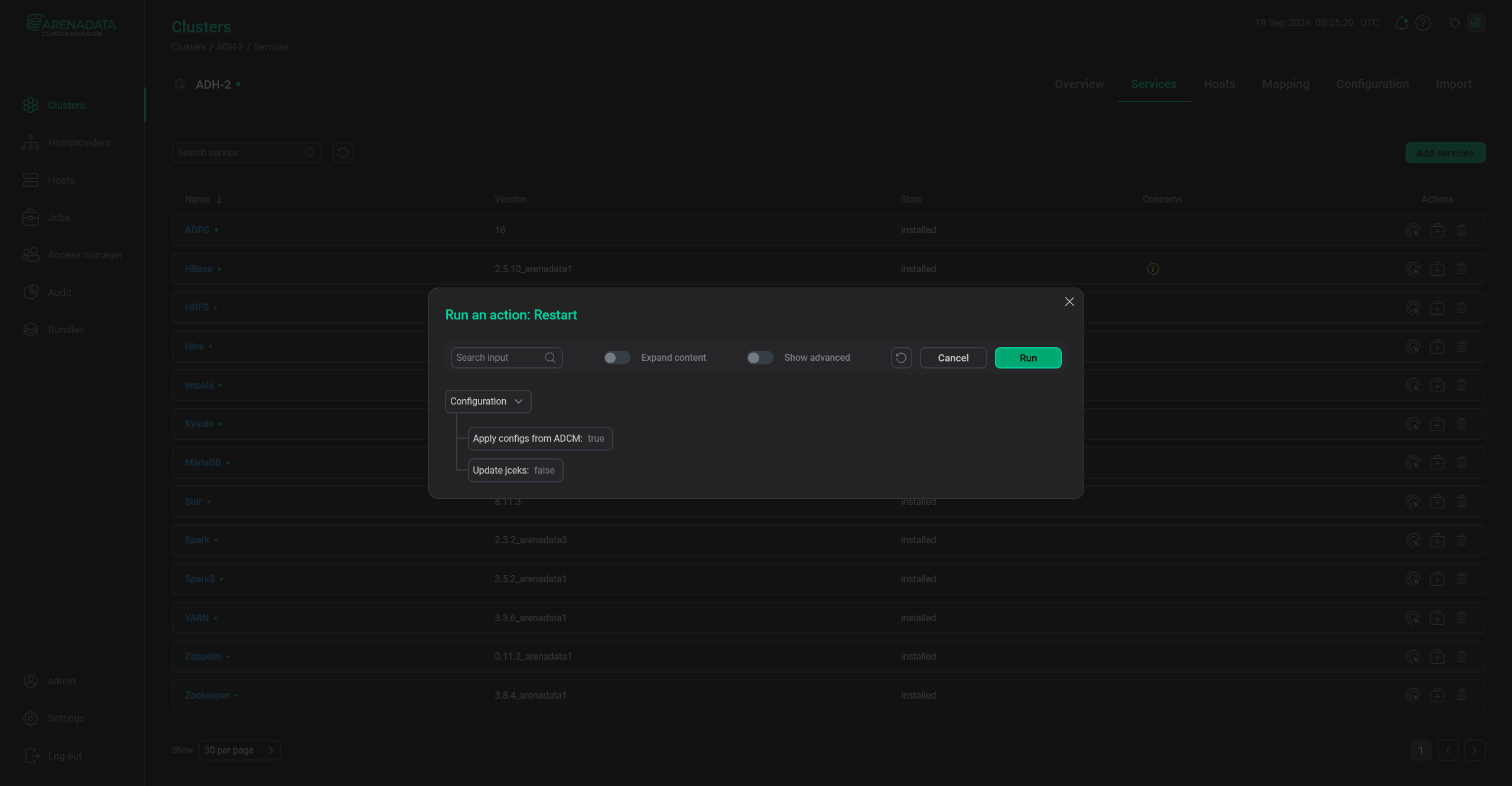

Перезапустите сервис. Параметр Update jceks появляется в меню действия только после активации конфигурационного параметра Encryption enable. Его необходимо активировать при первом включении шифрования через действие Restart (в отличие от действия Manage encryption, которое создает архив с паролями автоматически без необходимости дополнительных действий).

Параметр Update jceks

Параметр Update jceksДля обновления JCEKS-файлов (при изменении сервисного пароля или обновлении настроек JCEKS-провайдера) активируйте его и нажмите Run.