Kerberos с MS Active Directory

Основные понятия, используемые в Kerberos LDAP:

-

Active Directory — это база данных и набор служб, которые соединяют пользователей с необходимыми сетевыми ресурсами.

-

LDAP-сервер — иерархическая база данных, служба каталогов, основанная на Active Directory, применяется для централизованного хранения учетных записей. Учетные данные включают в себя принципалы, по которым происходит проверка валидности пользователя в Kerberos.

-

Легковесный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — протокол прикладного уровня для доступа к службе каталогов Active Directory, используется при керберизации кластера для заведения принципалов пользователей.

-

LDAPS — активация LDAP с применением протокола SSL/TLS для создания безопасного трафика. Создание паролей для пользователей ADS с учетными записями в Active Directory при керберизации кластера возможно только с применением LDAPS.

-

Центр распределения ключей (Key Distribution Center, KDC) — компонент системы управления доступом, отвечающий за обслуживание запросов пользователей на доступ к ресурсам путем предоставления тикетов доступа и сеансовых ключей. Он использует Active Directory в качестве базы данных учетных записей.

-

Distinguished Name, DN — учетная запись в Active Directory. DN должно быть уникальным в пределах дерева. В DN описывается содержимое атрибутов в дереве (путь навигации) для доступа к конкретной записи.

DN состоит из серии относительных отличительных имен (Relative Distinguished Names, RDN), определяемых путем перемещения вверх по дереву в направлении его корневой записи. RDN записываются слева направо.

Подготовка к запуску Active Directory в кластере ADS

-

Настройте сервер Active Directory (LDAP-сервер).

-

Создайте учетную запись пользователя для подключения кластера к LDAP-серверу по протоколу LDAP.

-

Создайте сертификат для пользователя, активировав протокол LDAP через протокол SSL с использованием стороннего центра сертификации.

-

Установите пароль для учетной записи.

-

Привяжите к учетной записи имя принципала пользователя, например,

admin-kafka@AD.RANGER-TESTи сформируйте файл keytab с этими принципалом и ключами.

Запуск Active Directory в кластере ADS в интерфейсе ADCM

-

Убедитесь, что известны необходимые данные для запуска Active Directory:

-

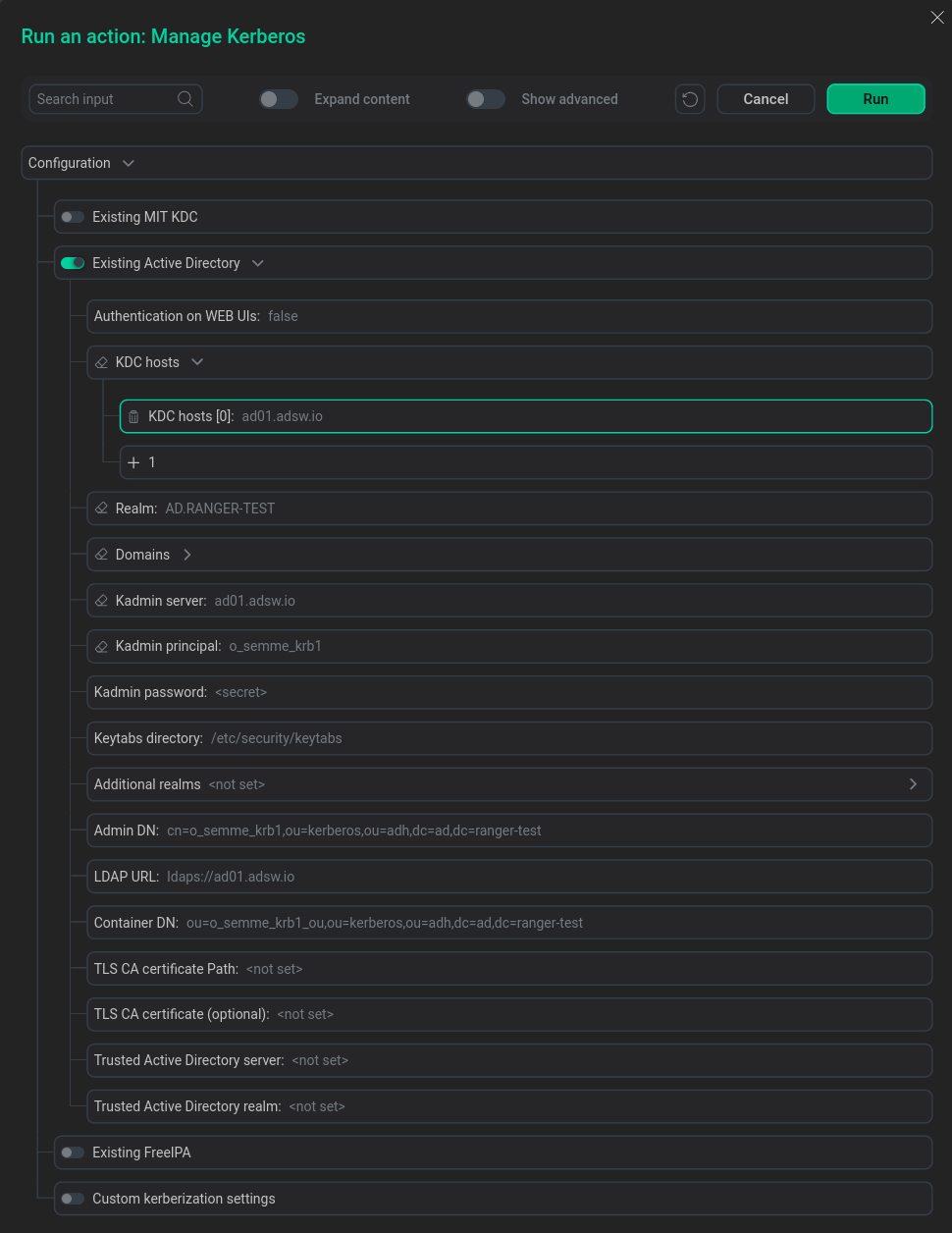

KDC hosts — адрес хоста, где установлен Key Distribution Center, для керберизации c применением LDAP этот адрес совпадает с адресом LDAP-сервера;

-

Realm — обозначение области для аутентификации в Kerberos;

-

Kadmin server — сервер для установки системы администрирования Kerberos V5, для керберизации c применением LDAP этот адрес совпадает с адресом LDAP-сервера;

-

Kadmin principal — обозначение принципала пользователя, созданного для подключения кластера к Active Directory;

-

Kadmin password — пароль для принципала пользователя, созданного для подключения кластера к Active Directory;

-

Admin DN — учетная запись в Active Directory для пользователя, используемого для подключения кластера к Active Directory;

-

LDAP URL — адрес LDAP-сервера;

-

Container DN — отличительное имя ou, которое станет расположением по умолчанию для созданных во время керберизации объектов кластера на уровне ниже пользователя, описанного в Admin DN;

-

TLS CA certificate Path — путь к созданному сертификату CA для пользователя Admin DN (допускается не указывать, тогда ADCM обратится к LDAP-серверу);

-

TLS CA certificate (optional) — номер созданного сертификата CA для пользователя Admin DN (допускается не указывать, тогда ADCM обратится к LDAP-серверу).

-

-

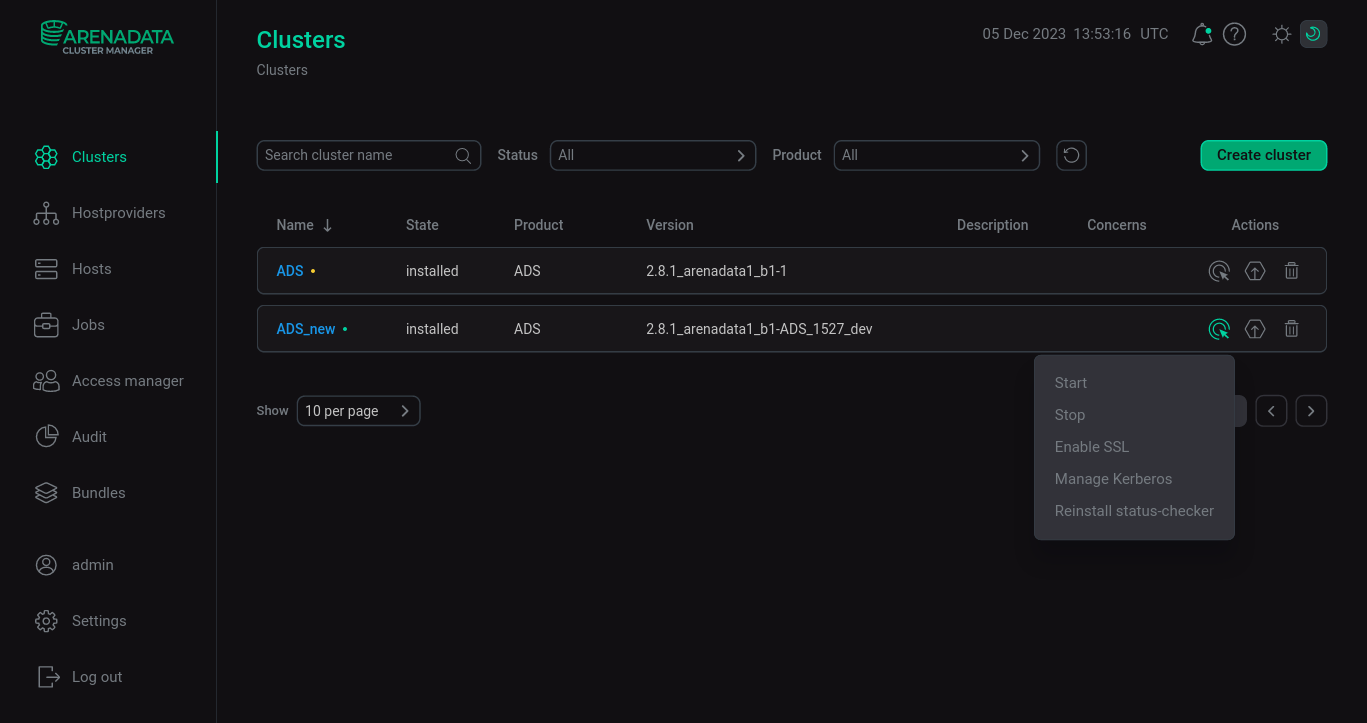

Инициируйте включение MS Active Directory для выбранного кластера. Для этого примените действие Manage Kerberos, нажав на иконку

в столбце Actions.

Включение Kerberos в кластере ADS

Включение Kerberos в кластере ADS -

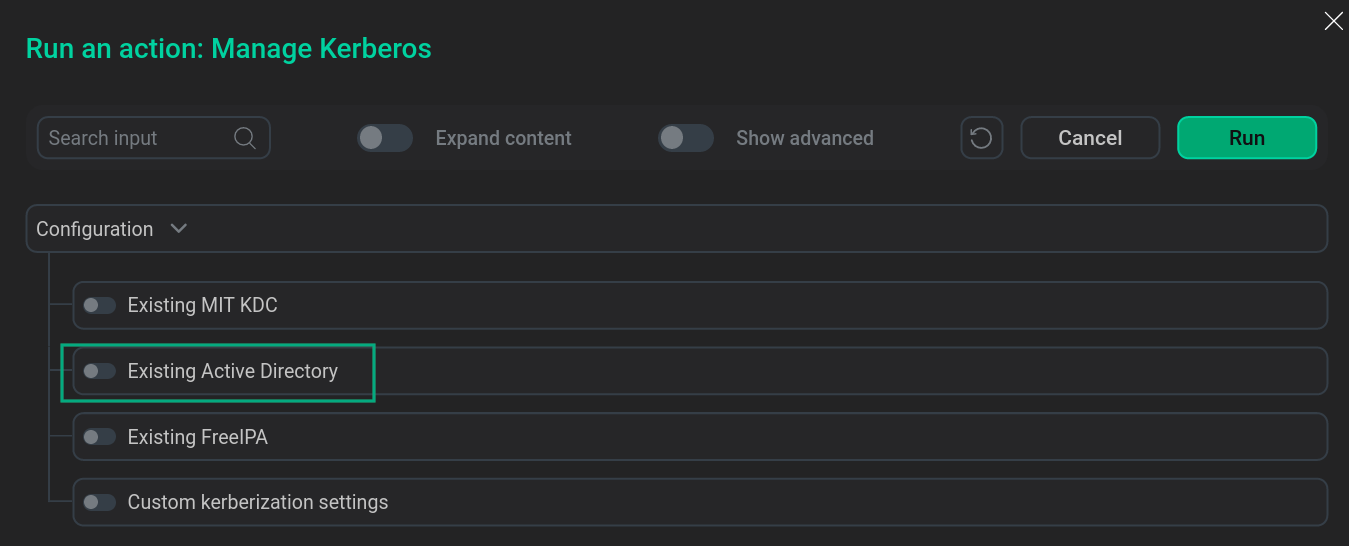

Включите переключатель Existing Active Directory в открывшемся окне.

Включение Existing Active DirectoryПРИМЕЧАНИЕВключение Existing Active Directory можно совместить c опцией Custom kerberization settings.

Включение Existing Active DirectoryПРИМЕЧАНИЕВключение Existing Active Directory можно совместить c опцией Custom kerberization settings. -

Установите параметры конфигурации кластера ADS для MS Active Directory в соответствии со значениями, определенными для пользователя в каталоге LDAP, и нажмите Run.

Настройка конфигурации кластера ADS для MS Active Directory

Настройка конфигурации кластера ADS для MS Active Directory -

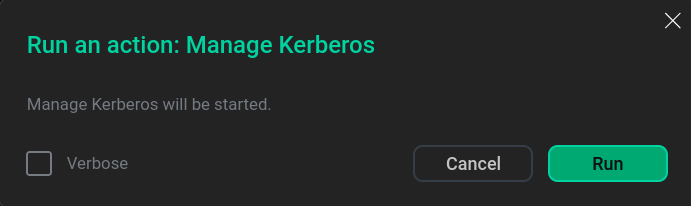

Подтвердите действие в открывшемся окне.

Подтверждение действия

Подтверждение действия -

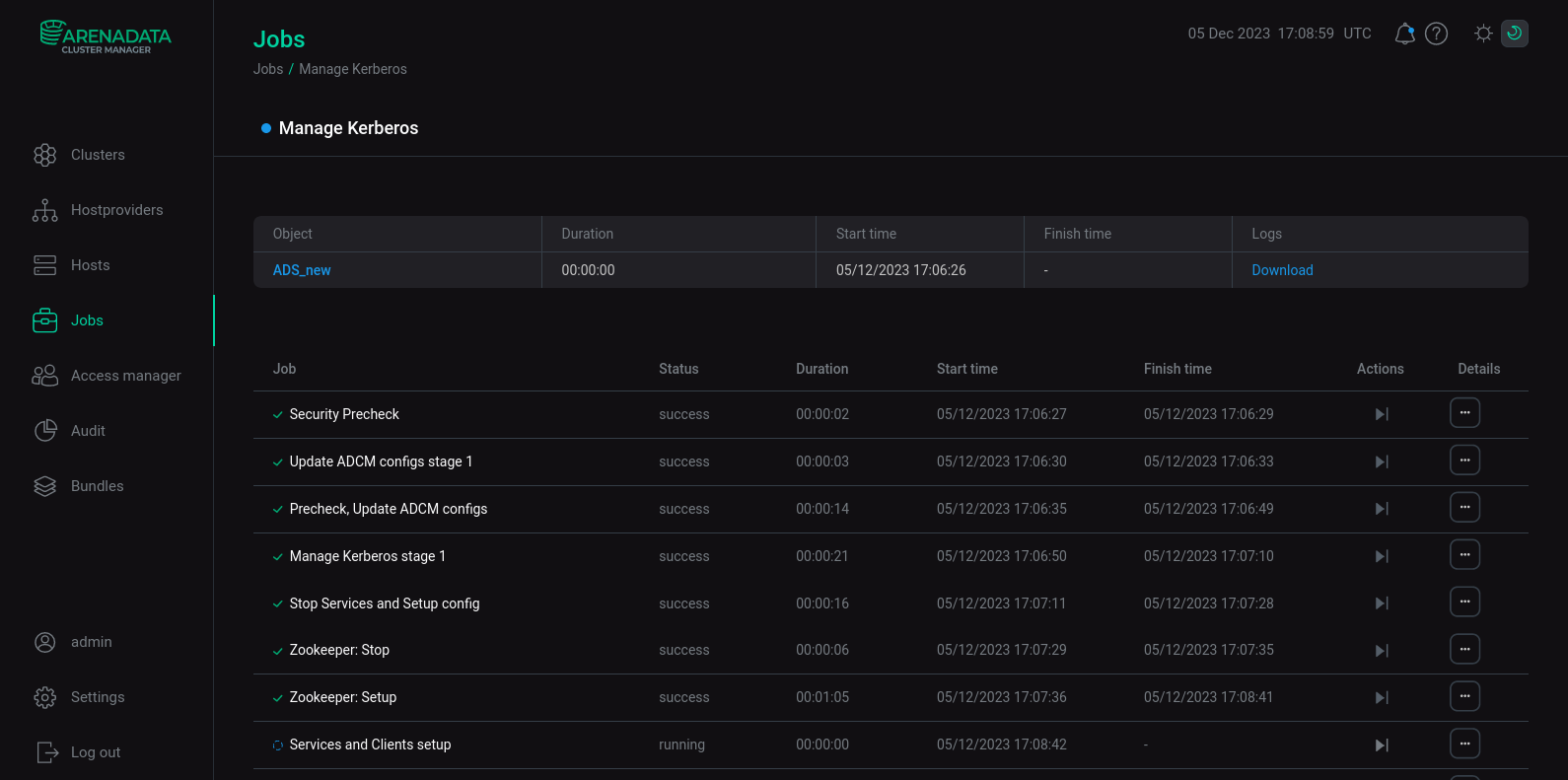

Дождитесь завершения включения Kerberos LDAP. Проанализируйте и исправьте ошибки в случае их возникновения.

Процесс установки LDAP

Процесс установки LDAP

|

ПРИМЕЧАНИЕ

Аутентификация по протоколу LDAP после запуска Manage Kerberos в сервисе Kafka осуществляется в соответствии со статьей Использование Kerberos с MS Active Directory в Kafka.

|