Kerberos с Samba

Обзор

Samba выступает контроллером домена Active Directory, поэтому настройка Kerberos-аутентификации с Samba очень похожа на настройку аутентификации с MS Active Directory.

Запуск Kerberos Samba для кластера ADS в интерфейсе ADCM

-

Инициируйте включение Kerberos Samba для выбранного кластера. Для этого примените кластерное действие Manage Kerberos, нажав на иконку

в столбце Actions.

-

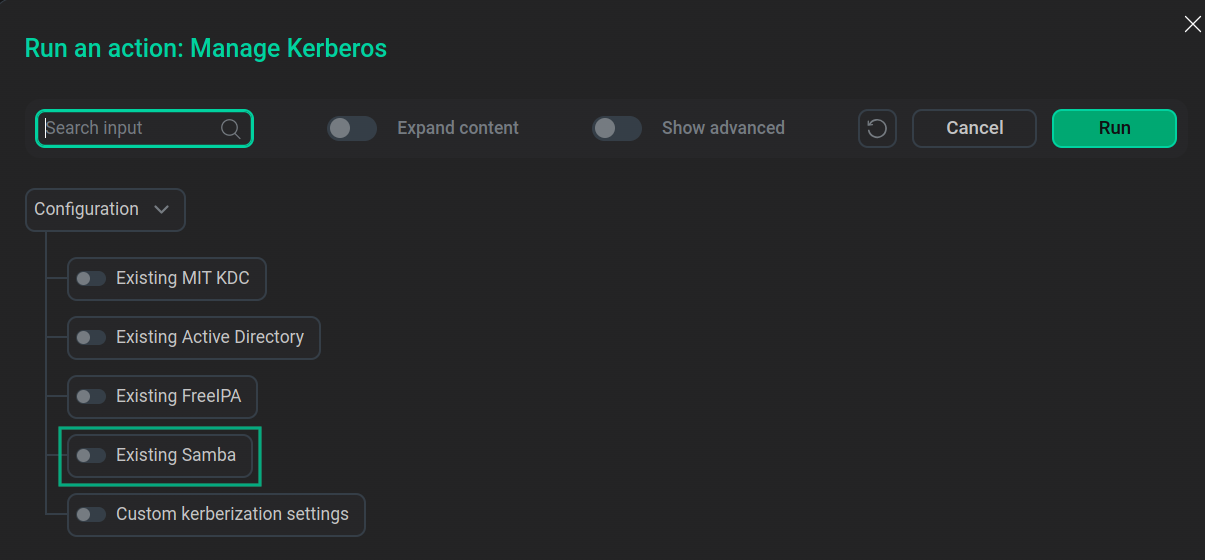

Включите переключатель Existing Samba в открывшемся окне.

Включение Existing SambaПРИМЕЧАНИЕВключение Existing Samba можно совместить c опцией Custom kerberization settings.

Включение Existing SambaПРИМЕЧАНИЕВключение Existing Samba можно совместить c опцией Custom kerberization settings. -

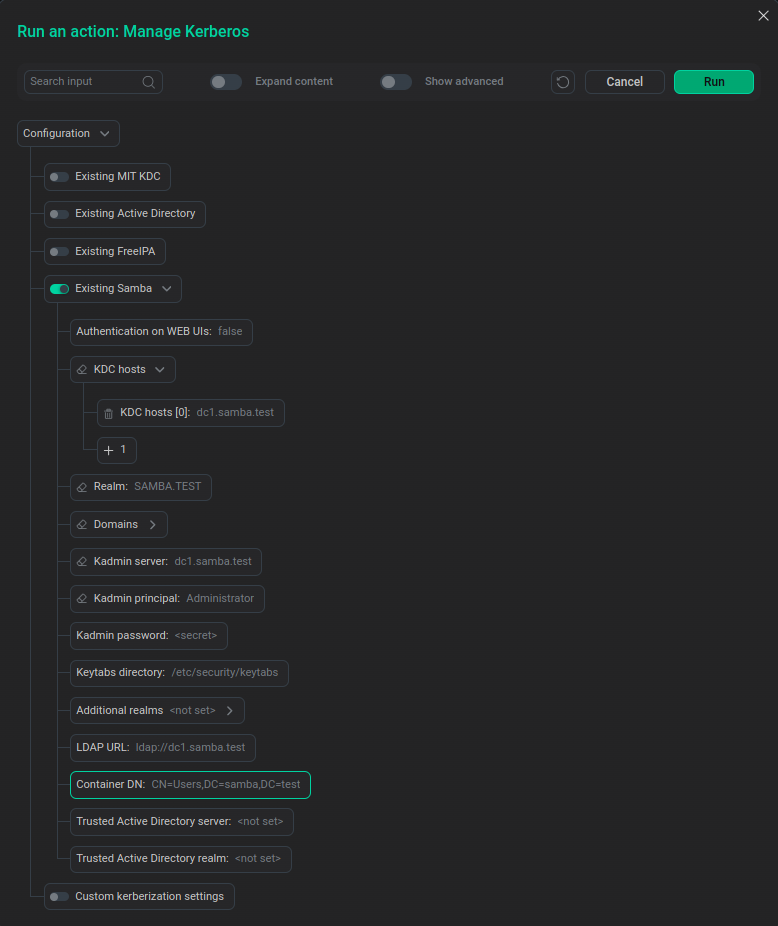

Переведите в активное состояние переключатель Show advanced.

-

Установите Kerberos-параметры Samba кластера ADS и нажмите Run.

Настройка конфигурации кластера ADS для Kerberos Samba

Настройка конфигурации кластера ADS для Kerberos Samba -

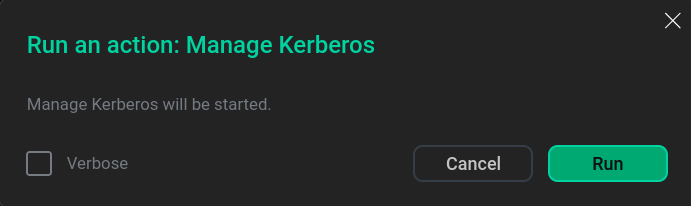

Подтвердите действие в открывшемся окне.

Подтверждение действия

Подтверждение действия -

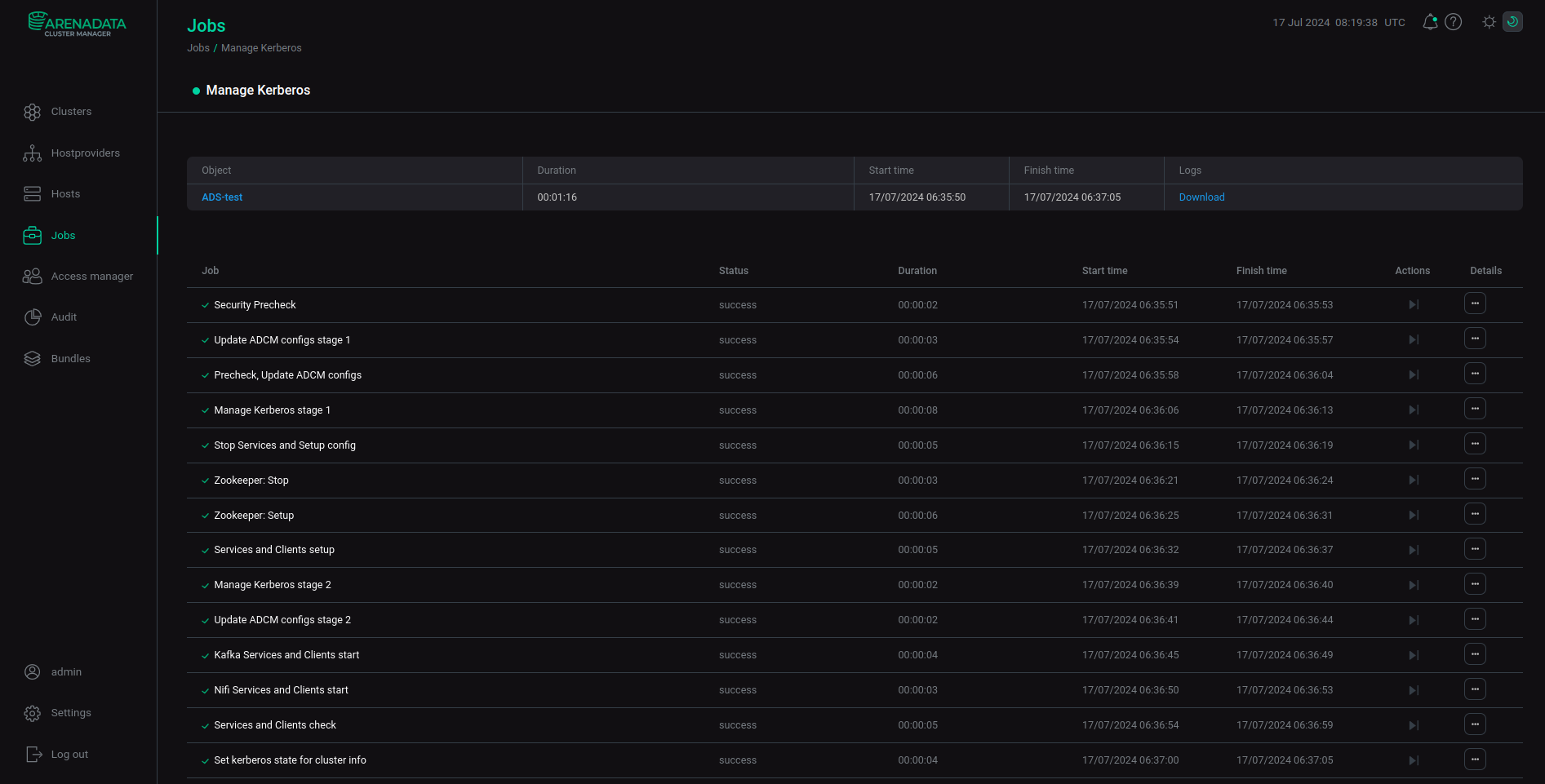

Дождитесь завершения включения Kerberos Samba. Проанализируйте и исправьте ошибки в случае их возникновения.

Процесс запуска Kerberos

Процесс запуска Kerberos

Kerberos-параметры Samba

| Параметр | Описание |

|---|---|

Authentication on WEB UIs |

Включает аутентификацию Kerberos для веб-интерфейсов |

KDC hosts |

Один или несколько хостов контроллера домена |

Realm |

Kerberos realm — сеть, содержащая KDC-хосты и множество клиентов |

Domains |

Домены, в которых находятся хосты |

Kadmin server |

Адрес хоста, на котором запущен |

Kadmin principal |

Имя принципала для подключения через |

Kadmin password |

Пароль принципала для подключения через |

Keytabs directory |

Директория keytab-файла, содержащего записи одного или нескольких принципалов и их ключи |

Additional realms |

Дополнительные сети Kerberos realm |

LDAP URL |

LDAP URL состоит из префикса |

Container DN |

Отличительное имя контейнера |

Trusted Active Directory server |

Сервер с DC для односторонней доверенности |

Trusted Active Directory realm |

Область доверия между realm |

|

ПРИМЕЧАНИЕ

Аутентификация Kerberos на основе Samba после запуска Manage Kerberos в сервисе Kafka осуществляется в соответствии со статьей Использование Kerberos с MS Active Directory в Kafka.

|