Аутентификация в сервисе NiFi

Простая (simple) аутентификация в сервисе NiFi осуществляется при помощи пользователя, имеющего учетную запись в Active Directory.

|

ПРИМЕЧАНИЕ

|

Необходимые конфигурационные параметры для включения аутентификации приведены ниже.

Основные понятия LDAP, используемые в конфиграционных параметрах сервиса NiFi:

-

Active Directory — это база данных и набор служб, которые соединяют пользователей с необходимыми сетевыми ресурсами.

-

LDAP-сервер — иерархическая база данных, служба каталогов, основанная на Active Directory, применяется для централизованного хранения учетных записей.

-

Легковесный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — протокол прикладного уровня для доступа к службе каталогов Active Directory, используется при керберизации кластера для заведения принципалов пользователей.

-

Distinguished Name (DN) — учетная запись в Active Directory. DN должно быть уникальным в пределах дерева. В DN описывается содержимое атрибутов в дереве (путь навигации) для доступа к конкретной записи.

DN состоит из серии относительных отличительных имен (Relative Distinguished Names, RDN), определяемых путем перемещения вверх по дереву в направлении его корневой записи. RDN записываются слева направо.

Предварительные требования для включения аутентификации

|

ВНИМАНИЕ

Включение SSL и LDAP Auth для сервиса NiFi доступно начиная с ADS 1.7.0.b1. |

-

Убедитесь, что выполнены предварительные требования для запуска действия Manage SSL в кластере ADS, приведенные в статье Защита канала про протоколу SSL.

-

Убедитесь, что известны необходимые данные для настройки аутентификации в сервисе NiFi по протоколу LDAP:

-

Адрес LDAP-сервера LDAP/AD URL — URL до источника синхронизации LDAP/AD в формате

ldaps://{host}:{port}. -

DN пользователя, имеющего запись в каталоге Active Directory с правами поиска пользователей и групп, и его пароль.

-

Базовый DN для поиска пользователей в AD (и фильтр при необходимости).

-

Базовый DN для поиска групп в AD (и фильтр при необходимости).

-

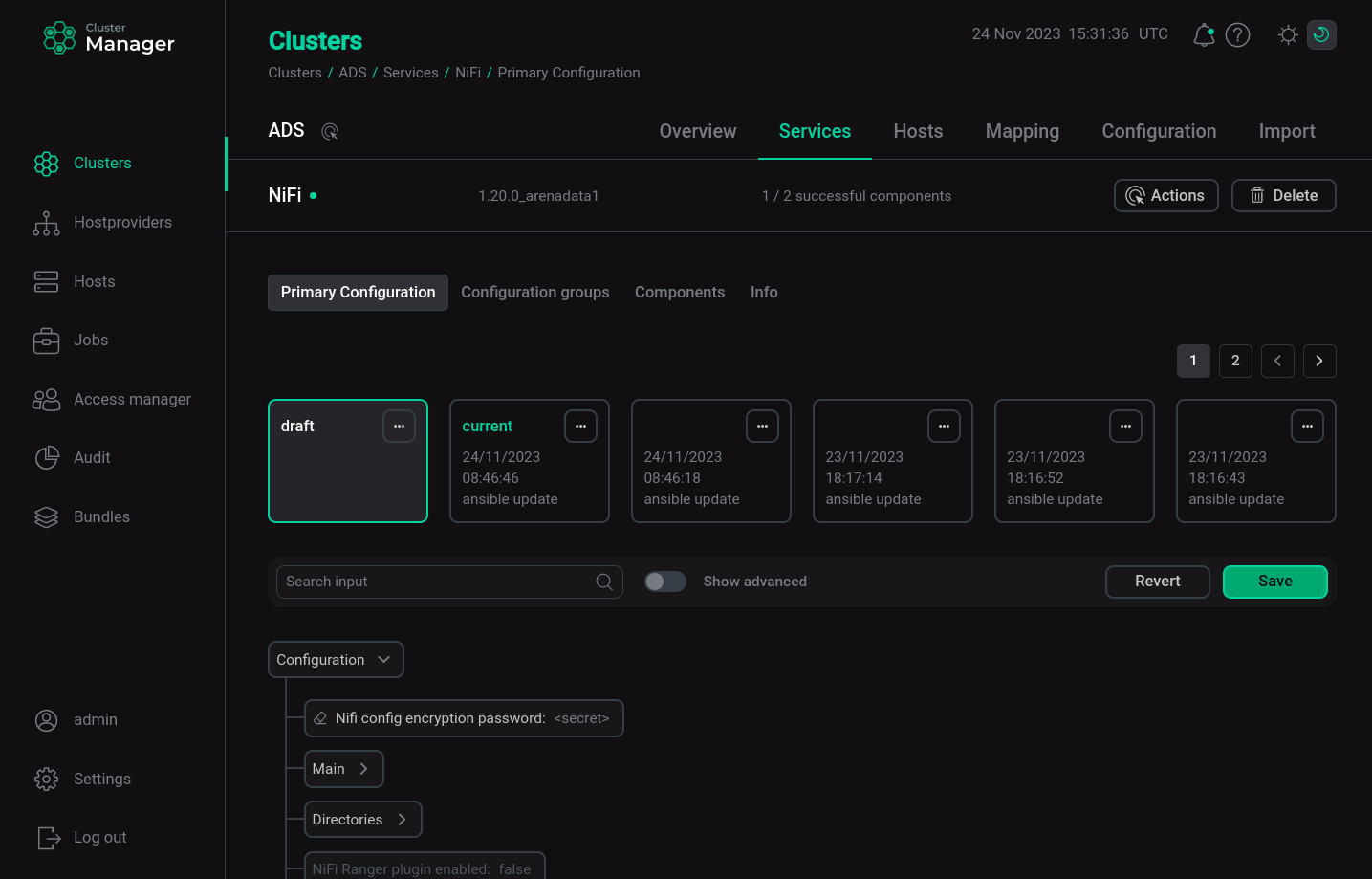

Установка параметров конфигурации

Ниже описаны параметры, которые необходимо установить в дереве на странице конфигурации сервиса NiFi.

|

ПРИМЕЧАНИЕ

В данной статье приведены только параметры, которые необходимо установить для успешного включения аутентификации. Подробную информацию по всем конфигурационным параметрам можно получить в статье Конфигурационные параметры ADS. |

Необходимые параметры для настройки SSL

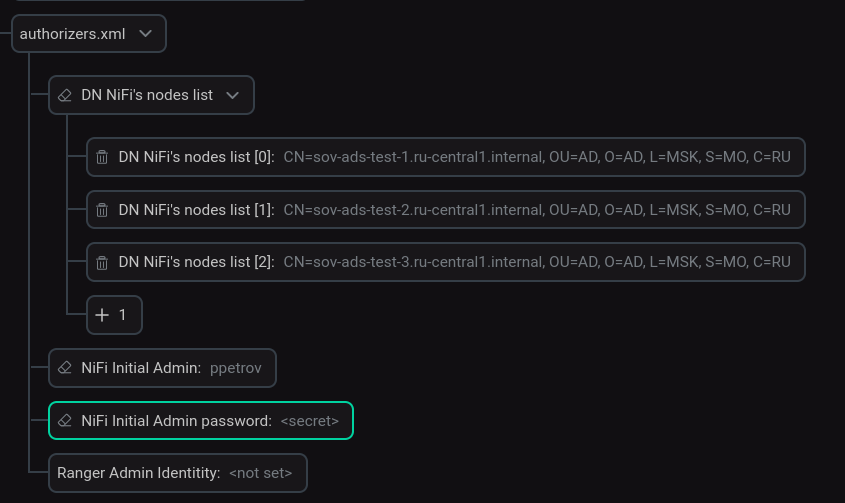

Для настройки SSL заполните конфигурационные параметры authorizers.xml.

Описание обязательных параметров приведено ниже.

| Параметр | Описание | Пример заполнения |

|---|---|---|

DN NiFi’s nodes list |

Список идентификаторов пользователей и систем для заполнения пользовательского файла. Это обязательные поля для включения SSL в первый раз. Должен включать в себя не только DName компонента NiFi Server, но и DName NiFi Registry, а также DName для компонентов сервиса MiNiFi. Например, для кластера с включенным SSL, состоящего только из NiFi Server, при добавлении сервиса MiNiFi или расширения Schema Registry необходимо дополнить этот список новыми DName |

CN=sov-ads-test-1.ru-central1.internal, OU=AD, O=AD, L=MSK, S=MO, C=RU CN=sov-ads-test-2.ru-central1.internal, OU=AD, O=AD, L=MSK, S=MO, C=RU CN=sov-ads-test-3.ru-central1.internal, OU=AD, O=AD, L=MSK, S=MO, C=RU |

NiFi Initial Admin Username |

Актуальное имя первичного пользователя-администратора, который будет использоваться для входа в API NiFi во время bundle check |

ppetrov |

NiFi Initial Admin password |

Пароль администратора — пароль пользователя, назначенного NiFi Initial Admin Username |

Используется пароль, c которым данный пользователь зарегистрирован в Active Directory |

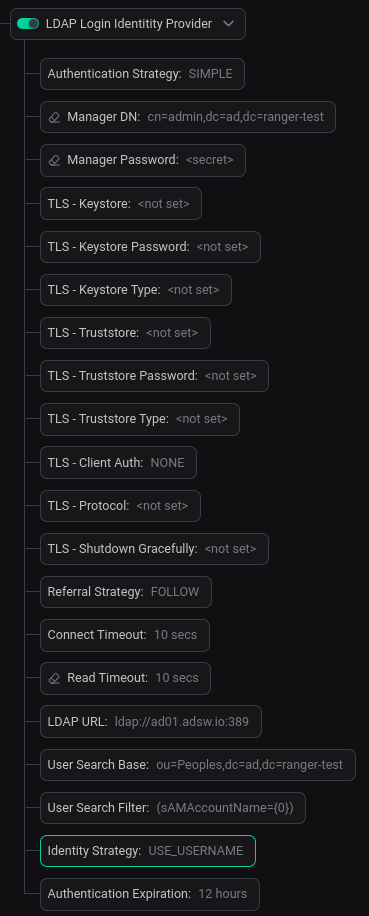

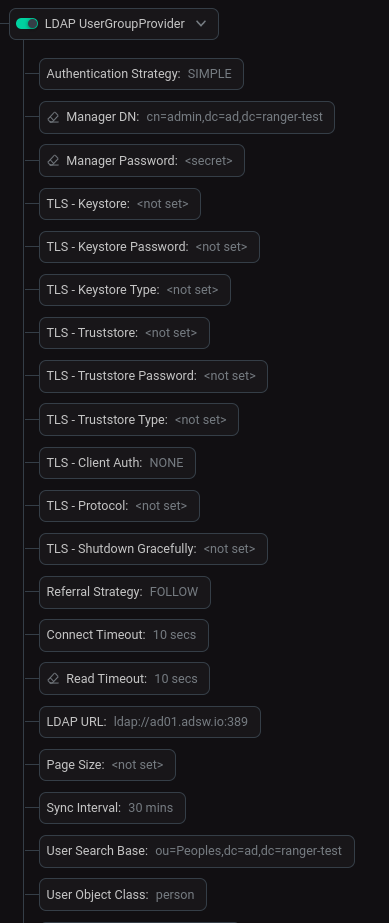

Необходимые параметры для настройки LDAP

Для внесения параметров LDAP включите переключатели LDAP Login Identitity Provider и LDAP UserGroupProvider.

Описание обязательных параметров приведено ниже.

| Параметр | Описание | Пример заполнения |

|---|---|---|

Authentication Strategy |

Как аутентифицируется подключение к серверу LDAP |

SIMPLE |

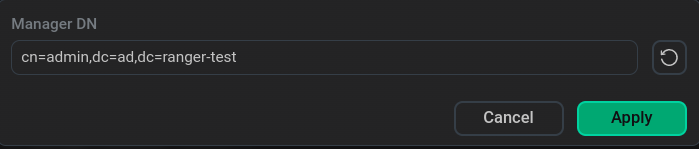

Manager DN |

DN пользователя, имеющего запись в каталоге Active Directory с правами поиска пользователей и групп. Будет использован для привязки к серверу LDAP для поиска пользователей |

cn=admin,dc=ad,dc=ranger-test |

Manager Password |

Пароль менеджера, который используется для привязки к серверу LDAP для поиска пользователей |

Используется пароль, c которым данный пользователь зарегистрирован в Active Directory |

Referral Strategy |

Стратегия работы с referrals |

FOLLOW |

Connect Timeout |

Продолжительность тайм-аута подключения |

10 sec |

Read Timeout |

Продолжительность тайм-аута чтения |

10 sec |

LDAP URL |

Разделенный пробелами список URL-адресов серверов LDAP (например, |

ldap://ad01.adsw.io:389 |

User Search Base |

Базовое DN для поиска пользователей (например, |

ou=Peoples,dc=ad,dc=ranger-test |

User Search Filter |

Фильтр для поиска пользователей по базе поиска (например, |

(sAMAccountName={0}) |

Identity Strategy |

Стратегия идентификации пользователей. Возможные значения: |

USE_USERNAME |

Authentication Expiration |

Продолжительность действия аутентификации пользователя. Если пользователь никогда не выходит из системы, ему потребуется снова войти в систему по истечении этого времени |

12 hours |

Описание обязательных параметров приведено ниже.

| Параметр | Описание | Пример заполнения |

|---|---|---|

Authentication Strategy |

Как аутентифицируется подключение к серверу LDAP |

SIMPLE |

Manager DN |

DN пользователя, имеющего запись в каталоге Active Directory, обладающий правами поиска пользователей и групп. Будет использован для привязки к серверу LDAP для поиска пользователей |

cn=admin,dc=ad,dc=ranger-test |

Manager Password |

Пароль менеджера, который используется для привязки к серверу LDAP для поиска пользователей |

Используется пароль, c которым данный пользователь зарегистрирован в Active Directory |

Referral Strategy |

Стратегия работы с referrals |

FOLLOW |

Connect Timeout |

Продолжительность тайм-аута подключения |

10 sec |

Read Timeout |

Продолжительность тайм-аута чтения |

10 sec |

LDAP URL |

Разделенный пробелами список URL-адресов серверов LDAP (например, |

ldap://ad01.adsw.io:389 |

Sync Interval |

Продолжительность времени между синхронизацией пользователей и групп. Минимально допустимое значение – |

30 mins |

User Search Base |

Базовое DN для поиска пользователей (например, |

ou=Peoples,dc=ad,dc=ranger-test |

User Object Class |

Класс объекта для идентификации пользователей (например, |

person |

User Search Scope |

Область для поиска пользователей |

ONE_LEVEL |

User Identity Attribute |

Атрибут для извлечения идентификатора пользователя (например, |

sAMAccountName |

Group Search Base |

Базовый DN для поиска групп (например, |

ou=Groups,dc=ad,dc=ranger-test |

Group Object Class |

Класс объекта для идентификации групп (например, |

group |

Group Search Scope |

Область для поиска группы пользователей |

ONE_LEVEL |

Group Member Attribute |

Атрибут, используемый для определения членства в группе (например, |

member |

После изменения параметров нажмите Save.

Проверка включения аутентификации NiFi Server

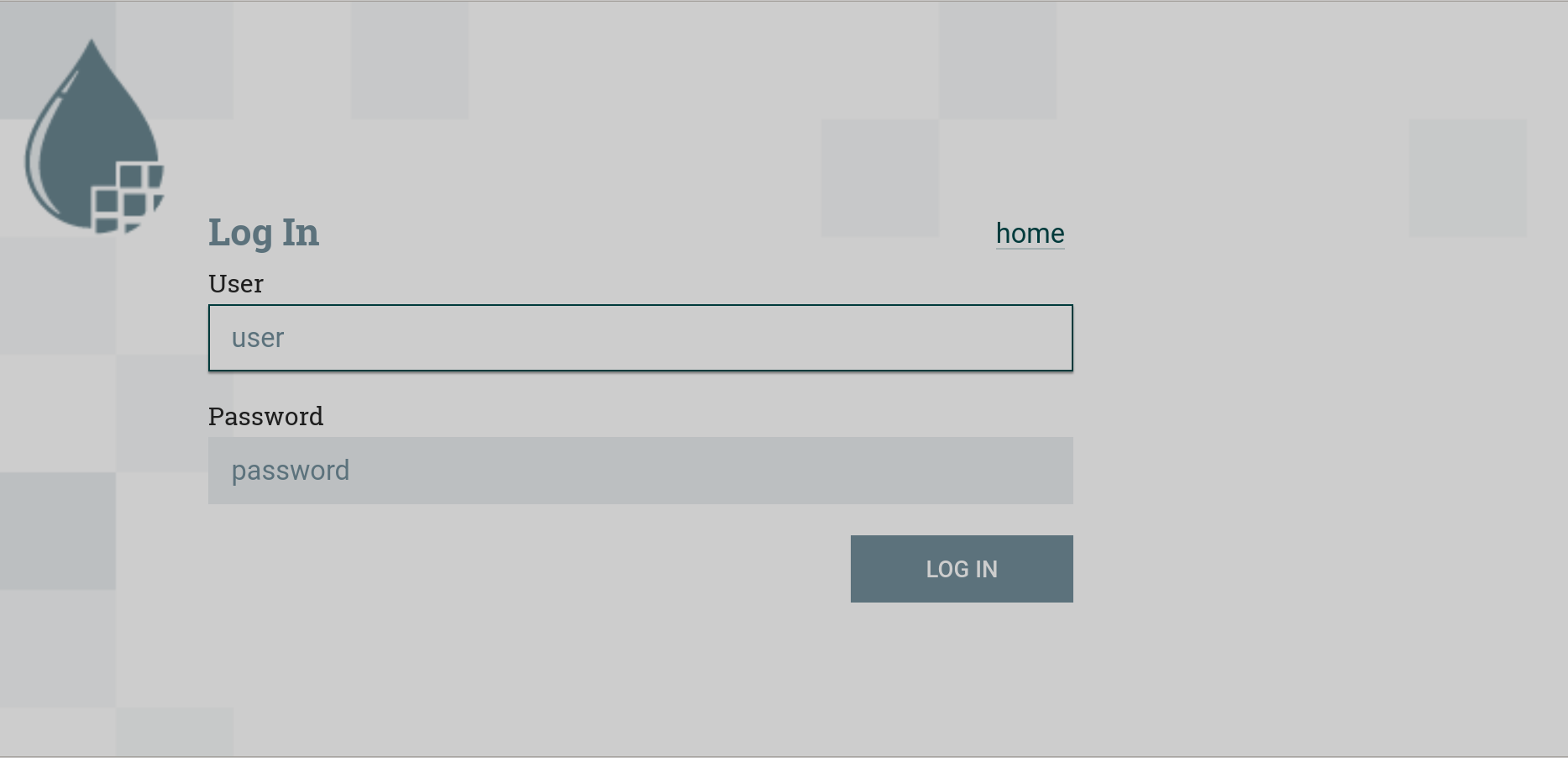

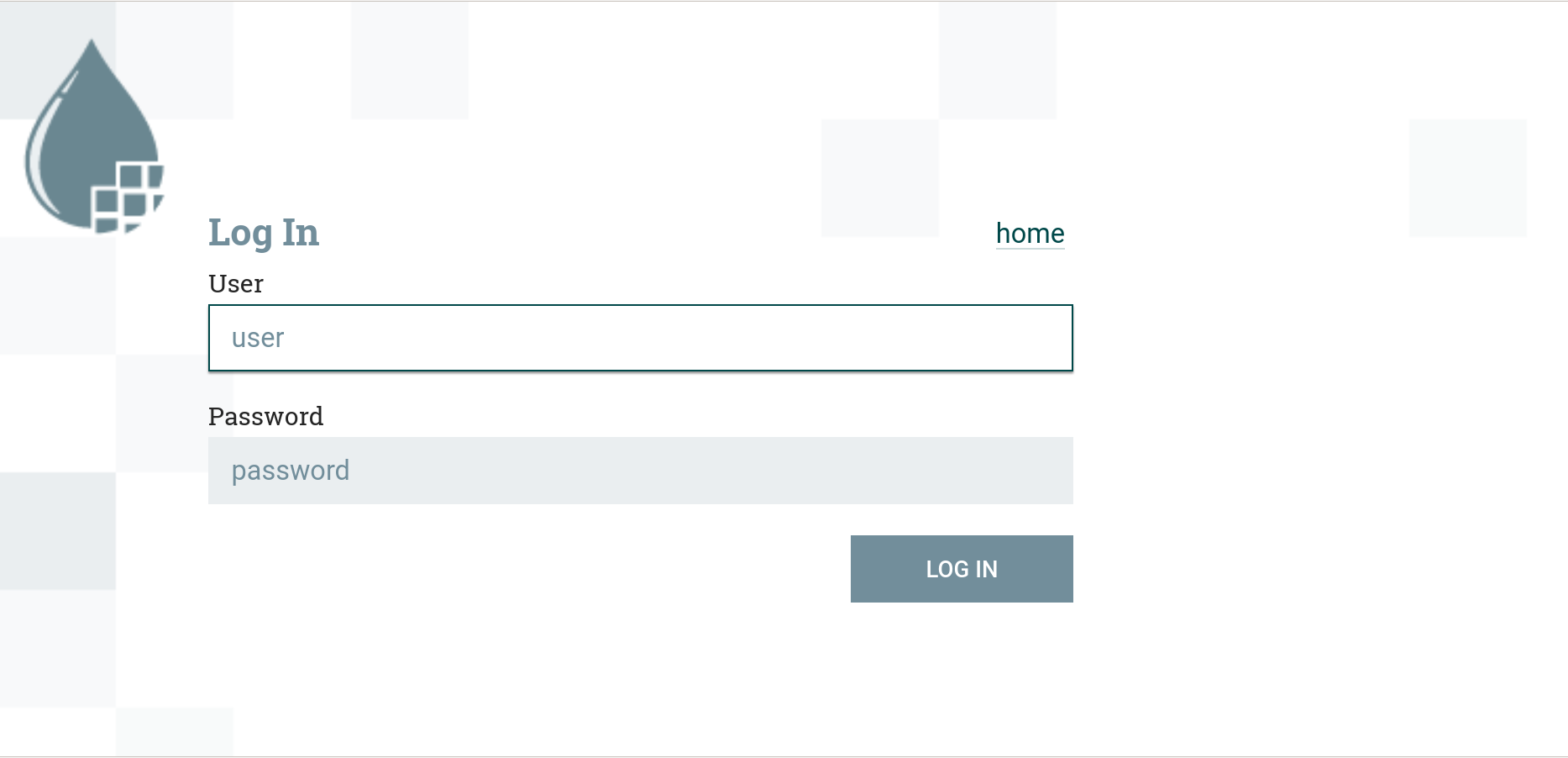

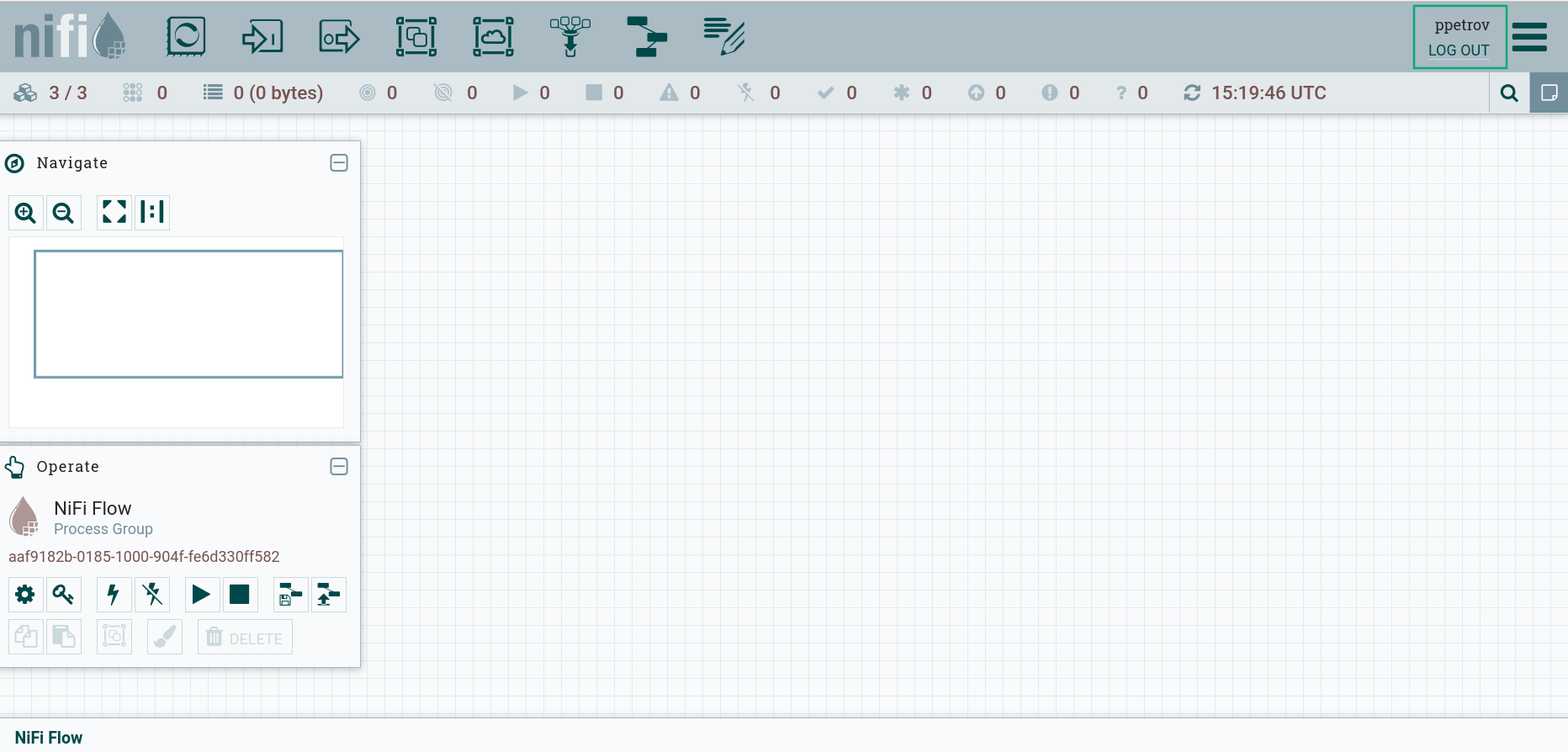

После успешного включения SSL вход в пользовательский интерфейс NiFi Server осуществляется через окно авторизации.

Для первичной аутентификации выполните вход под администратором NiFi (введите логин и пароль пользователя, указанные для NiFi Initial Admin).

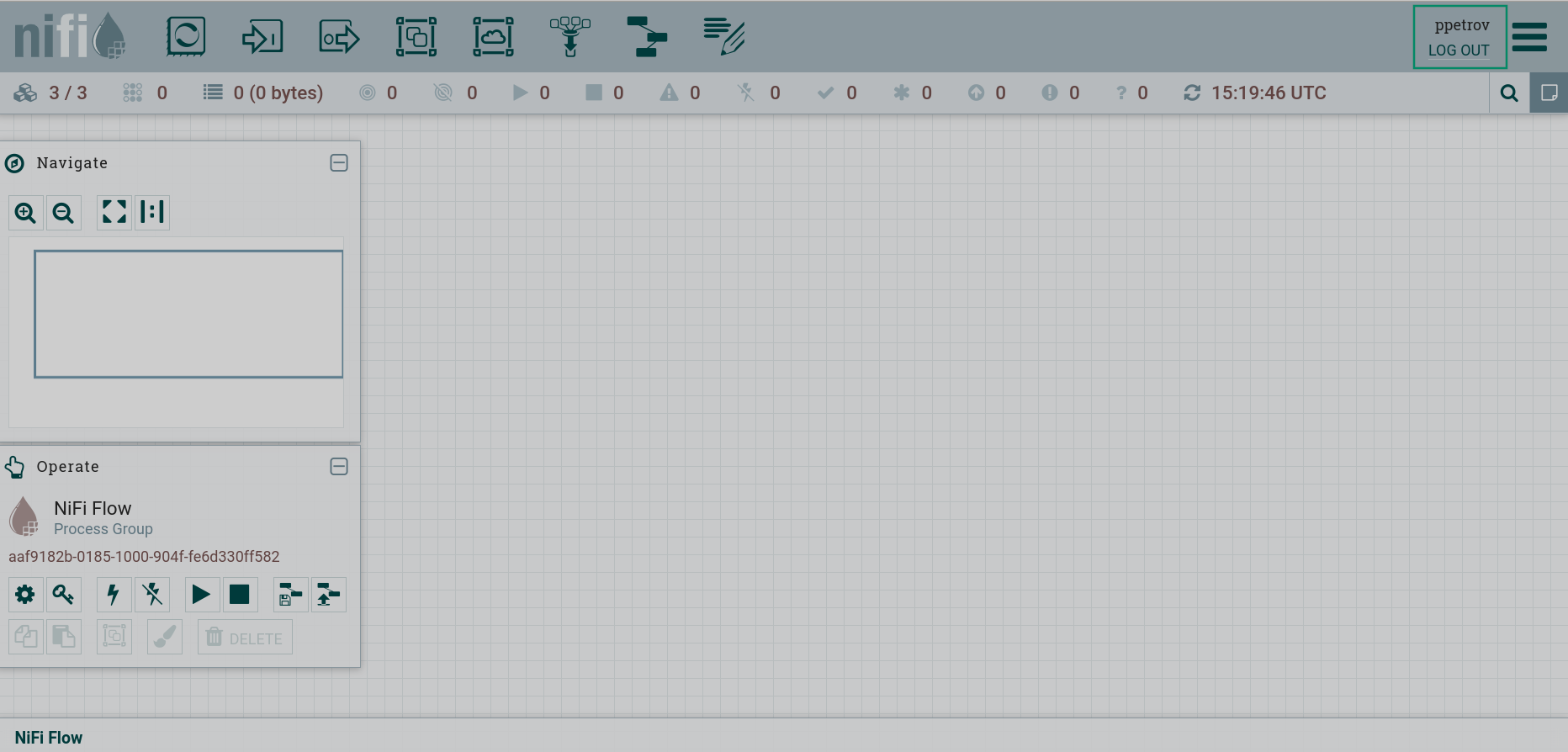

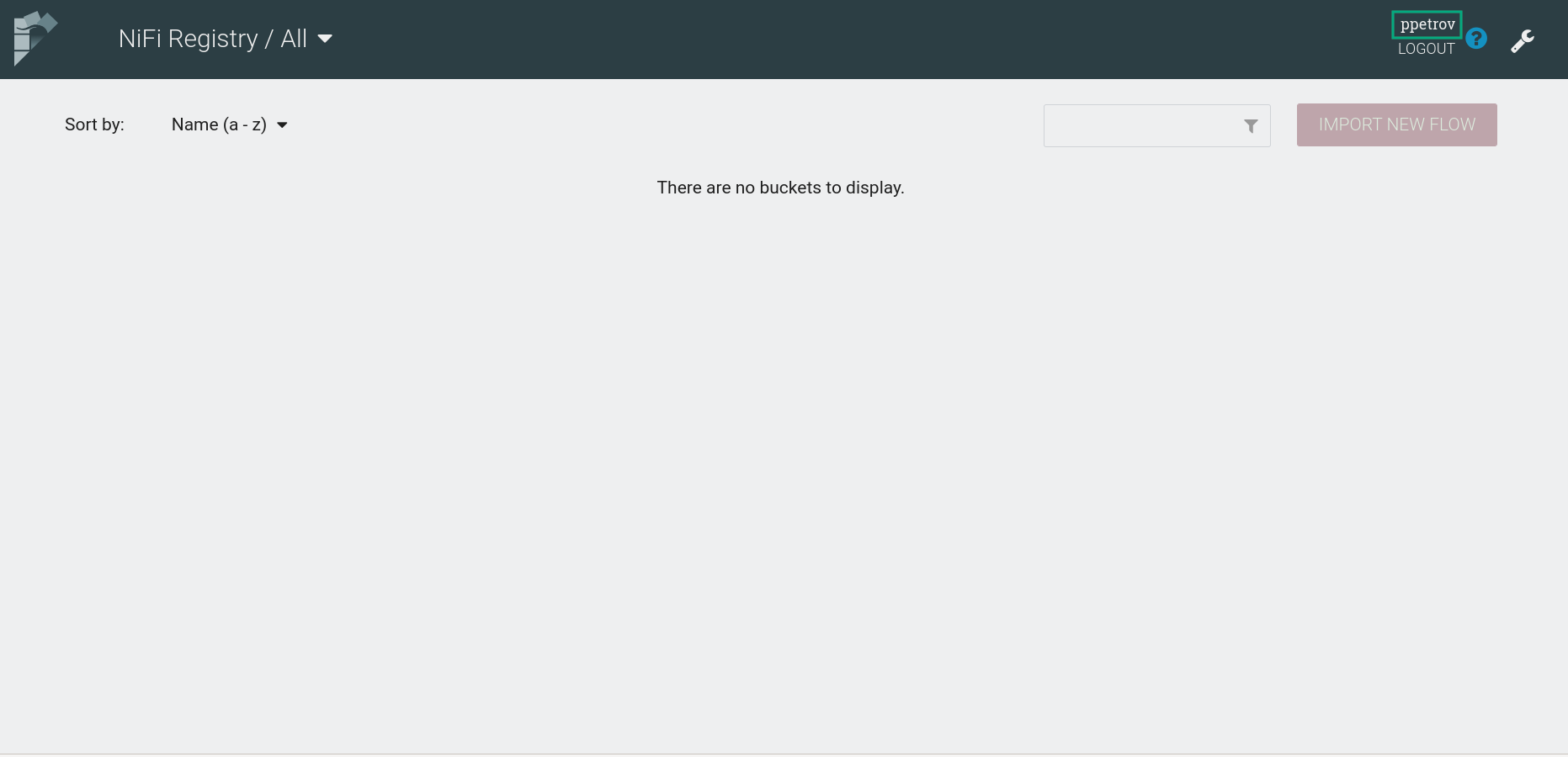

После успешной аутентификации пользователь, под которым выполнен вход, отобразится в правом верхнем углу интерфейса.

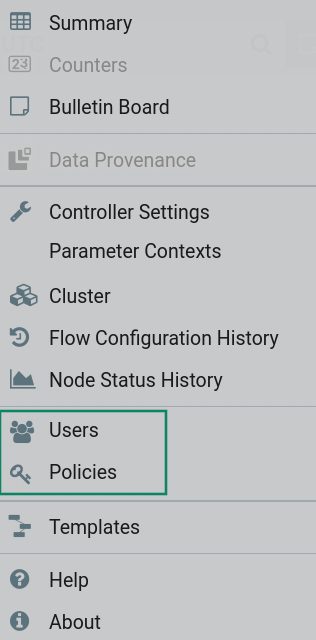

В глобальном меню отображаются новые разделы Users и Policies.

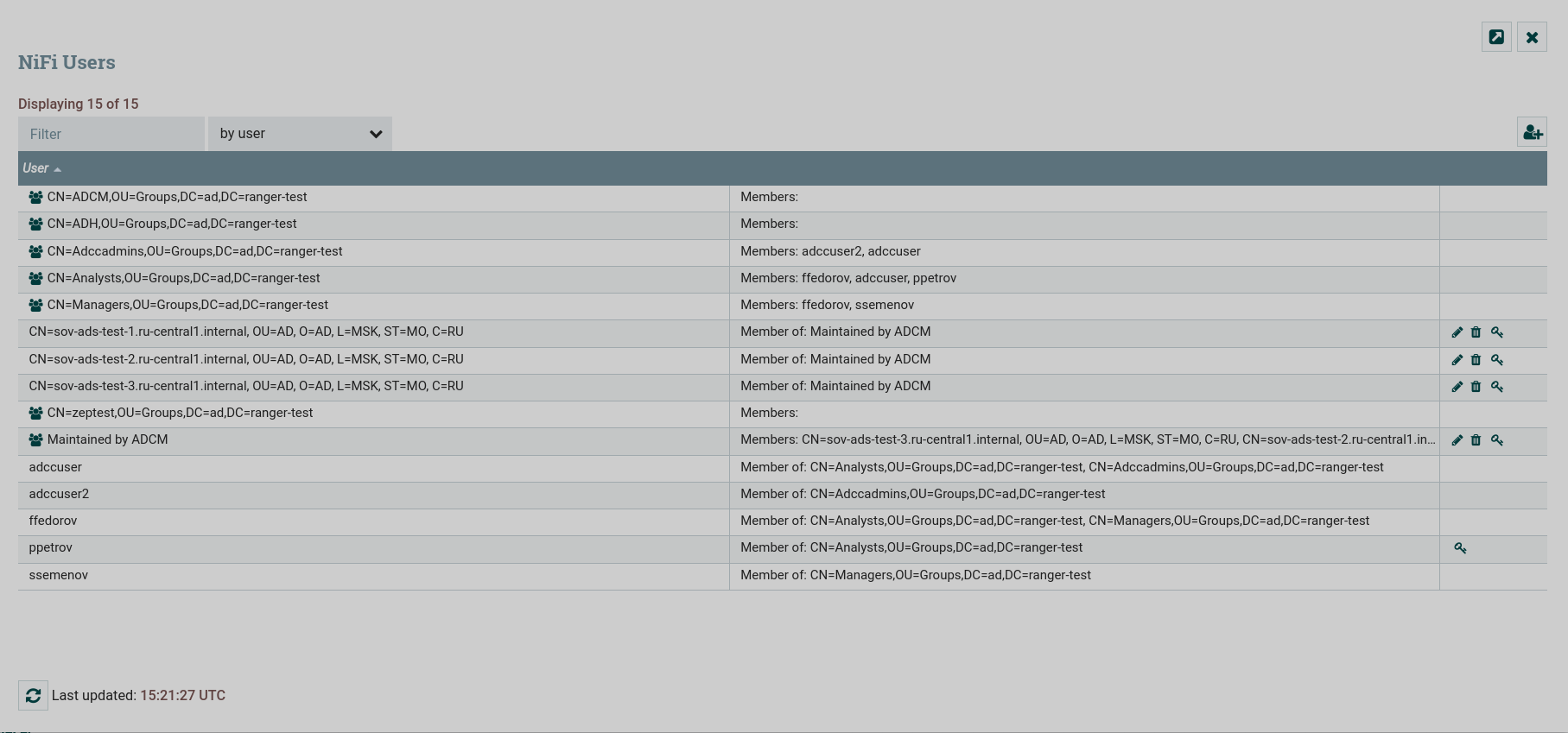

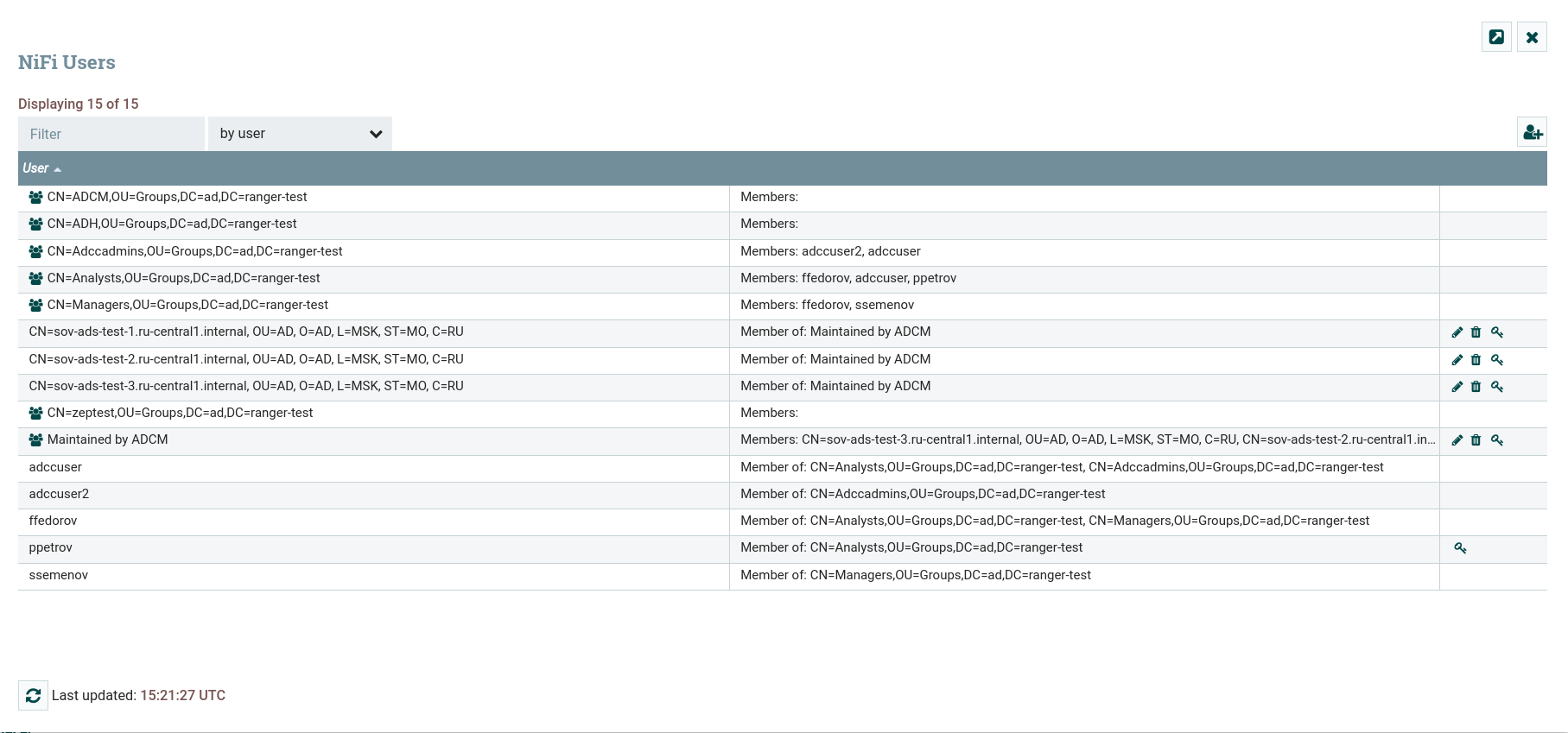

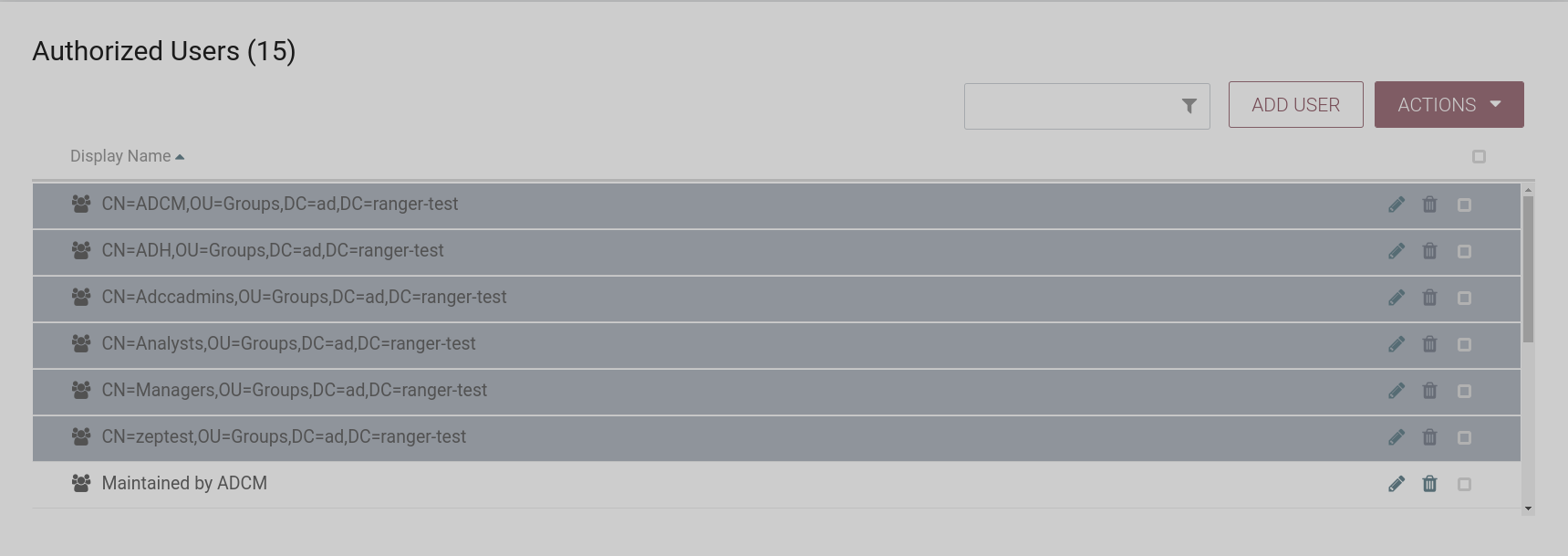

На странице Users глобального меню NiFi отображается список хостов кластера, пользователей и групп LDAP/Active Directory, находящихся в указанных базе поиска пользователей (User Search Base) и базе поиска групп (Group Search Base).

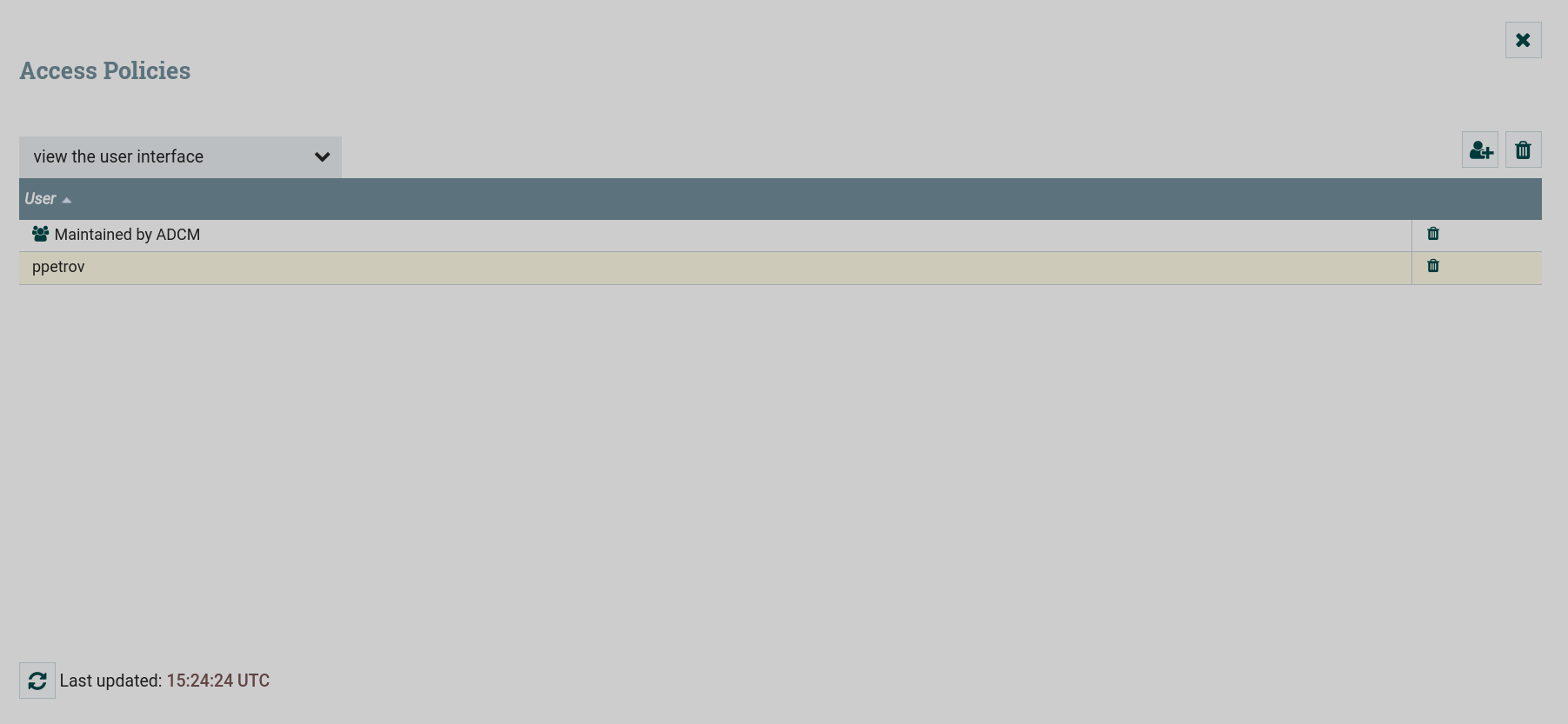

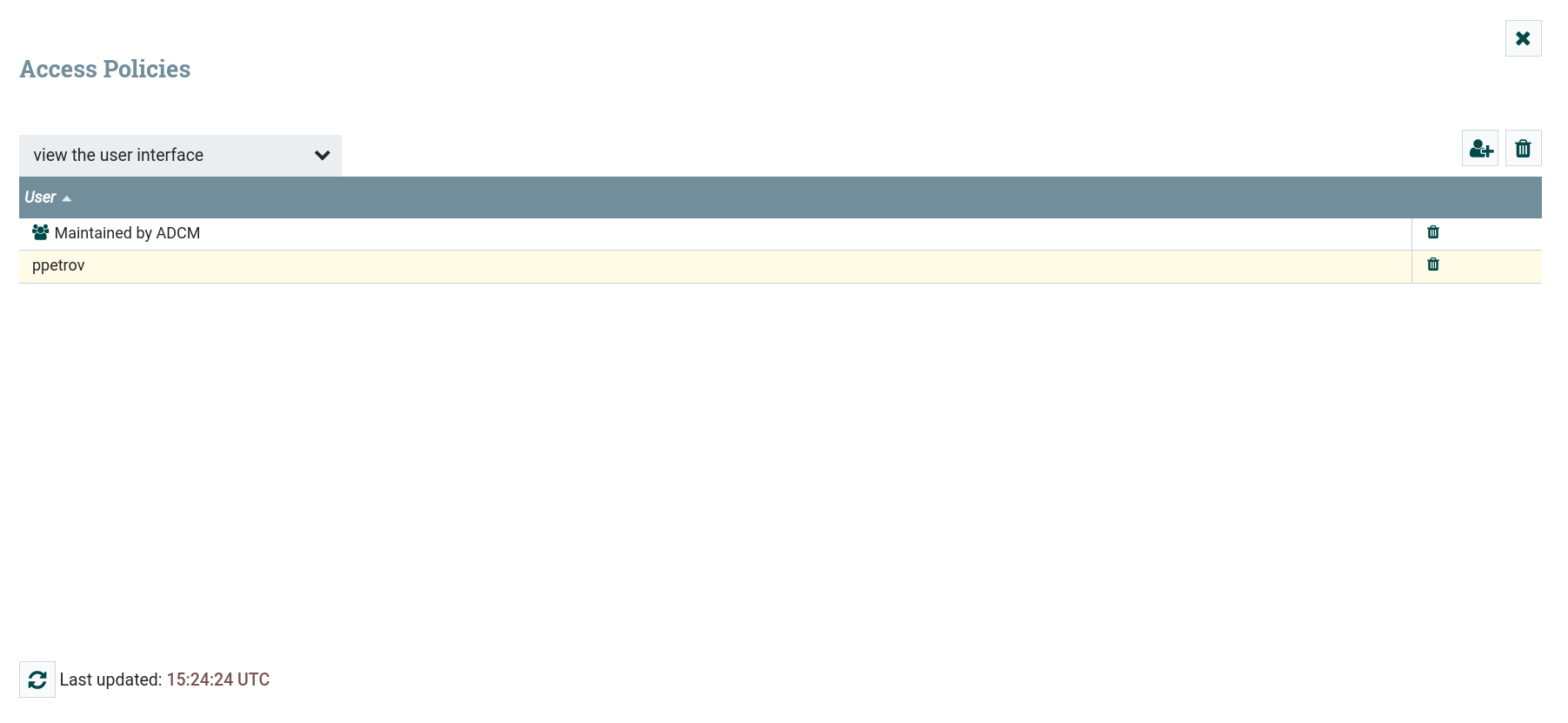

На странице Policies глобального меню NiFi отображаются автоматически созданные политики для пользователя, указанного в NiFi Initial Admin. Также здесь существует возможность назначить политику доступа для пользователя или группы из заданной базы поиска.

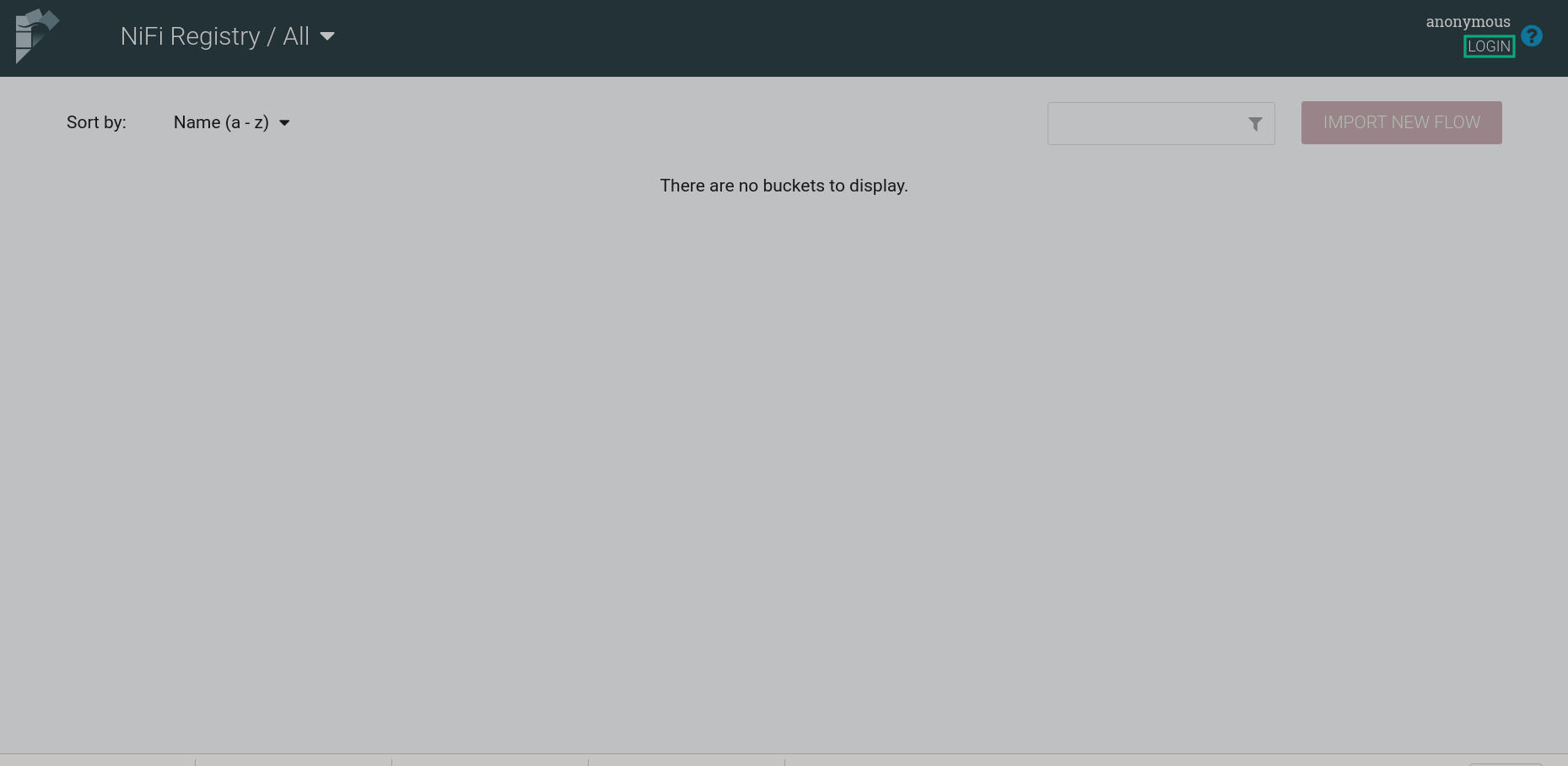

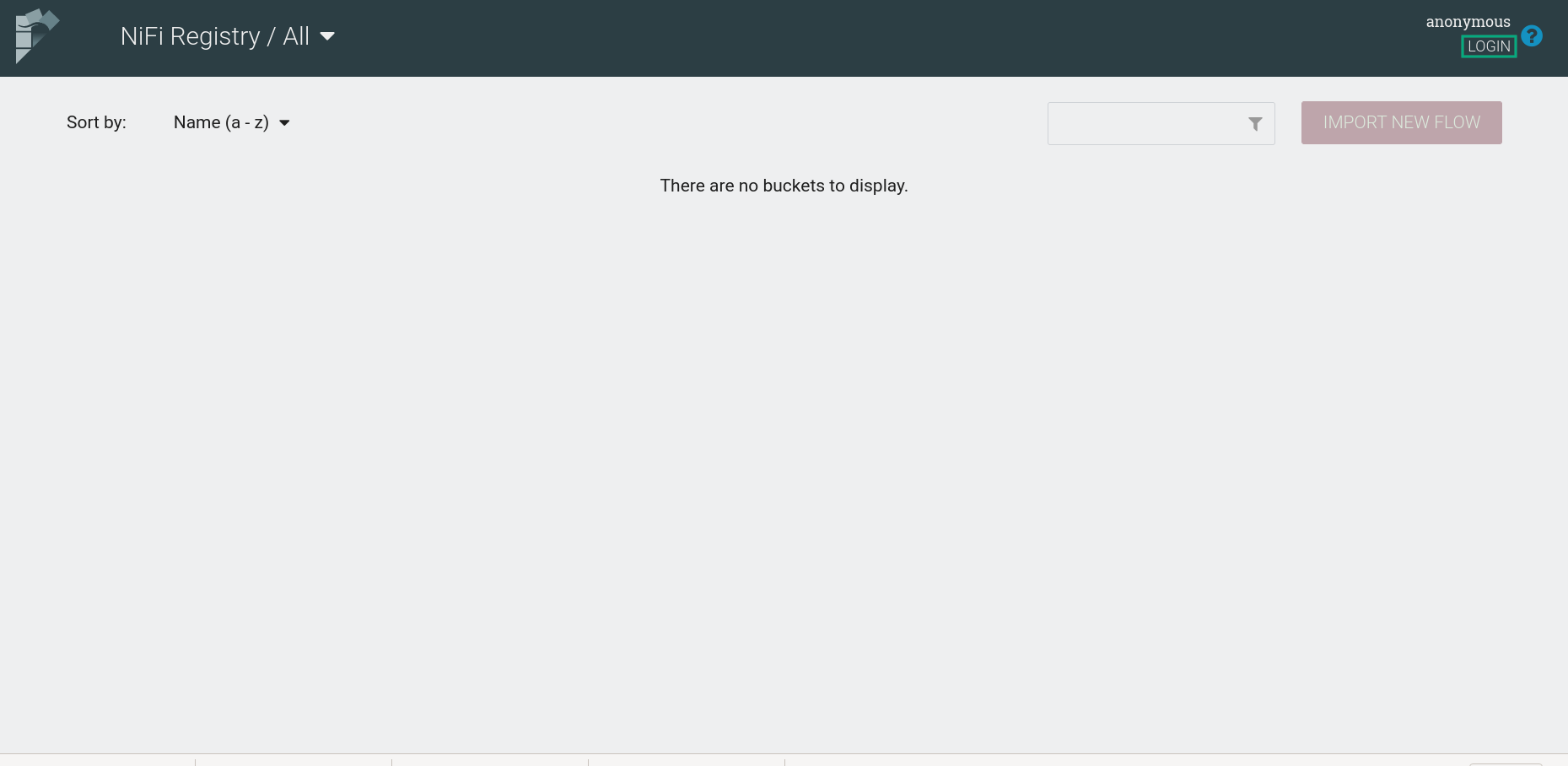

Проверка включения аутентификации NiFi Registry

После успешного включения SSL в пользовательском интерфейсе NiFi Registry появляется возможность аутентификации. Для этого необходимо кликнуть кнопку Login, которая становится доступна под именем пользователя.

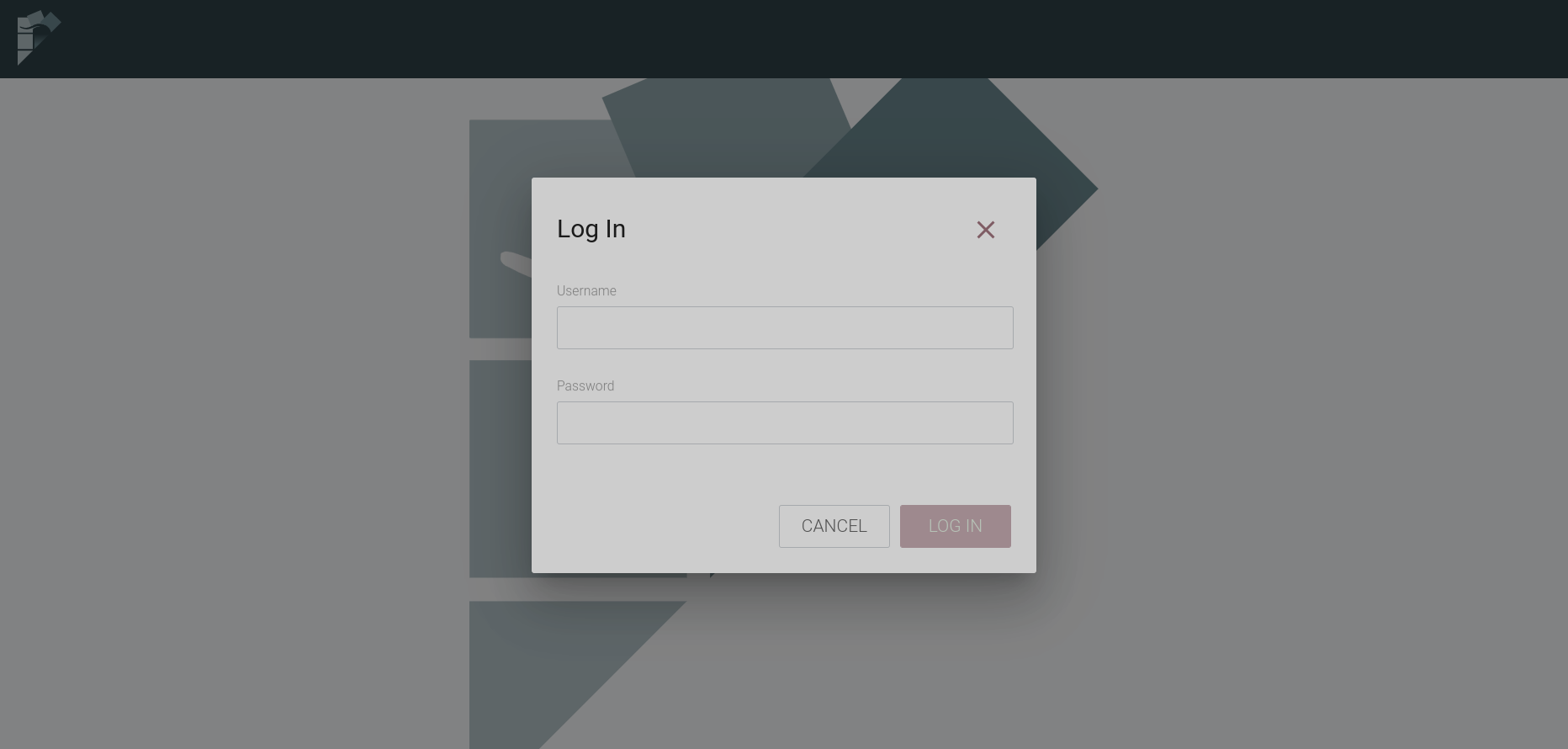

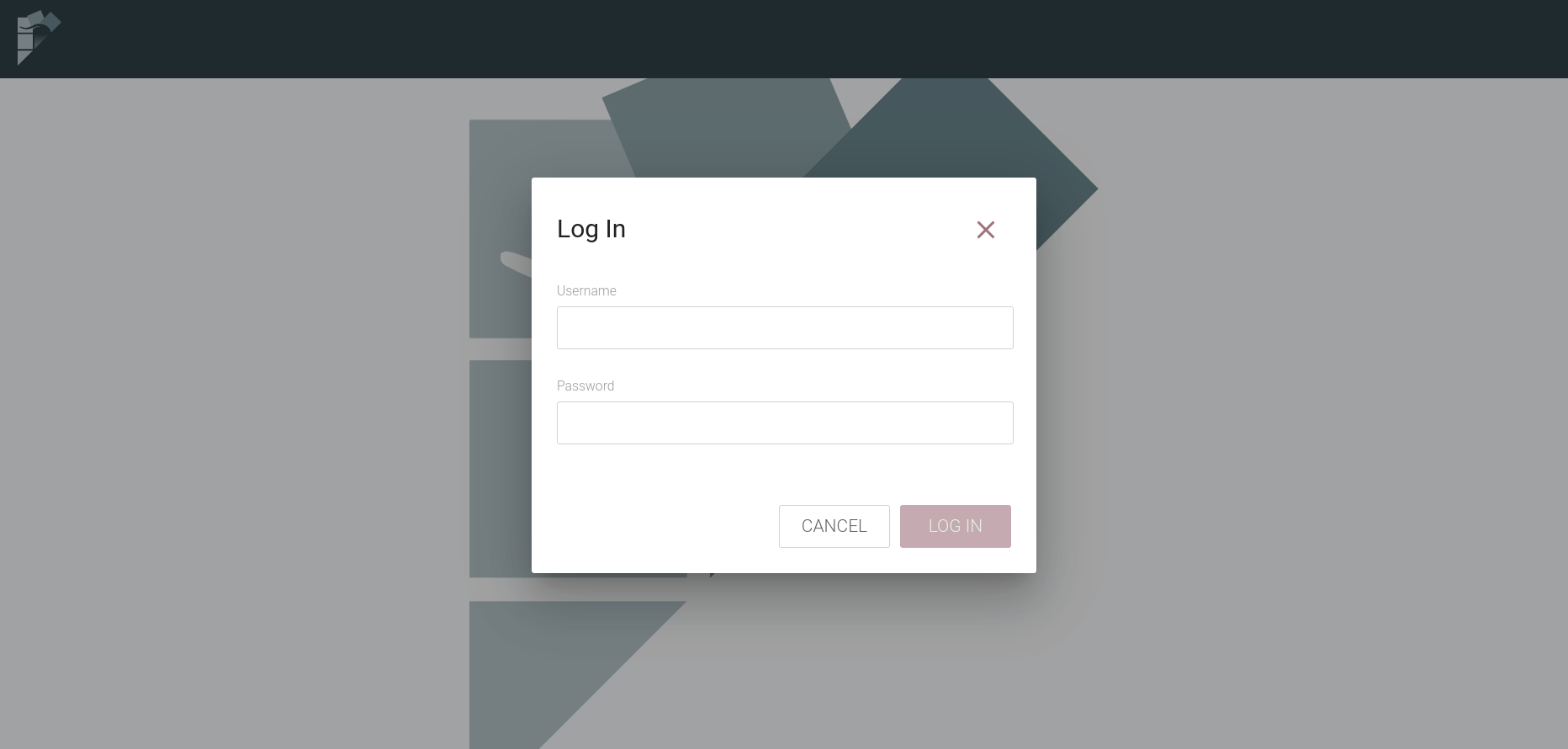

Для первичной аутентификации выполните вход под администратором NiFi (ввести логин и пароль пользователя, указанные для NiFi Initial Admin).

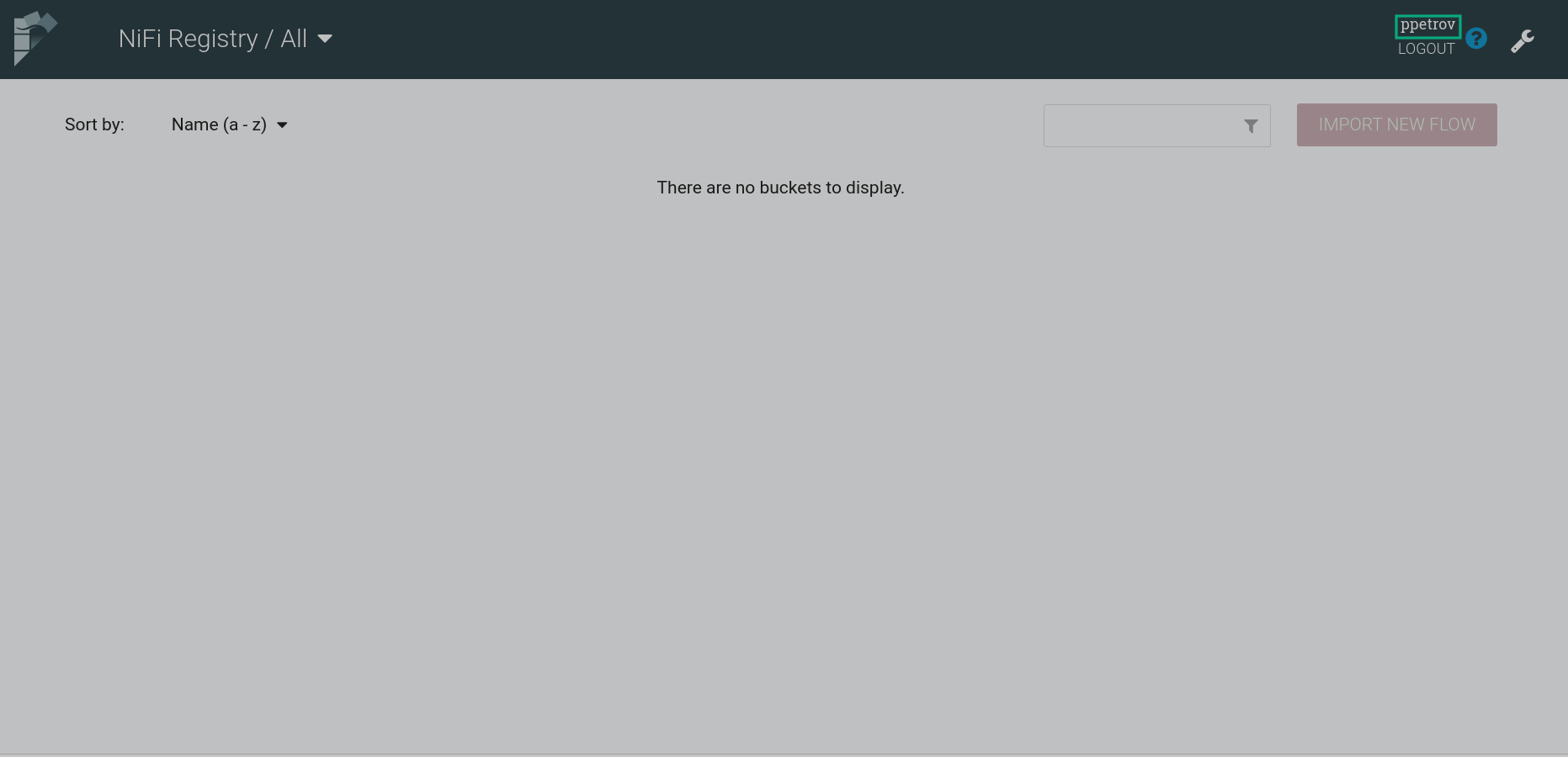

После успешной аутентификации пользователь, под которым выполнен вход, отображается в правом верхнем углу интерфейса.

После нажатия на

и перехода на вкладку Users меню настроек открывается список хостов кластера, пользователей и групп LDAP/Active Directory, находящихся в указанных базе поиска пользователей (User Search Base) и базе поиска групп (Group Search Base). Также здесь существует возможность назначить политику доступа для пользователя или группы из заданной базы поиска.

Выключение аутентификации

Для выключения аутентификации в сервисе NiFi:

-

Поочередно установите конфигурационные параметры разделов LDAP Login Identitity Provider и LDAP UserGroupProvider в значения по умолчанию.

Установка значений по умолчаниюВНИМАНИЕ

Установка значений по умолчаниюВНИМАНИЕОпция переустановки конфигурационных параметров сервиса NiFi LDAP Login Identitity Provider и LDAP UserGroupProvider доступна начиная с версии 1.7.2.b2 кластера ADS. Для более ранних версий ADS для обновления параметров необходимо удалить файлы /etc/nifi/conf/users.xml и /etc/nifi/conf/authorizations.xml с каждого хоста с установленным сервисом NiFi.

-

Выполните выключение SSL. Для этого примените действие Disable SSL в кластере, нажав на иконку

в столбце Actions.

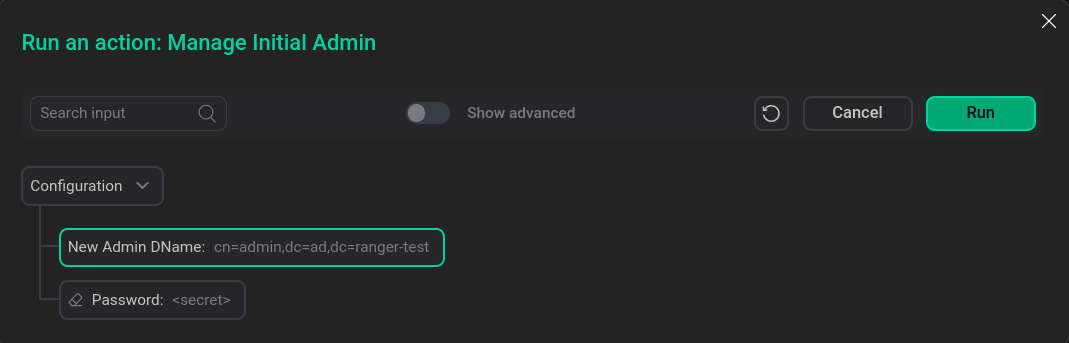

Изменение данных о NiFi Initial Admin

Для изменения данных о NiFi Initial Admin примените действие Manage Initial Admin в сервисе NiFi, нажав на иконку

в столбце Actions для сервиса NiFi.

После выбора действия в открывшемся окне Run an action введите новые DN пользователя и пароль и нажмите Run.