Шифрование паролей

Обзор

JCEKS — это основанный на файлах формат хранилища ключей, представленный с Java Cryptography Extension (JCE). Он предоставляет более сильную защиту за счет использования шифрования Triple DES, что делает его более привлекательной альтернативой по отношению к JKS. Даже если хранилище не защищено паролем (в ADCM пароли используются по умолчанию), извлечь текстовые данные из него невозможно.

|

ВАЖНО

Начиная с ADPS 1.1.1.b1 все пароли ADPS будут храниться в JCEKS-файлах (они же — файлы credential store) вместо конфигурационных файлов.

|

Ниже представлена специфичная информация о данной функции в каждом сервисе.

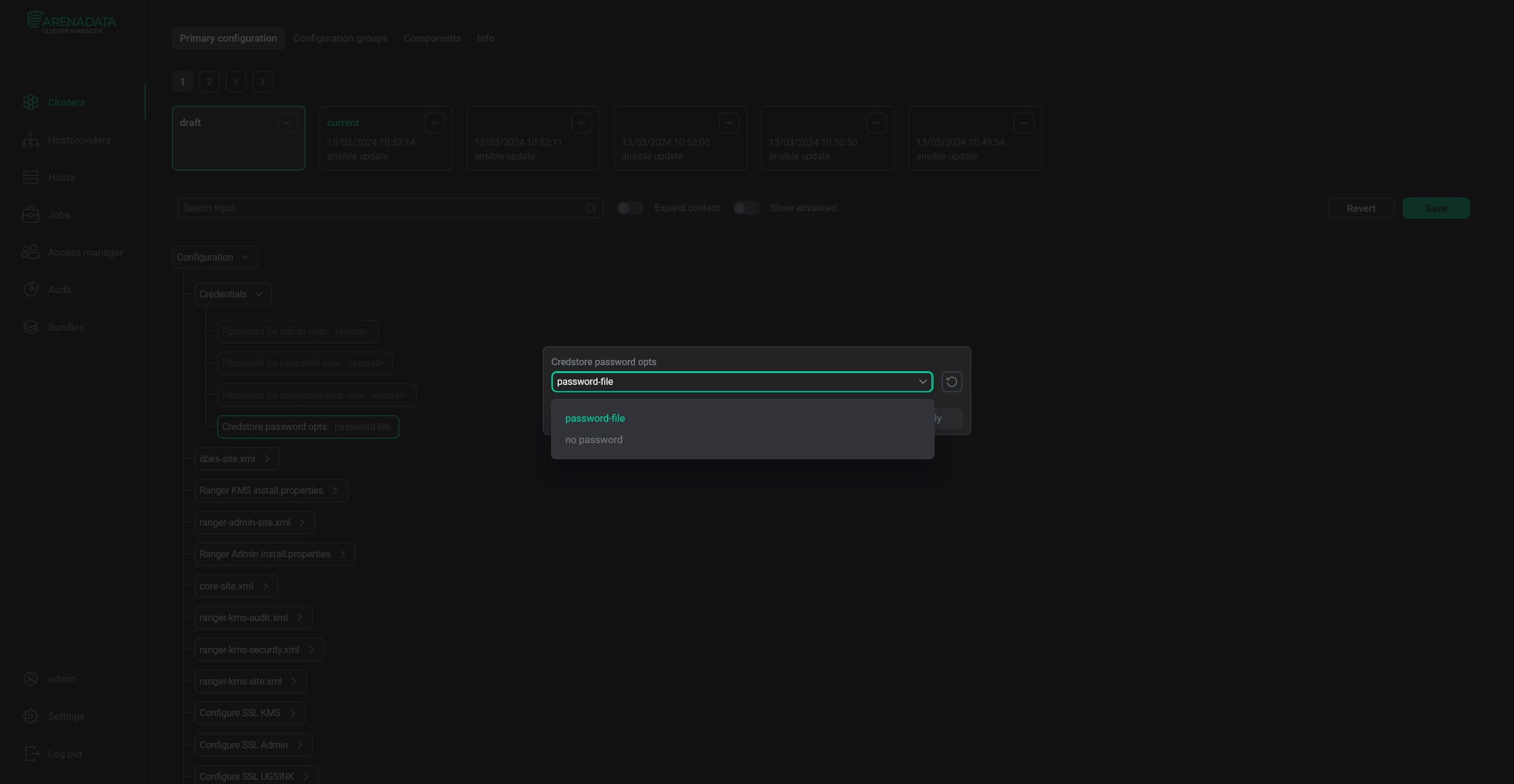

Ranger

В Ranger есть две опции для credstore-пароля: хранить пароль в файле или не использовать пароль. По умолчанию используется первый вариант, а поменять поведение можно в ADCM.

Пароль для credential store генерируется автоматически и хранится в файле, создаваемом для каждого сервиса отдельно. Данные файлы находятся по пути /etc/ranger/<service_name>/conf/encrypt_pass, где <service_name> — название сервиса в Ranger.

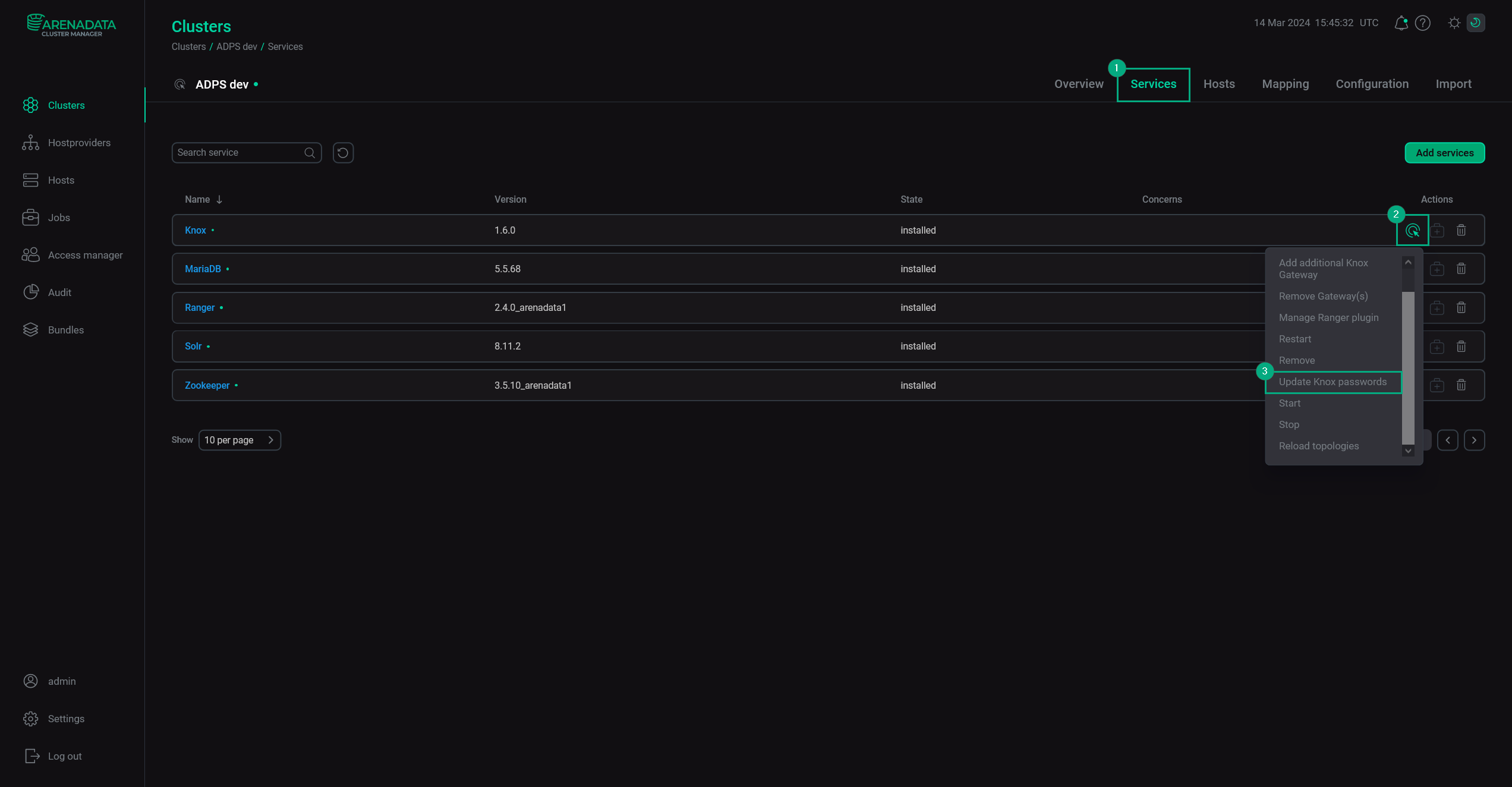

Knox

Пароли для топологий хранятся в директории /usr/lib/knox/data/security/keystores/. Все JCEKS-файлы защищены Knox master password. Пароль для плагина Ranger Knox хранится в файле /etc/knox/conf/ranger-knox.jceks, который создается если включен и SSL, и плагин Ranger Knox. Чтобы применить пароли Knox, измененные вручную (без действия Enable SSL или активации LDAP), требуется запустить действие Update passwords.

Solr

Solr хранит все свои пароли в JCEKS-файле, пароль для которого хранится в среде.

|

ПРИМЕЧАНИЕ

По умолчанию шифрование включено для всех сервисов, кроме Solr. Чтобы включить его для Solr, активируйте переключатель Credential encryption в настройке сервиса и перезапустите Solr, присвоив параметру Update jceks значение true.

|