Настройка использования Active Directory для Kerberos-аутентификации с помощью ADCM

Обзор

Для керберизации кластера с помощью Active Directory выполните описанные ниже шаги:

-

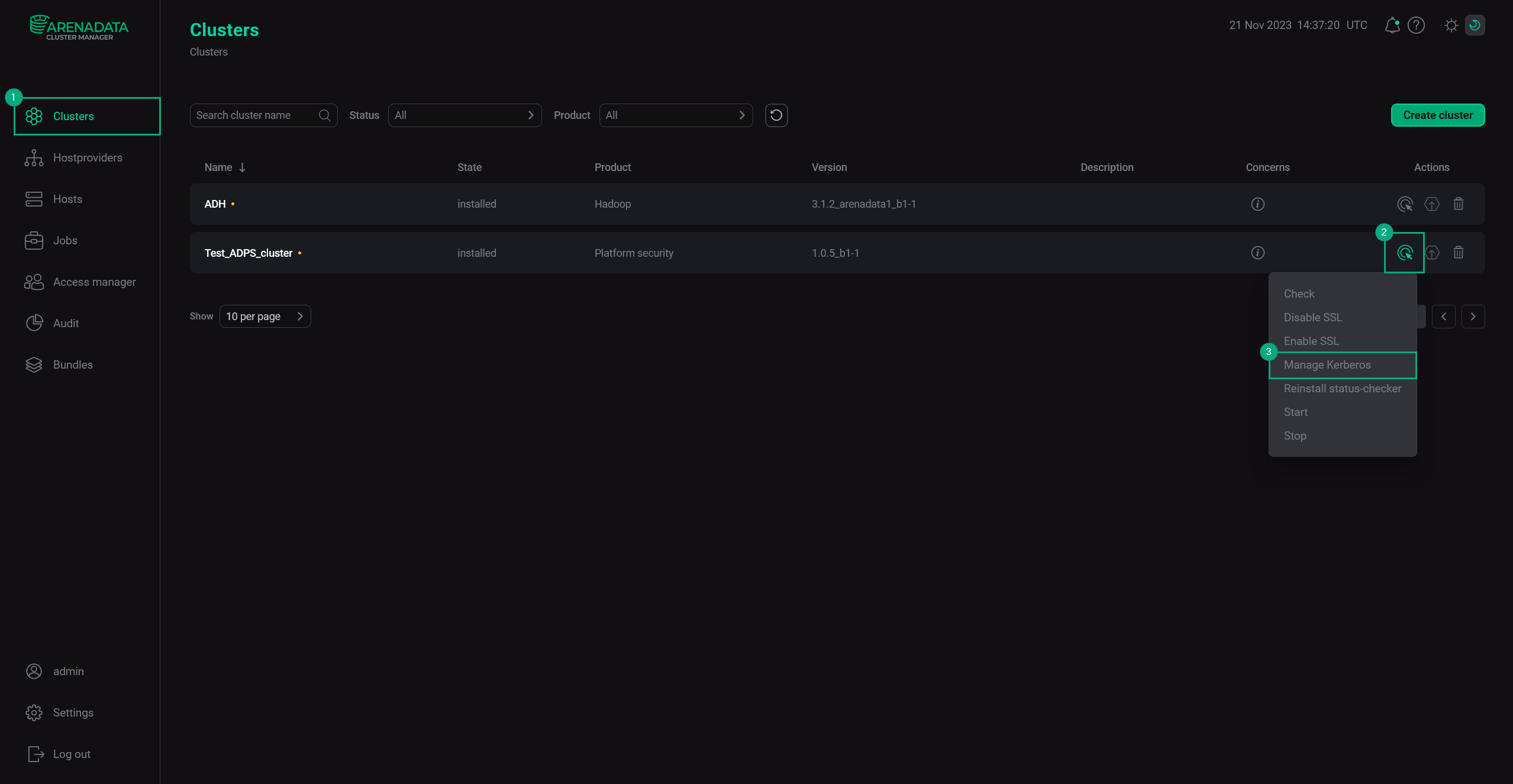

В веб-интерфейсе ADCM перейдите на страницу Clusters. Выберите установленный и подготовленный кластер ADPS, и запустите действие Manage Kerberos.

Manage Kerberos

Manage Kerberos -

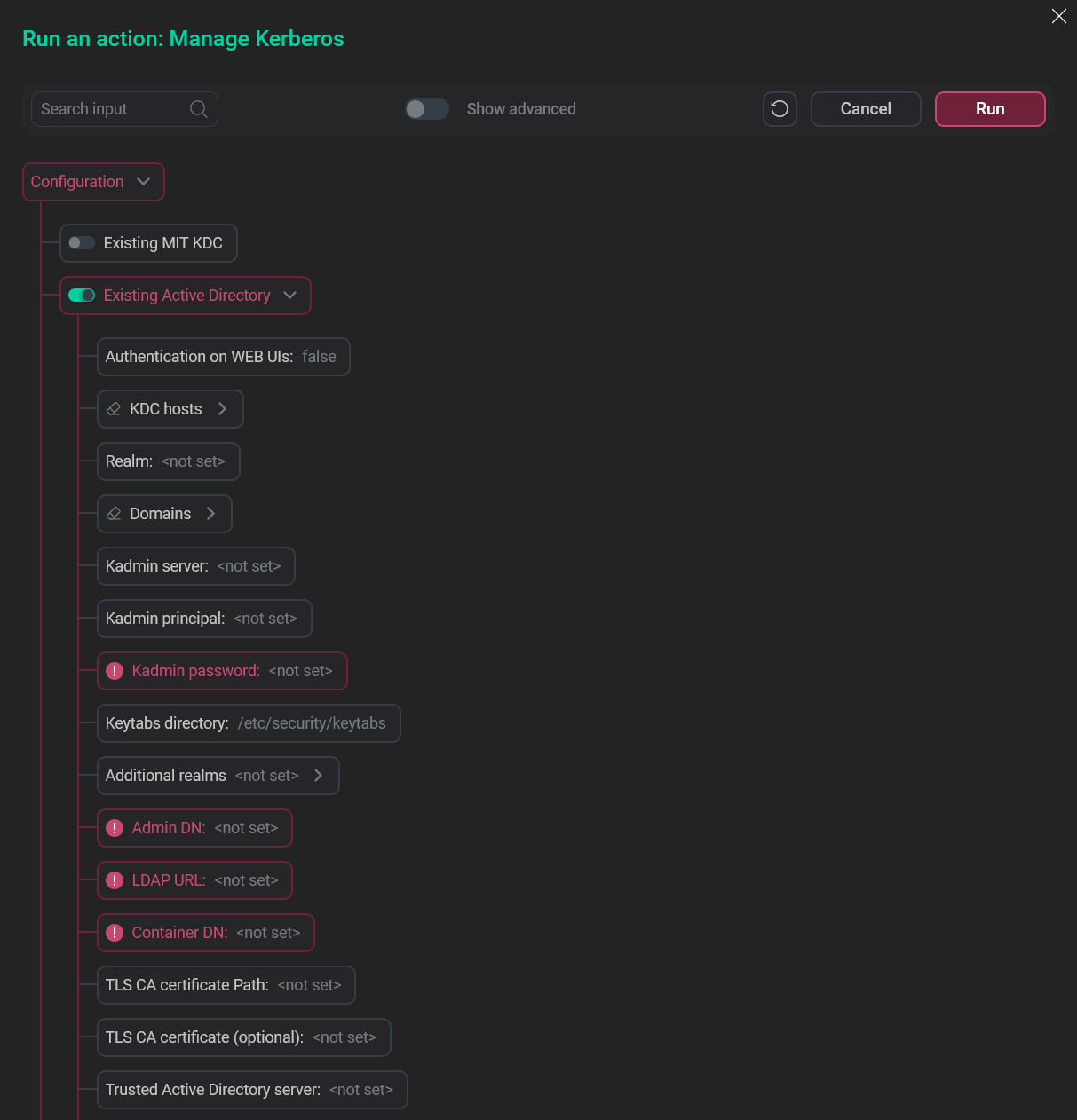

В появившемся окне выберите опцию Existing Active Directory.

Выбор соответствующей опции

Выбор соответствующей опции -

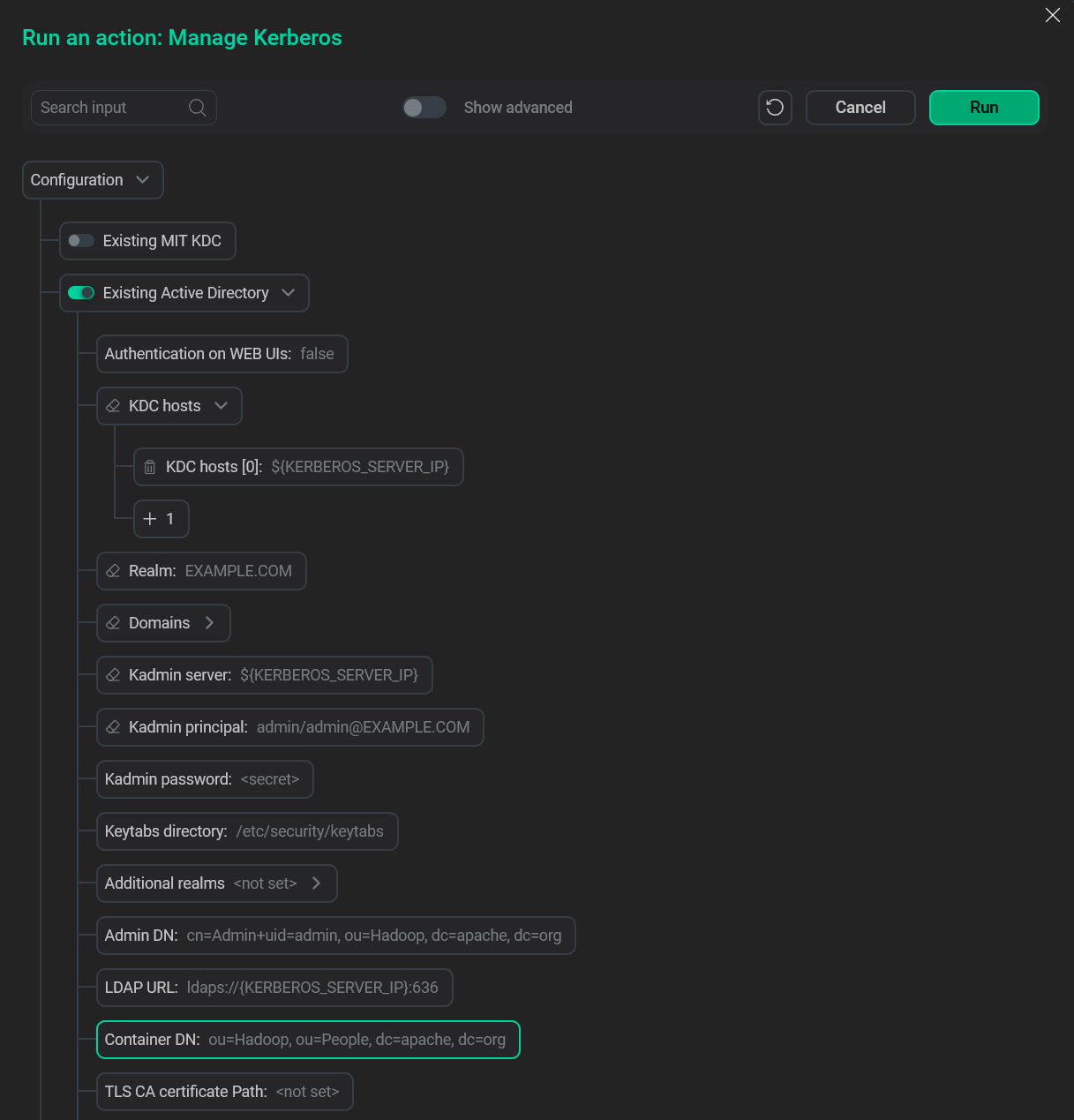

Заполните параметры Active Directory.

Параметры Active Directory

Параметры Active Directory -

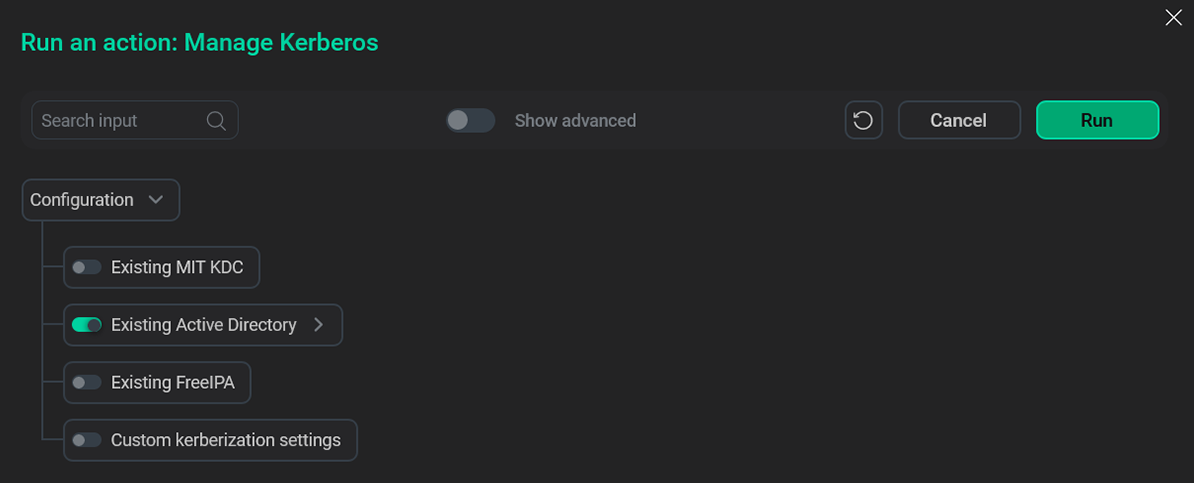

Нажмите Run и дождитесь окончания действия. Затем приступайте к настройке Kerberos в кластере.

Запуск действия

Запуск действия

Параметры Active Directory

| Параметр | Описание |

|---|---|

Authentication on WEB UIs |

Включает аутентификацию Kerberos для веб-интерфейсов |

KDC hosts |

Один или более MIT KDC-хостов |

Realm |

Kerberos realm — сеть, содержащая KDC-хосты и множество клиентов |

Domains |

Домены, в которых находятся хосты |

Kadmin server |

Адрес хоста, на котором запущен |

Kadmin principal |

Имя принципала для подключения через |

Kadmin password |

Пароль принципала для подключения через |

Keytabs directory |

Директория keytab-файла, содержащего записи одного или нескольких принципалов и их ключи |

Additional realms |

Дополнительные сети Kerberos realm |

Admin DN |

Полное отличительное имя пользователя с правами создания, редактирования, удаления, изменения пароля пользователей в целевом OU |

LDAP URL |

LDAP URL состоит из префикса |

Container DN |

Отличительное имя контейнера |

TLS CA certificate Path |

Путь к CA-сертификату в файловой системе хоста. Файл по данному пути должен существовать заранее, иначе он будет создан с данными из поля |

TLS CA certificate (optional) |

Текст CA-сертификата, который запишется в файл по указанному в поле |

Trusted Active Directory server |

Сервер с Active Directory для односторонней доверенности от MIT Kerberos KDC внутри realm |

Trusted Active Directory realm |

Realm с Active Directory для односторонней доверенности от MIT Kerberos KDC внутри realm |