Настройка использования Samba для Kerberos-аутентификации с помощью ADCM

Обзор

Samba выступает контроллером домена Active Directory, поэтому настройка Kerberos-аутентификации с Samba очень похожа на настройку аутентификации с Active Directory.

Керберизация в ADCM

Для керберизации кластера с помощью Samba выполните описанные ниже шаги:

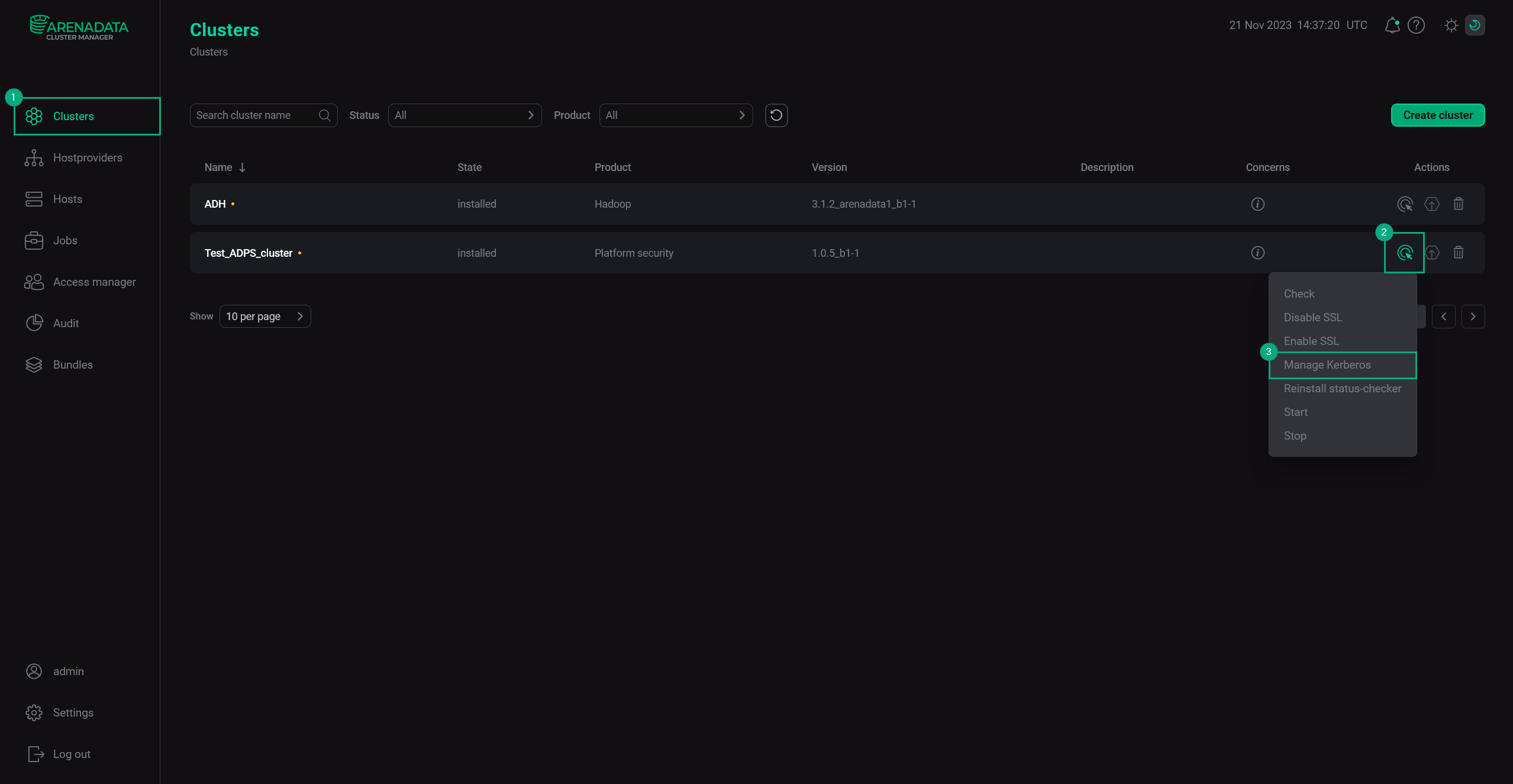

-

В веб-интерфейсе ADCM перейдите на страницу Clusters. Выберите установленный и подготовленный кластер ADPS, и запустите действие Manage Kerberos.

Manage Kerberos

Manage Kerberos -

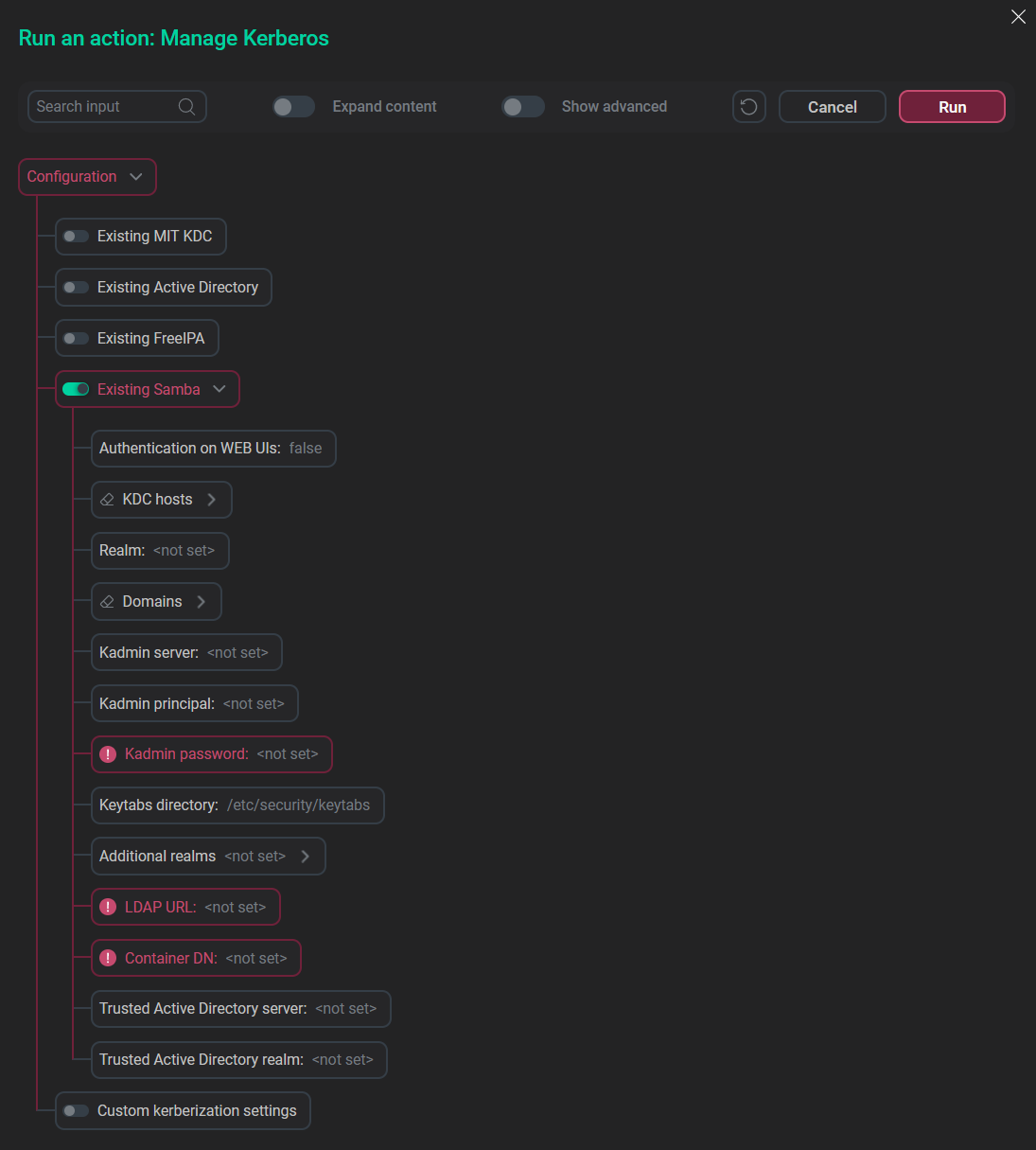

В появившемся окне выберите опцию Existing Samba.

Выбор соответствующей опции

Выбор соответствующей опции -

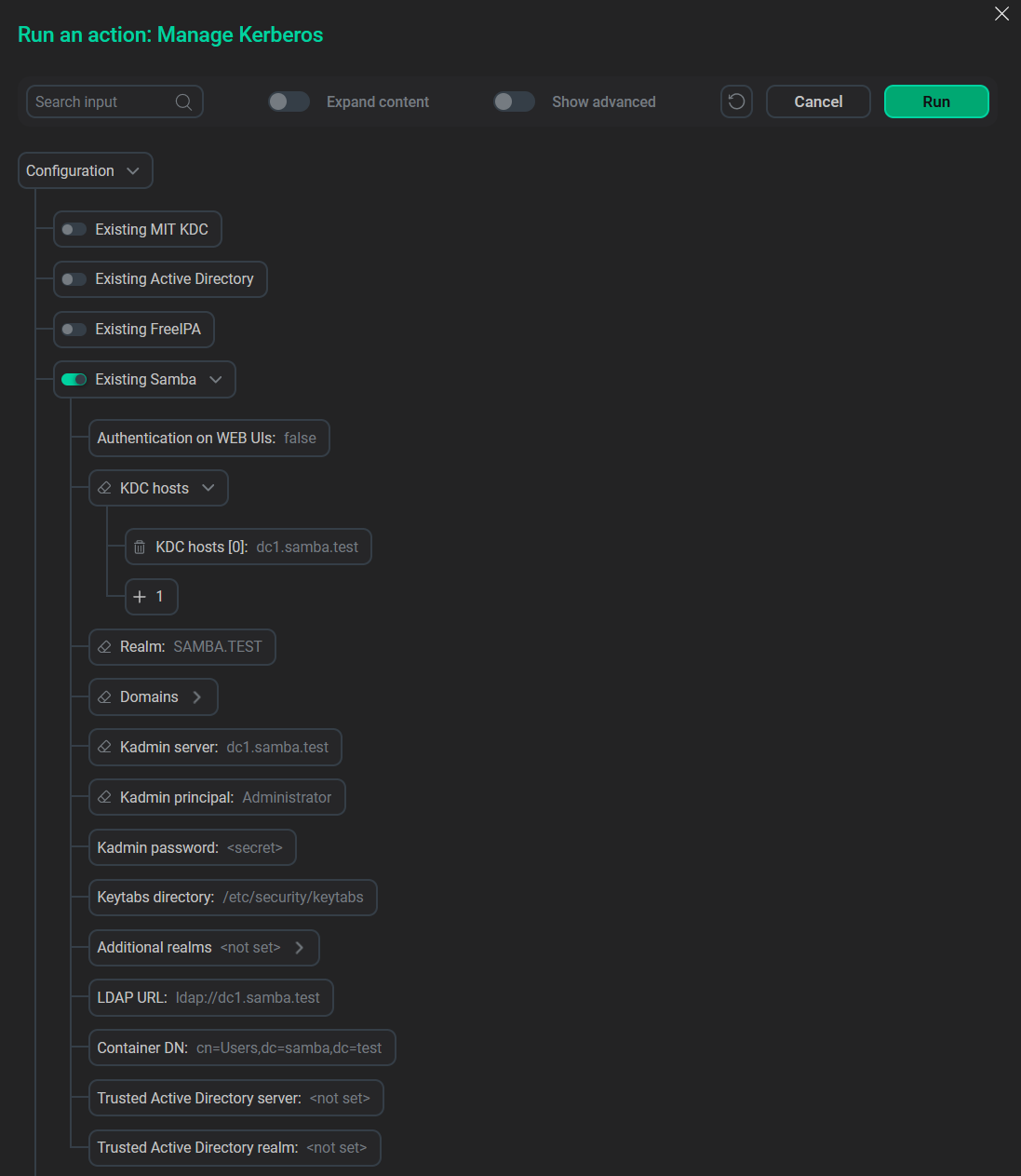

Заполните Kerberos-параметры Samba и приступайте к настройке Kerberos в кластере.

Kerberos-параметры Samba

Kerberos-параметры Samba -

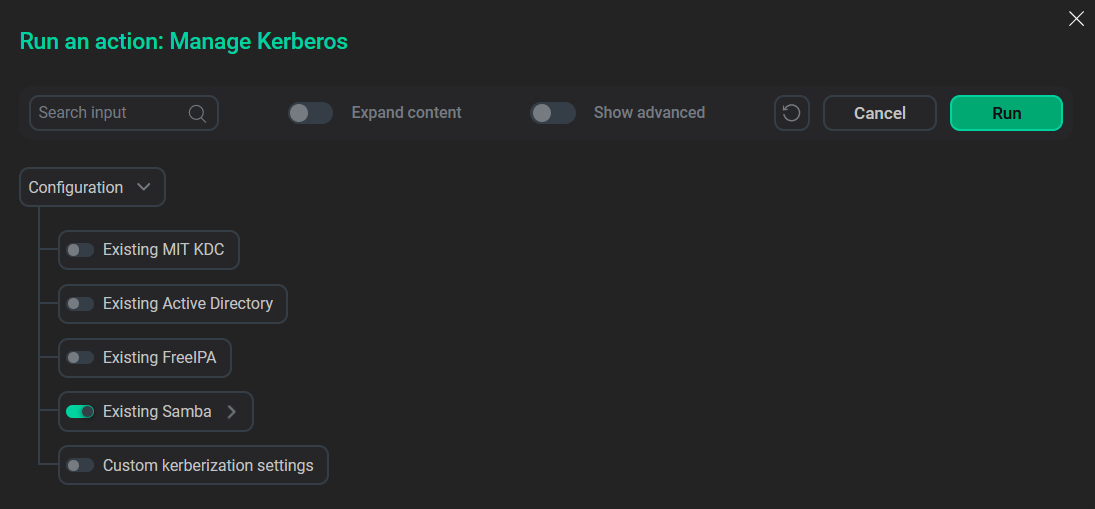

Нажмите Run и дождитесь окончания действия. Затем приступайте к настройке Kerberos в кластере.

Запуск действия

Запуск действия

Для проверки запустите команду kinit. Если она работает некорректно со сгенерированными keytab-файлами в вашей системе, добавьте следующие опции шифрования паролей в секцию libdefaults кастомного параметра krb5.conf в конфигурации кластера в ADCM:

[libdefaults]

permitted_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 arcfour-hmac rc4-hmac arcfour-hmac-md5

default_tkt_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 rc4-hmac

default_tgs_enctypes = aes256-cts-hmac-sha1-96 aes128-cts-hmac-sha1-96 rc4-hmacKerberos-параметры Samba

| Параметр | Описание |

|---|---|

Authentication on WEB UIs |

Включает аутентификацию Kerberos для веб-интерфейсов |

KDC hosts |

Один или несколько хостов контроллера домена |

Realm |

Kerberos realm — сеть, содержащая KDC-хосты и множество клиентов |

Domains |

Домены, в которых находятся хосты |

Kadmin server |

Адрес хоста, на котором запущен |

Kadmin principal |

Имя принципала для подключения через |

Kadmin password |

Пароль принципала для подключения через |

Keytabs directory |

Директория keytab-файла, содержащего записи одного или нескольких принципалов и их ключи |

Additional realms |

Дополнительные сети Kerberos realm |

LDAP URL |

LDAP URL состоит из префикса |

Container DN |

Отличительное имя контейнера |

Trusted Active Directory server |

Сервер с DC для односторонней доверенности |

Trusted Active Directory realm |

Область доверия между realm |