Обзор OpenBao UI

Обзор

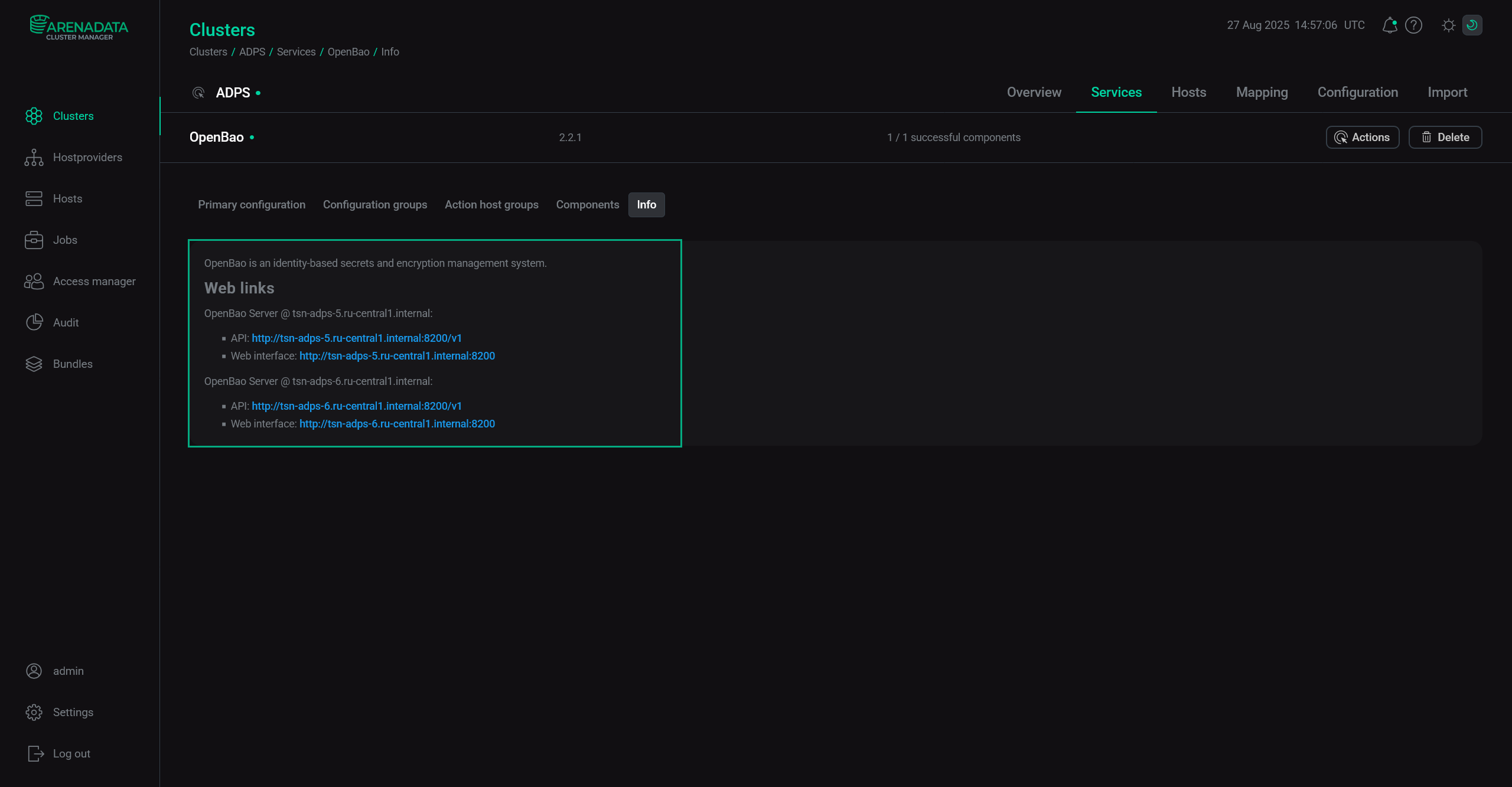

Каждый экземпляр OpenBao Server предоставляет доступ к веб-интерфейсу. Ссылки на них можно найти в ADCM:

-

На странице Clusters выберите ваш кластер ADPS и перейдите на вкладку Services.

-

В списке сервисов выберите OpenBao.

-

Перейдите на вкладку Info. Ссылки на веб-интерфейс доступны в секции Web links.

Ссылки на веб-интерфейс OpenBao в случае двух экземпляров OpenBao Server

Ссылки на веб-интерфейс OpenBao в случае двух экземпляров OpenBao Server

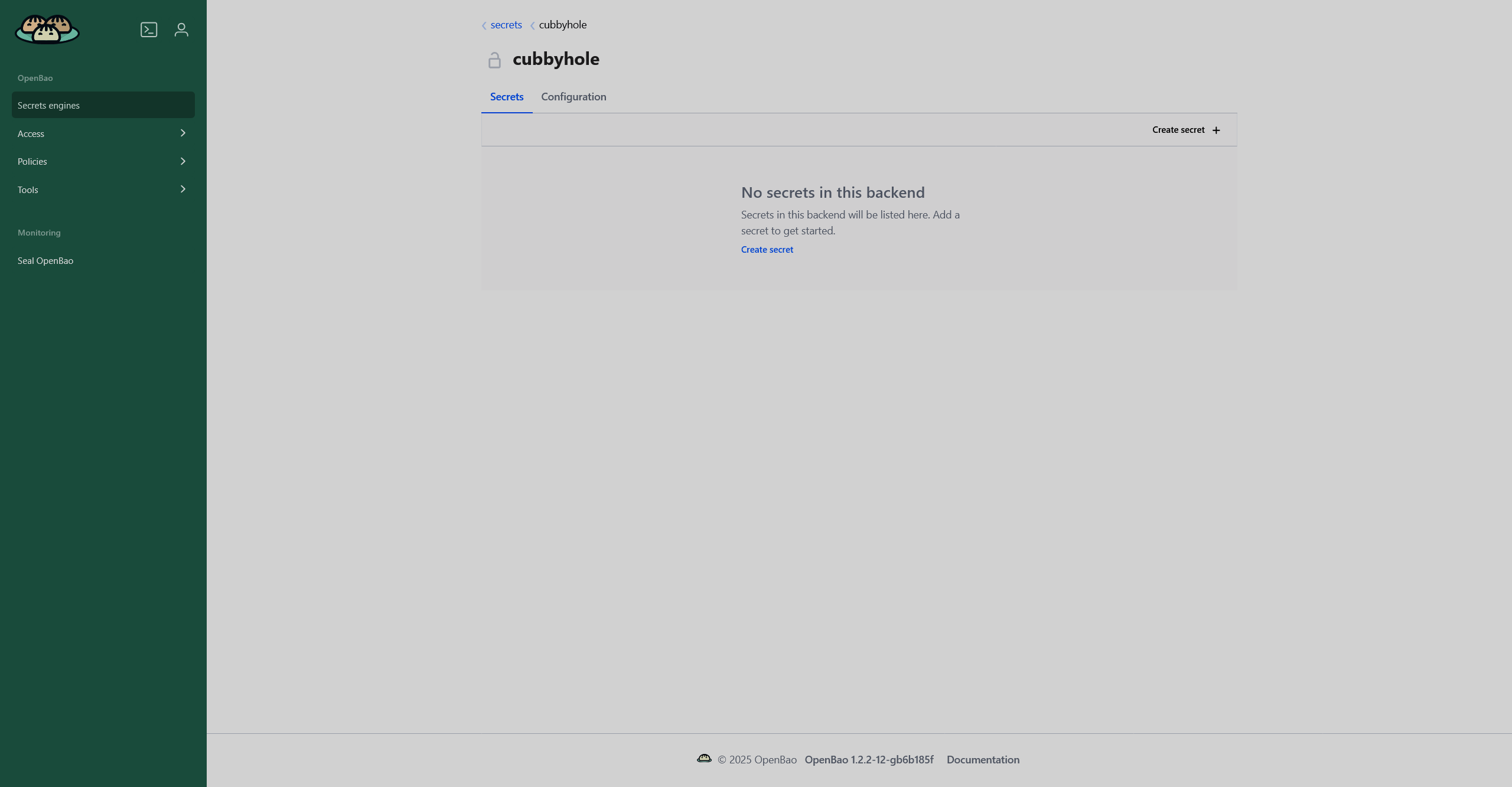

Secrets engines

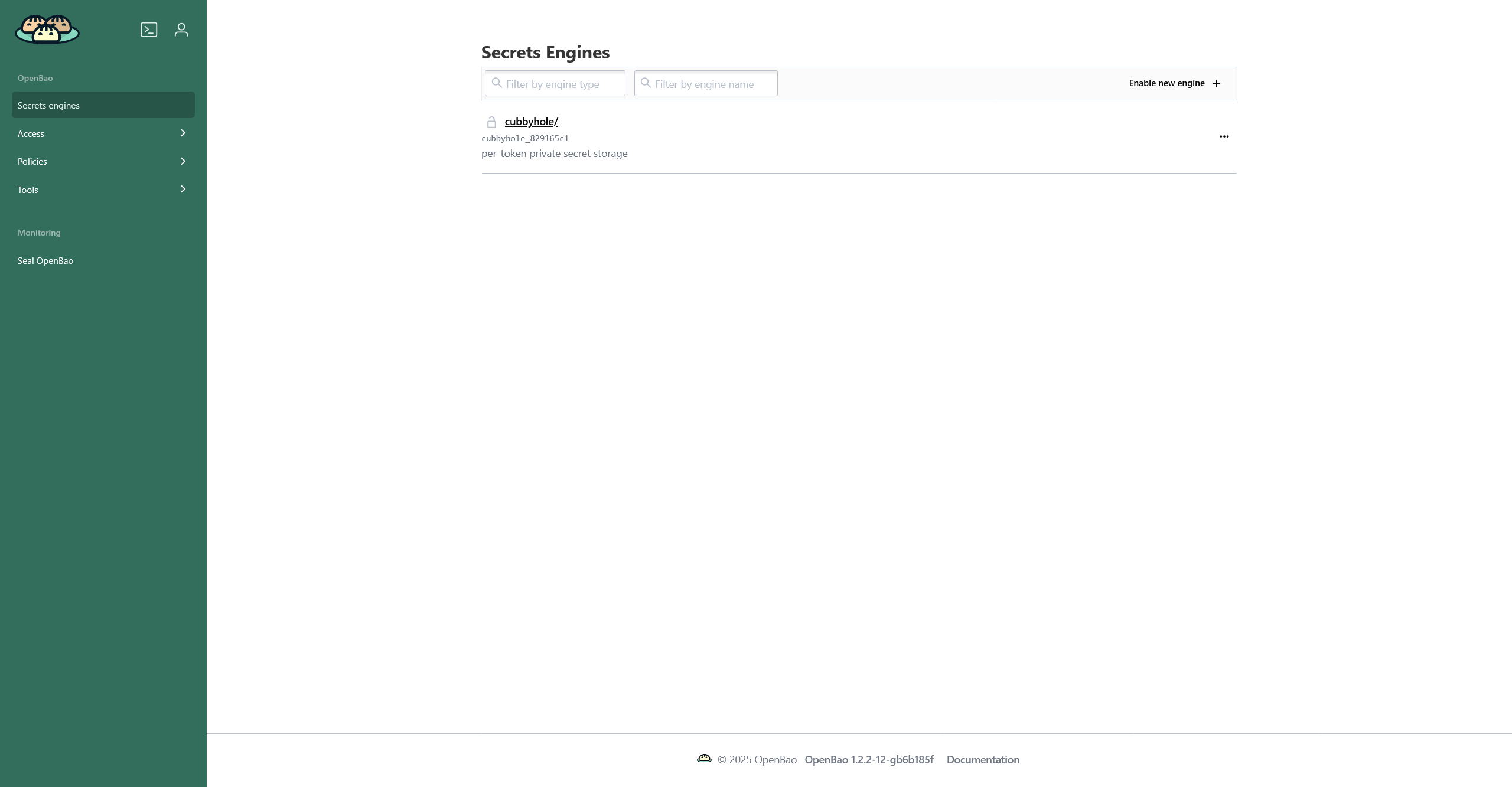

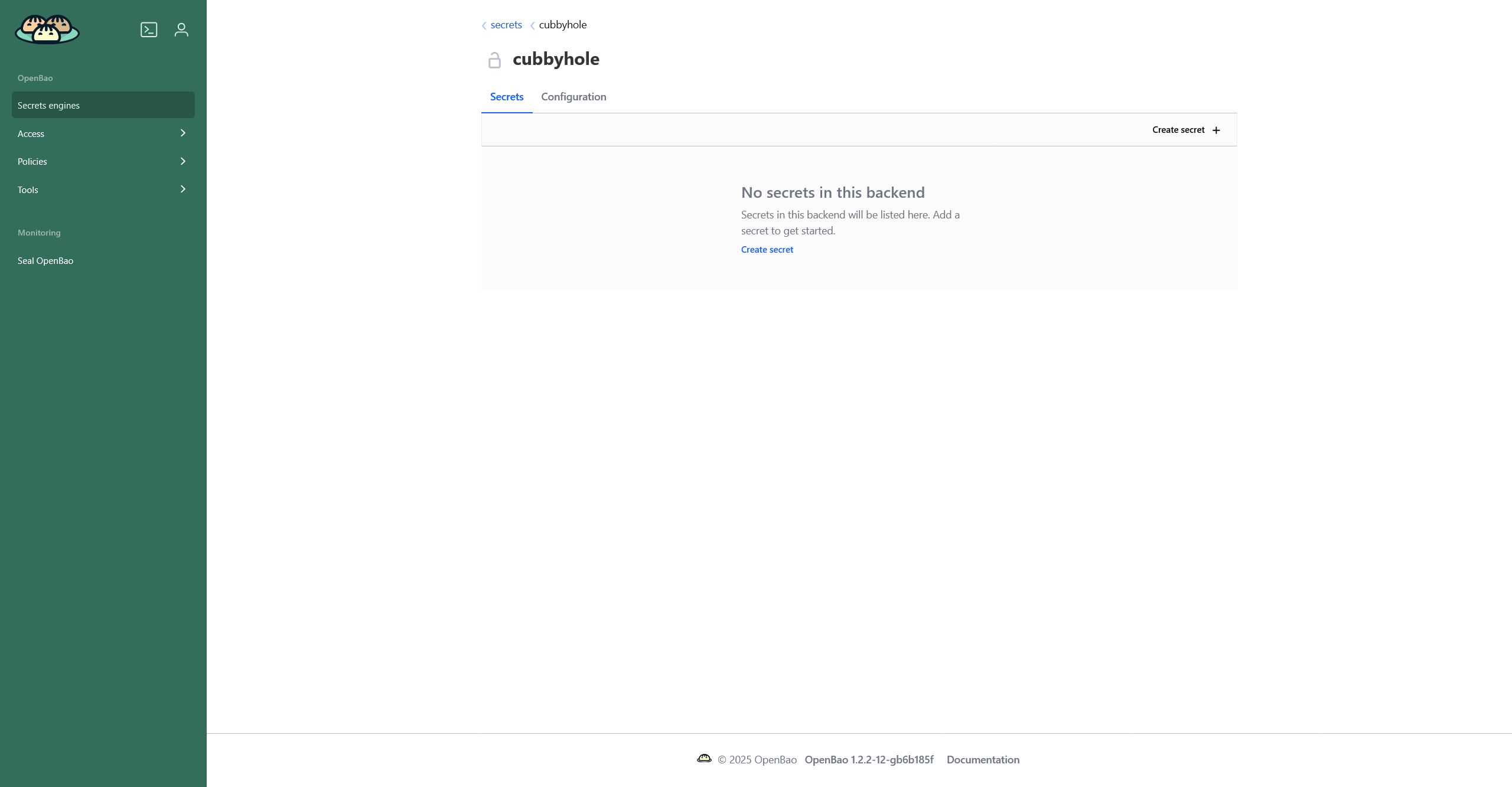

Secret engines — первая страница, на которую вы попадаете после входа в систему.

Здесь вы можете найти список существующих движков (cubbyhole создается по умолчанию) и создать новый.

При выборе движка открывается страница с двумя вкладками:

-

Secrets — список секретов в движке.

-

Configuration — вкладка с такой информацией о движке, как путь, описание, идентификатор доступа (accessor), длительность пропусков по умолчанию.

У каждой страницы слева есть меню, в верхней части которого расположены две кнопки:

-

— открывает OpenBao Browser CLI, который представляет собой консоль с возможностью исполнять некоторые команды OpenBao CLI.

-

— отображает контекстное меню, в котором можно скопировать текущий токен доступа или выйти из системы.

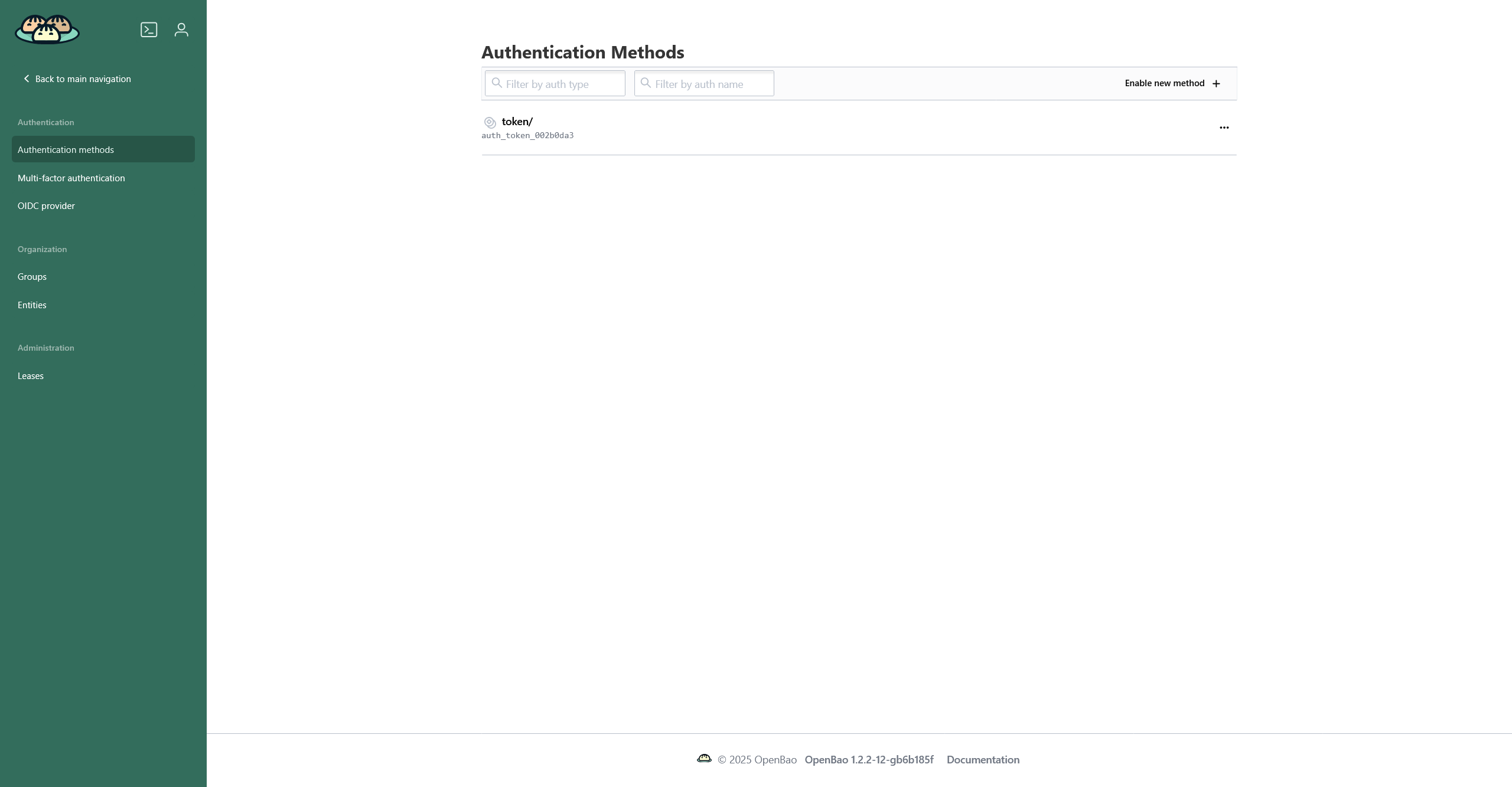

Access

Страница Authentication methods отображает список доступных методов аутентификации. По умолчанию доступен только метод token, позволяющий пользователю войти с использованием специального токена доступа. Другие возможные методы аутентификации: Username, LDAP, JWT, OIDC и RADIUS. Нажатие на метод аутентификации открывает страницу с настройками метода, некоторые из которых можно изменить.

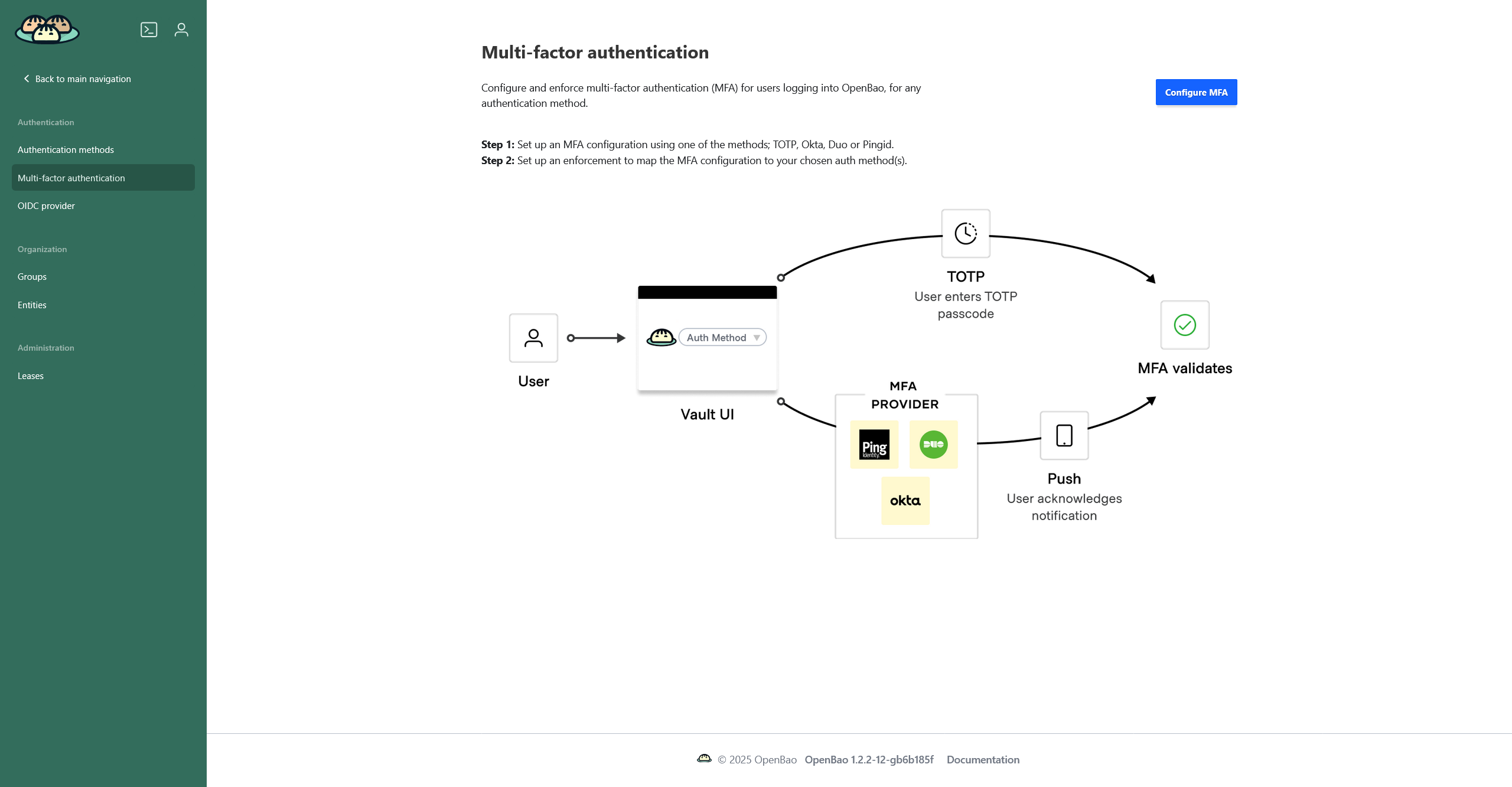

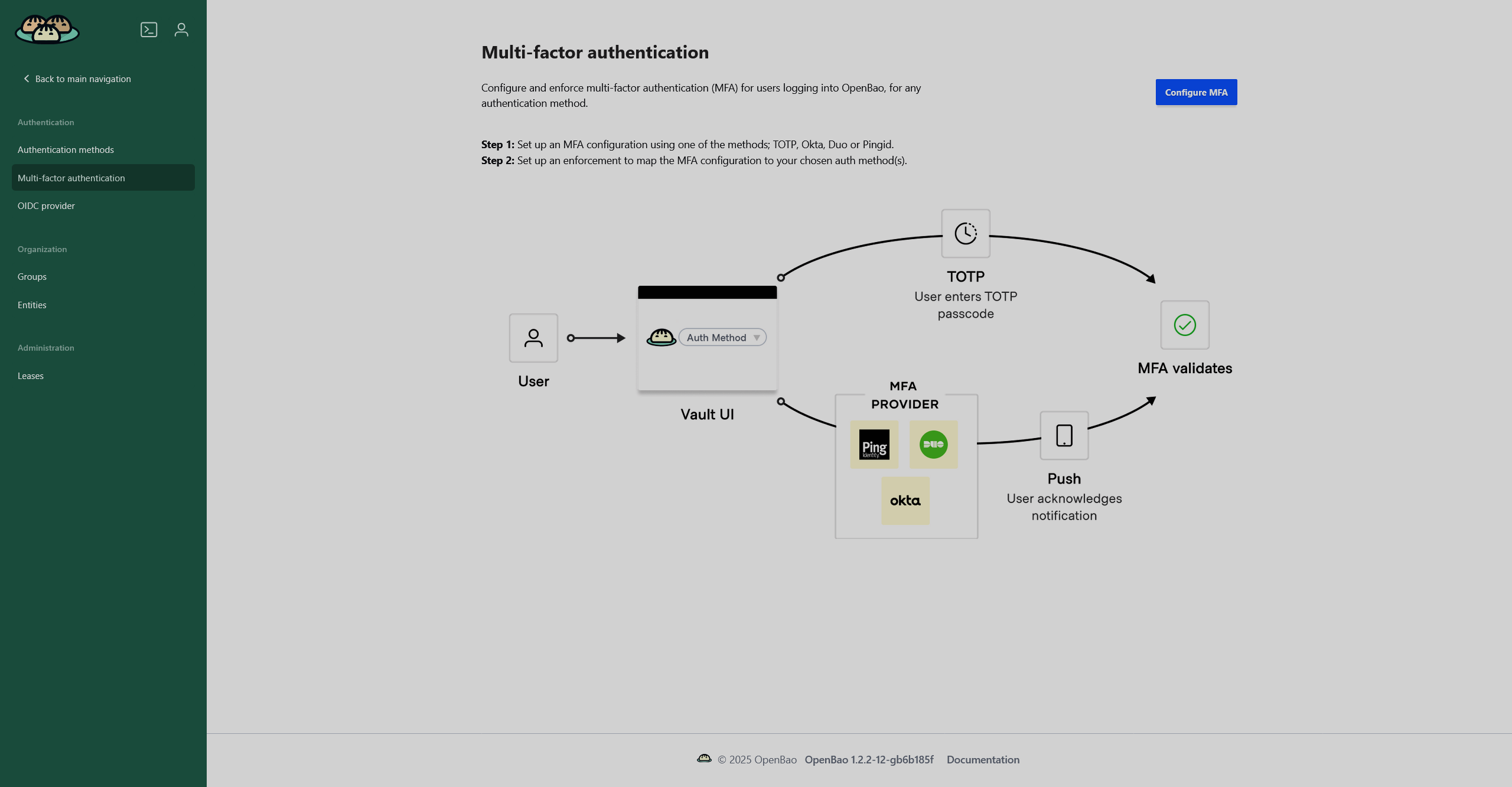

Страница Multi-factor authentication отображает доступные методы многофакторной аутентификации (Multi-Factor Authentication, MFA) и позволяет настроить новый. Доступные для настройки методы: TOTP (одноразовый пароль с ограниченным сроком действия), Duo, Okta и PingID. Если у вас нет настроенных методов, то будут отображены короткая инструкция по настройке и схема работы.

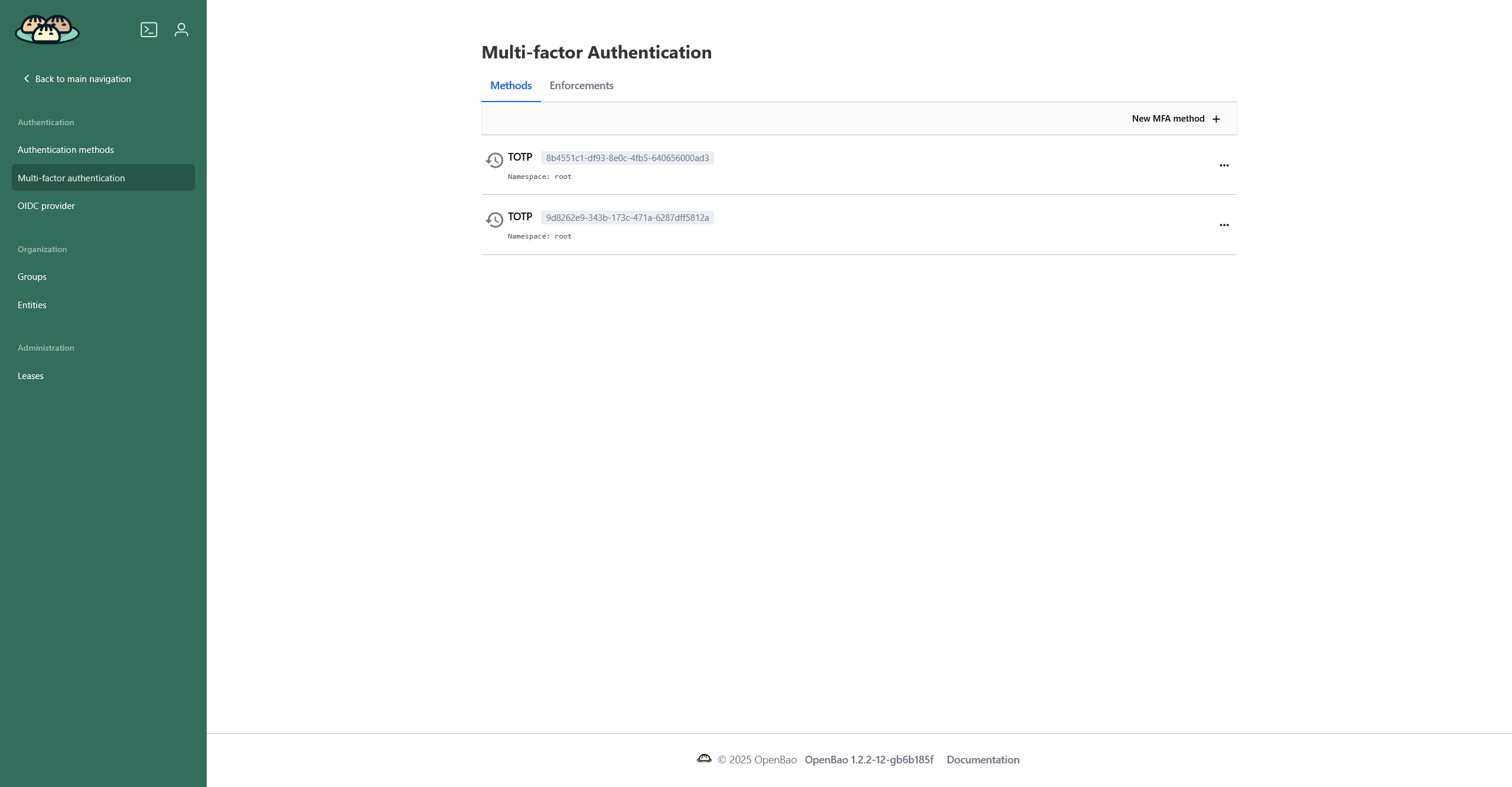

Если у вас настроен хотя бы один метод многофакторной аутентификации, то будет отображена страница с двумя вкладками:

-

Methods — список доступных методов аутентификации. Если один и тот же метод (например,

TOTP) настроен с разными значениями параметров, он будет отображен несколько раз. -

Enforcements — правила, определяющие, какие методы аутентификации, группы и сущности потребуют подтверждения с помощью MFA.

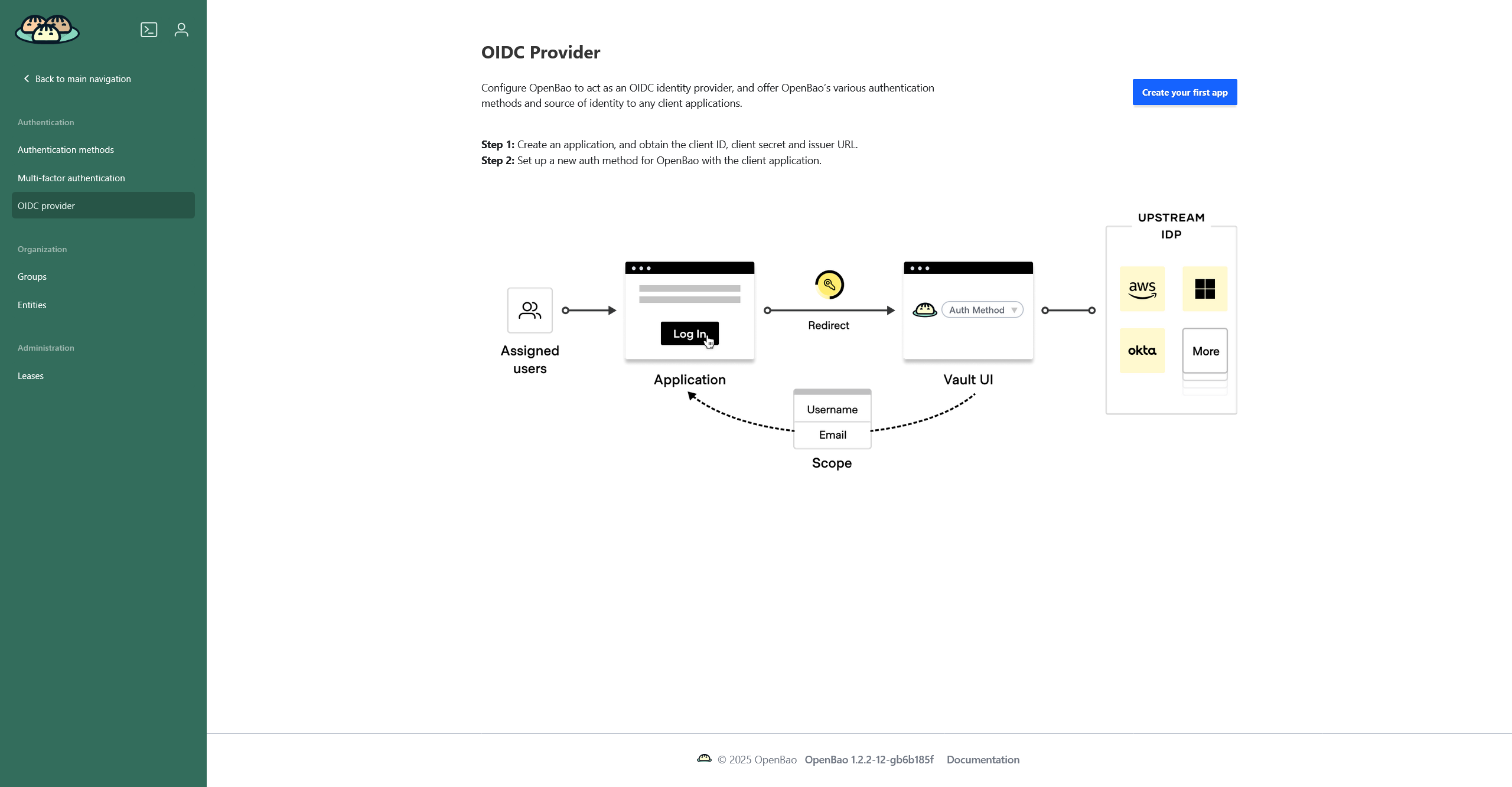

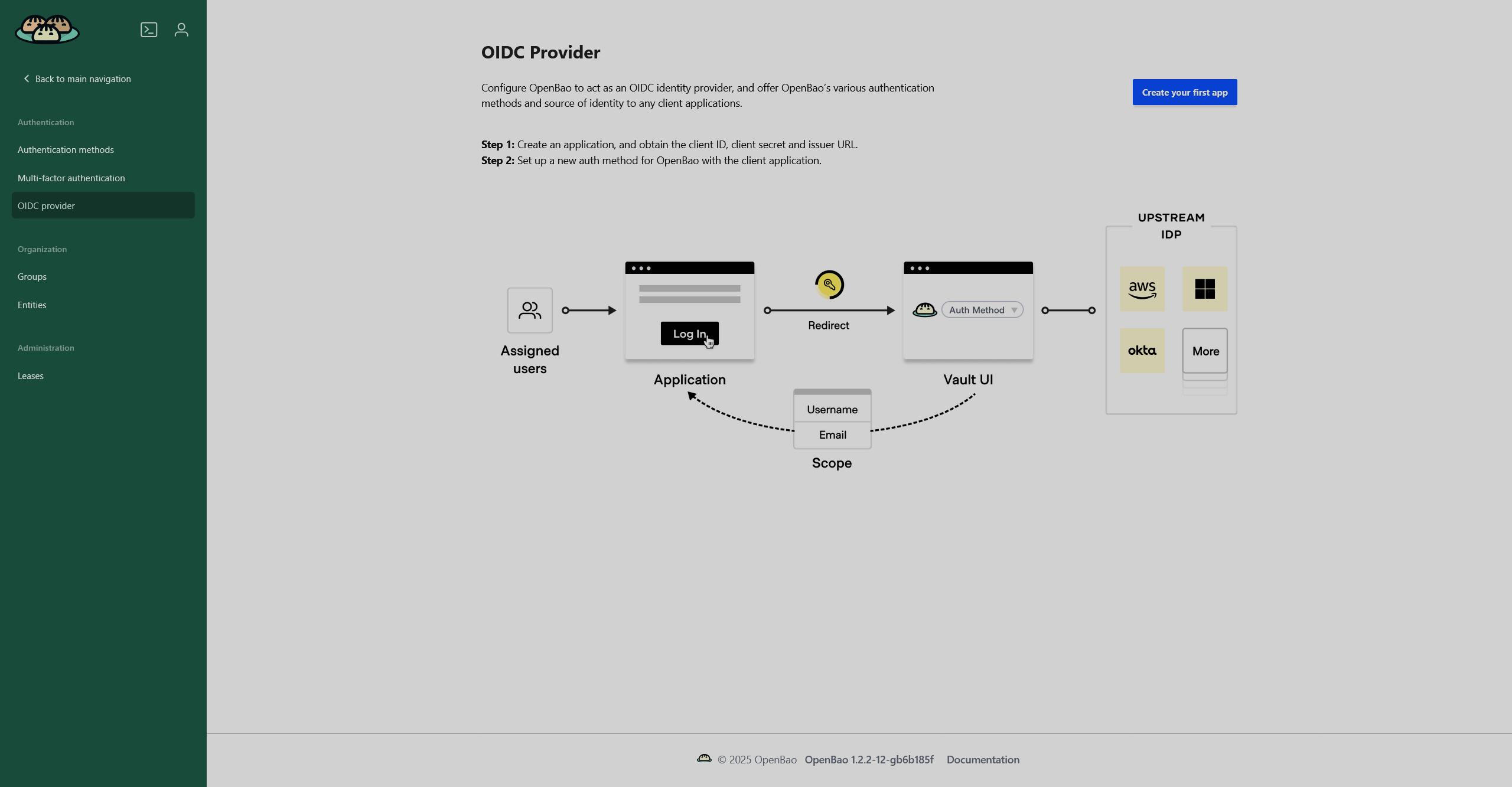

Страница OIDC provider отображает, какие приложения используют OpenBao в качестве провайдера OpenID Connect (OIDC), и позволяет настроить новые приложения. Если нет настроенных приложений, то будут изображены короткая инструкция по настройке и схема работы.

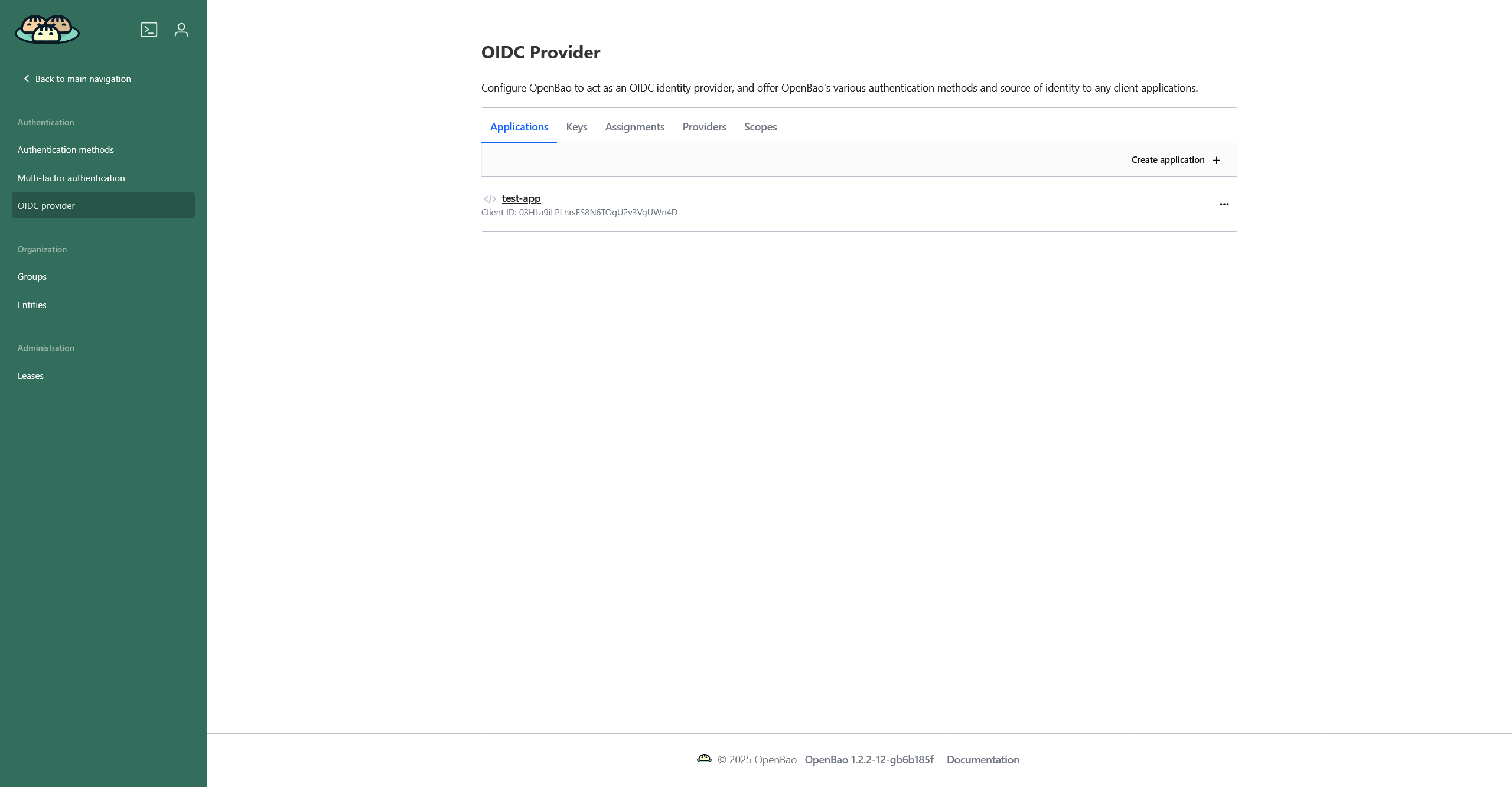

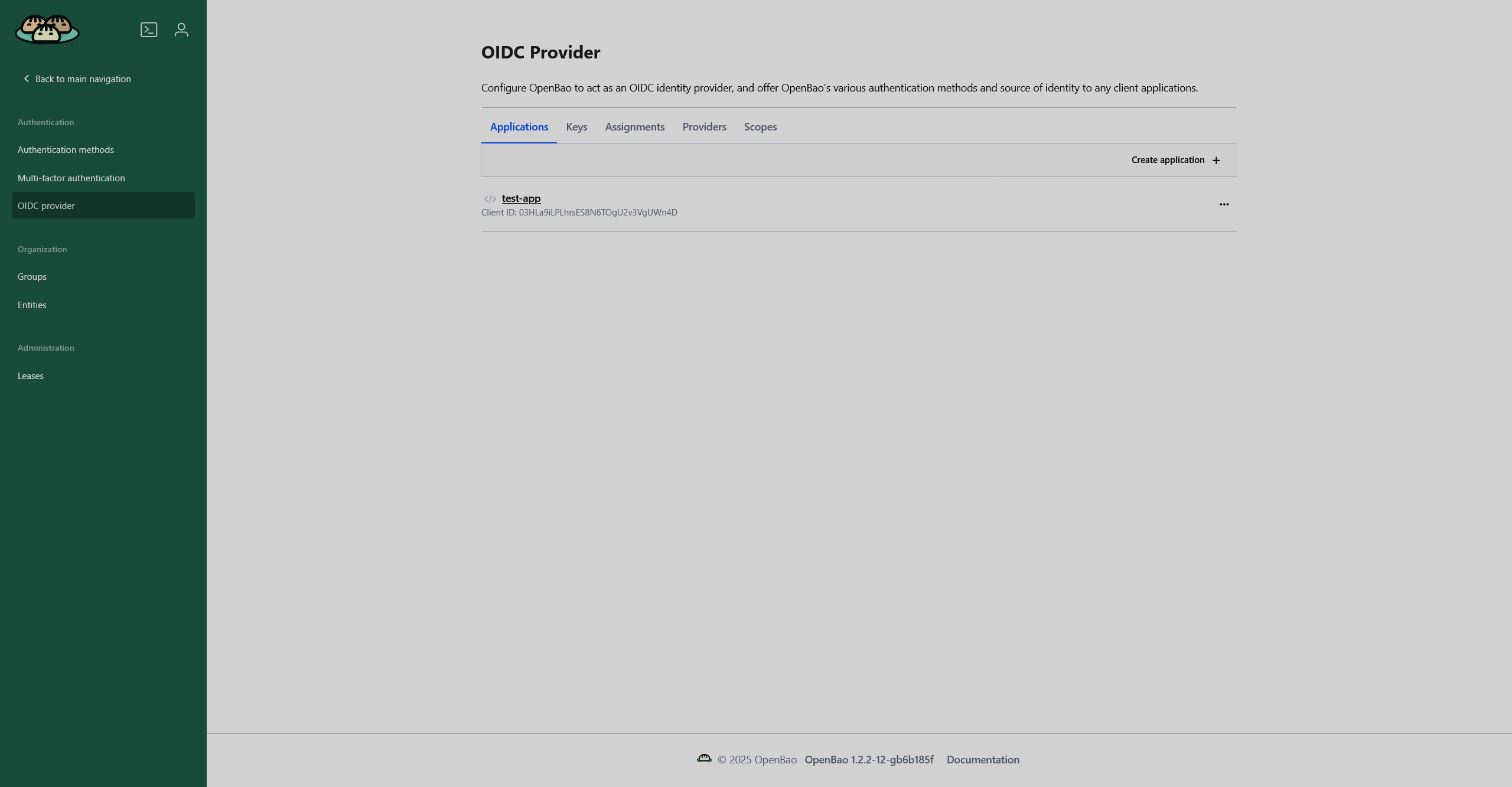

Если настроено хотя бы одно приложение, то будут отображены пять вкладок:

-

Applications — список приложений, использующих OpenBao в качестве провайдера OIDC.

-

Keys — список ключей для подписания и верификации JSON Web Token (JWT).

-

Assignments — список объектов assignment: параметров, которые определяют, какие пользователи OpenBao могут авторизоваться.

-

Providers — список провайдеров OIDC. По умолчанию доступен провайдер

default, который можно отредактировать, но нельзя удалить. -

Scopes — список объектов scope. Провайдеры могут обращаться к нескольким scope, чтобы получить дополнительную информацию при авторизации.

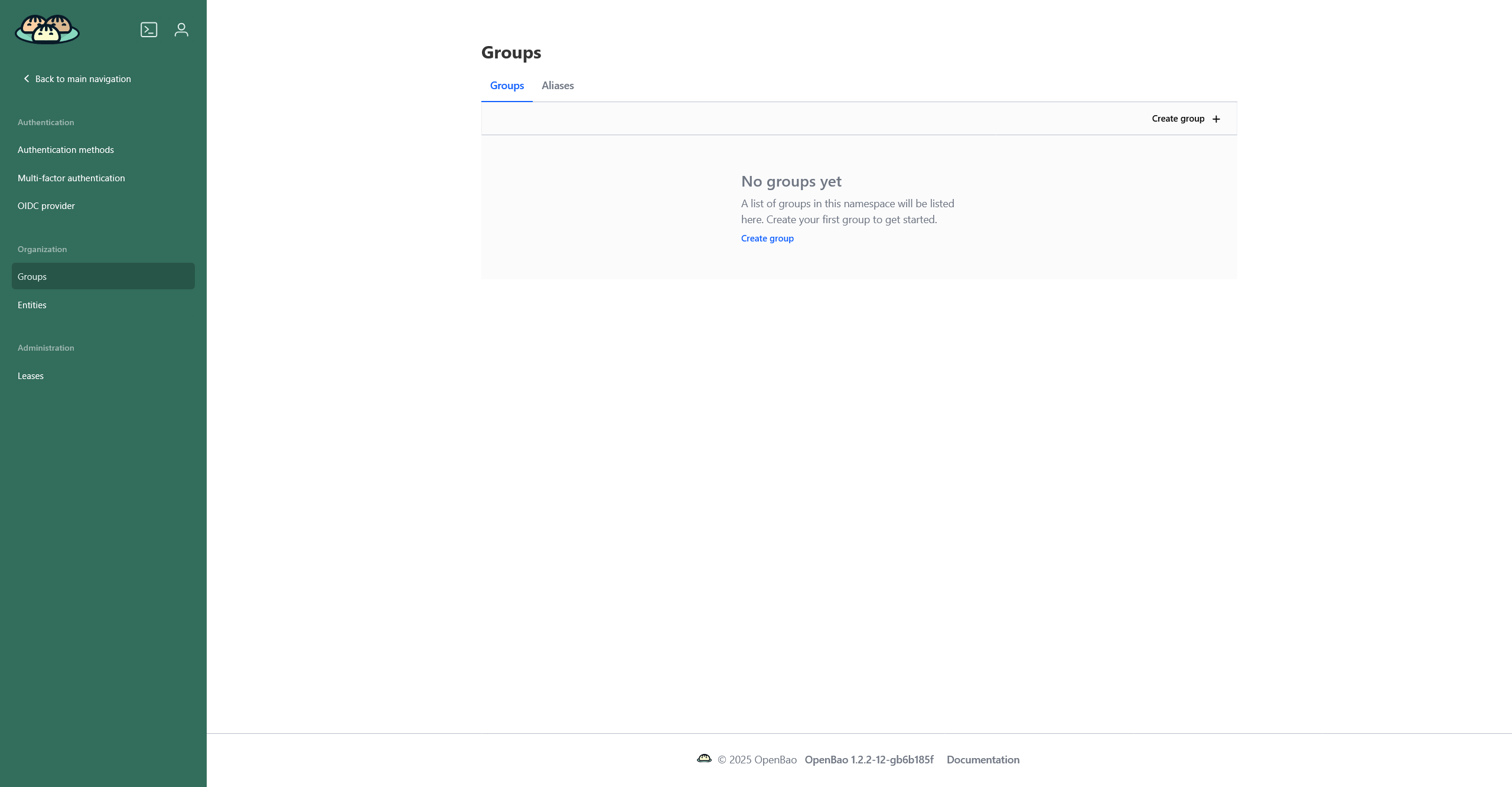

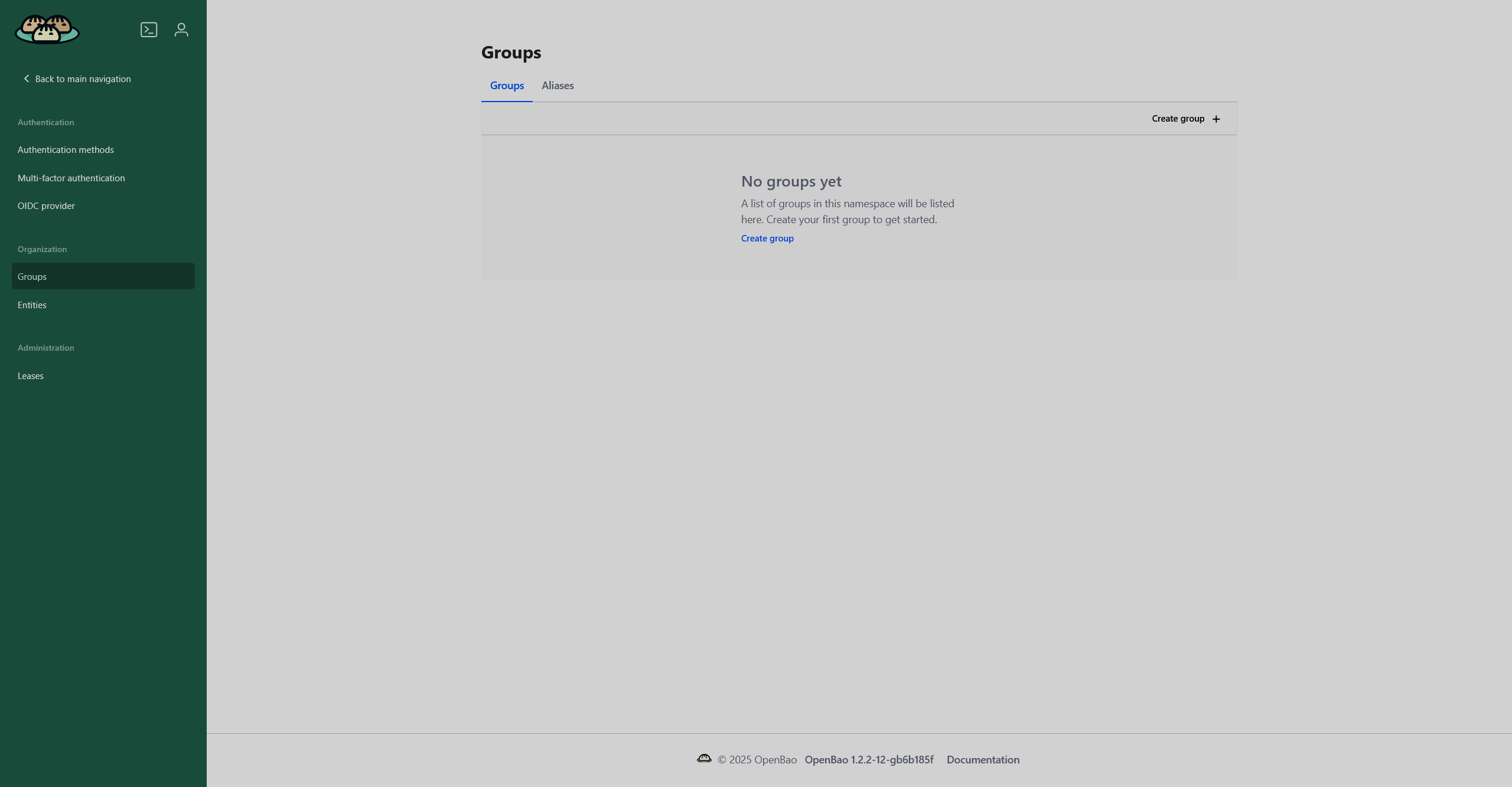

На странице Groups отображены две вкладки:

-

Groups — список доступных групп (как внутренних, так и внешних).

-

Aliases — список алиасов для внешних групп.

На этой же странице вы можете создать новую группу или отредактировать существующую. При нажатии на внешнюю группу вы сможете создать для нее алиас.

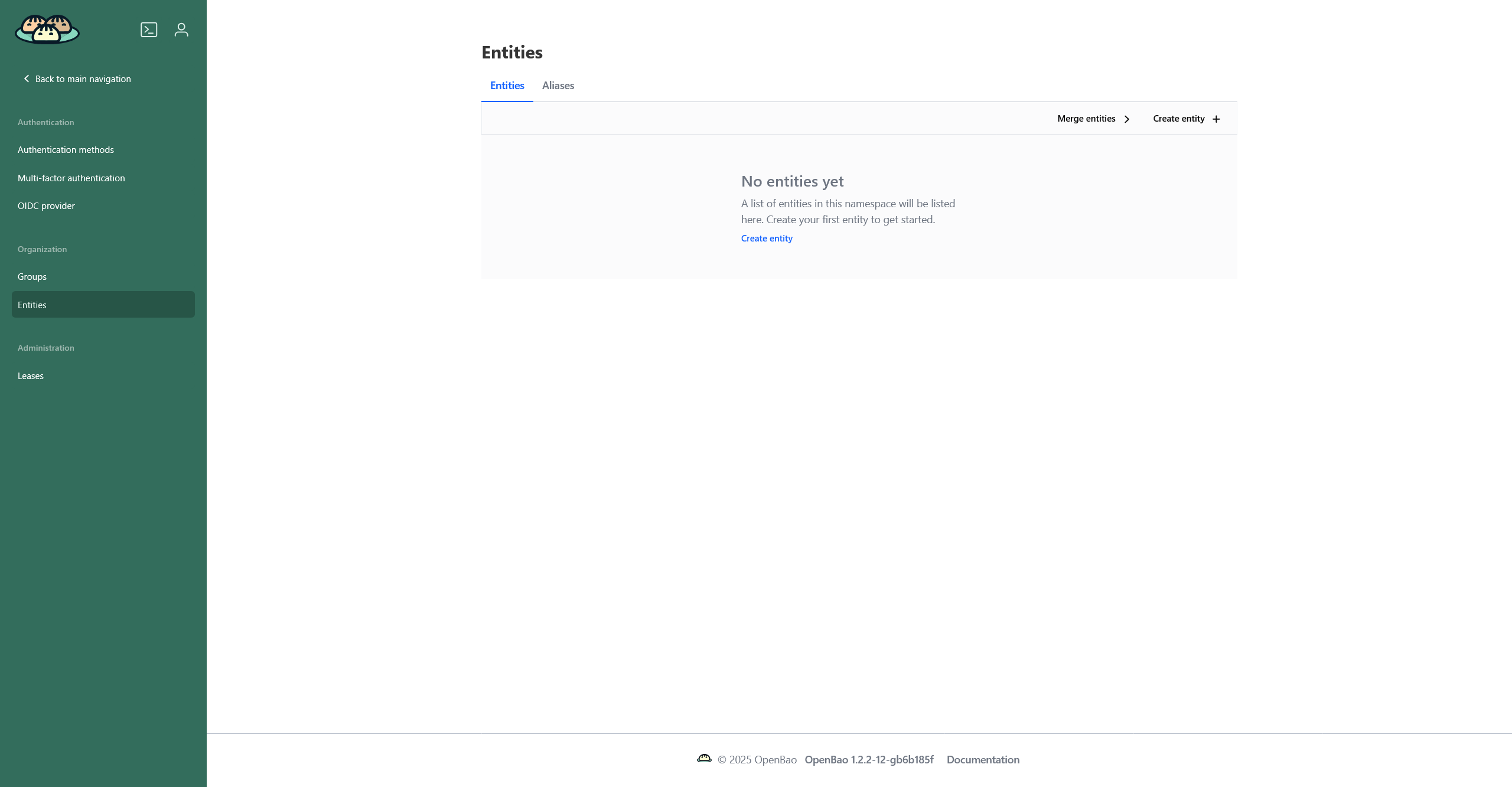

На странице Entities отображены две вкладки:

-

Entities — список сущностей.

-

Aliases — список алиасов для сущностей.

На этой же странице вы можете создать новую сущность или отредактировать существующую. При нажатии на сущность вы сможете создать для нее алиас.

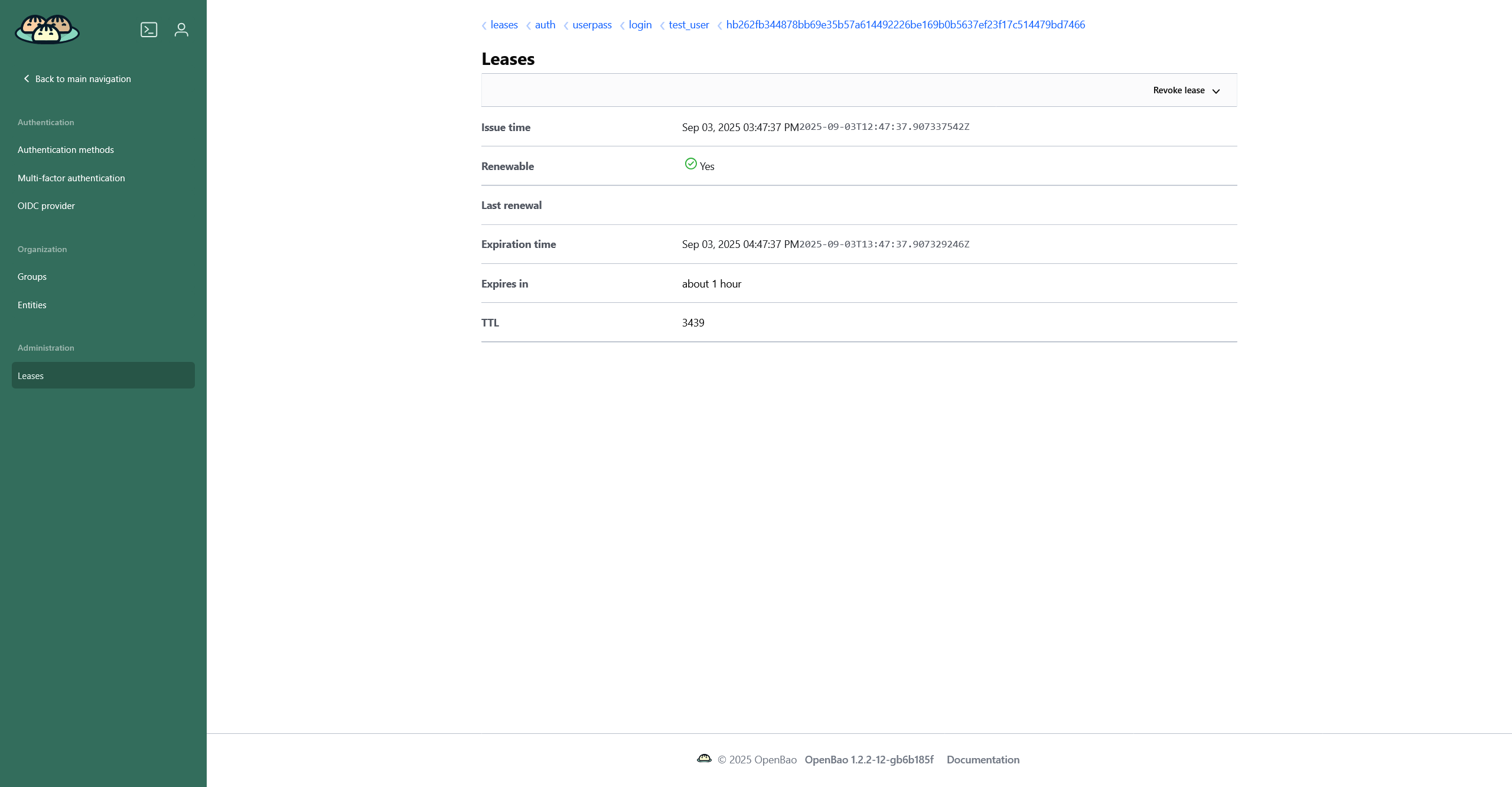

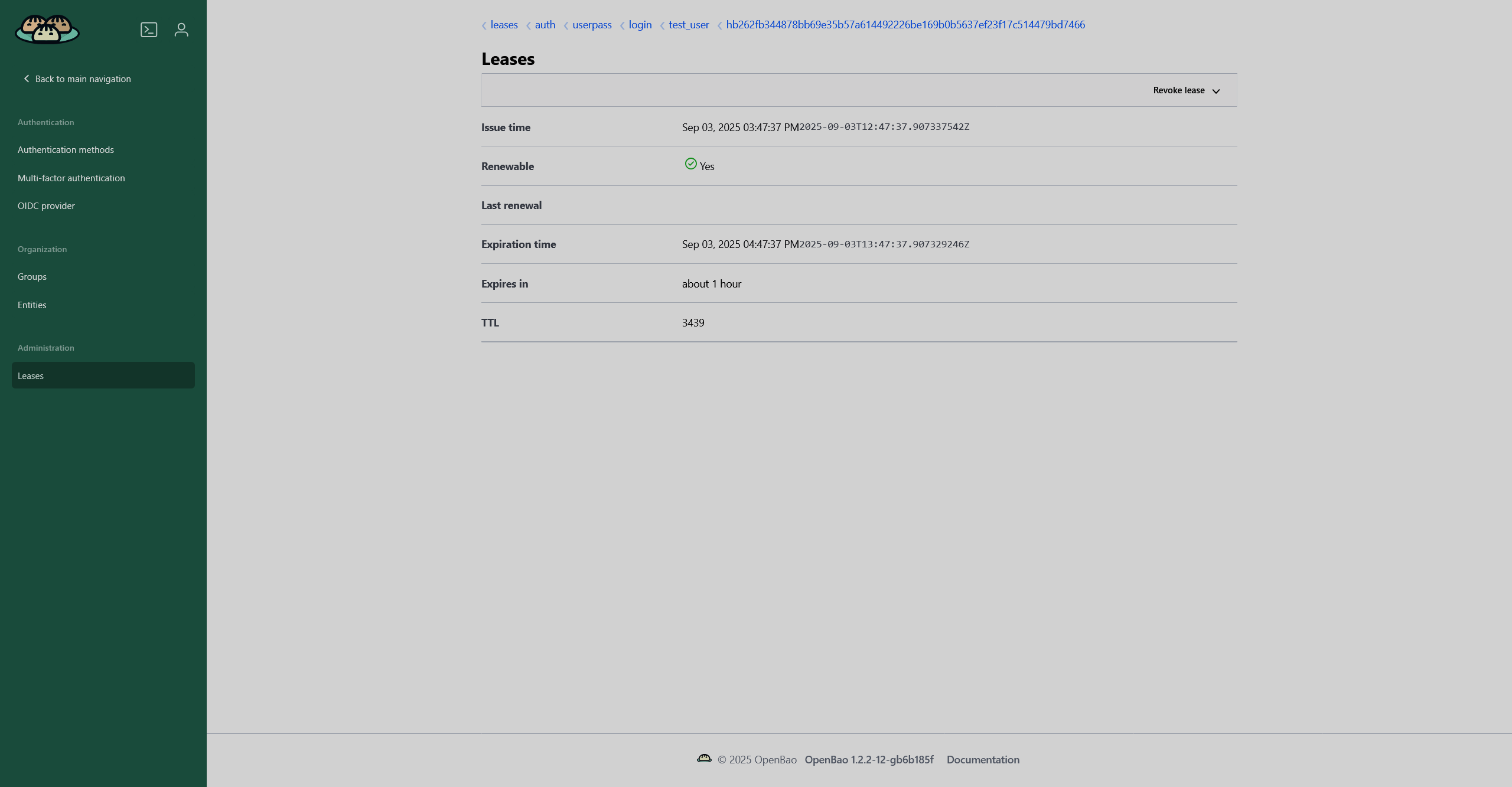

Страница Leases отображает список пропусков — ограниченных по времени прав доступа. Каждая запись в списке представляет собой путь к определенному пропуску, который содержит метод аутентификации и имя пользователя, которому был выдан пропуск. Среди прочей информации можно найти время истечения действия пропуска.

Tools

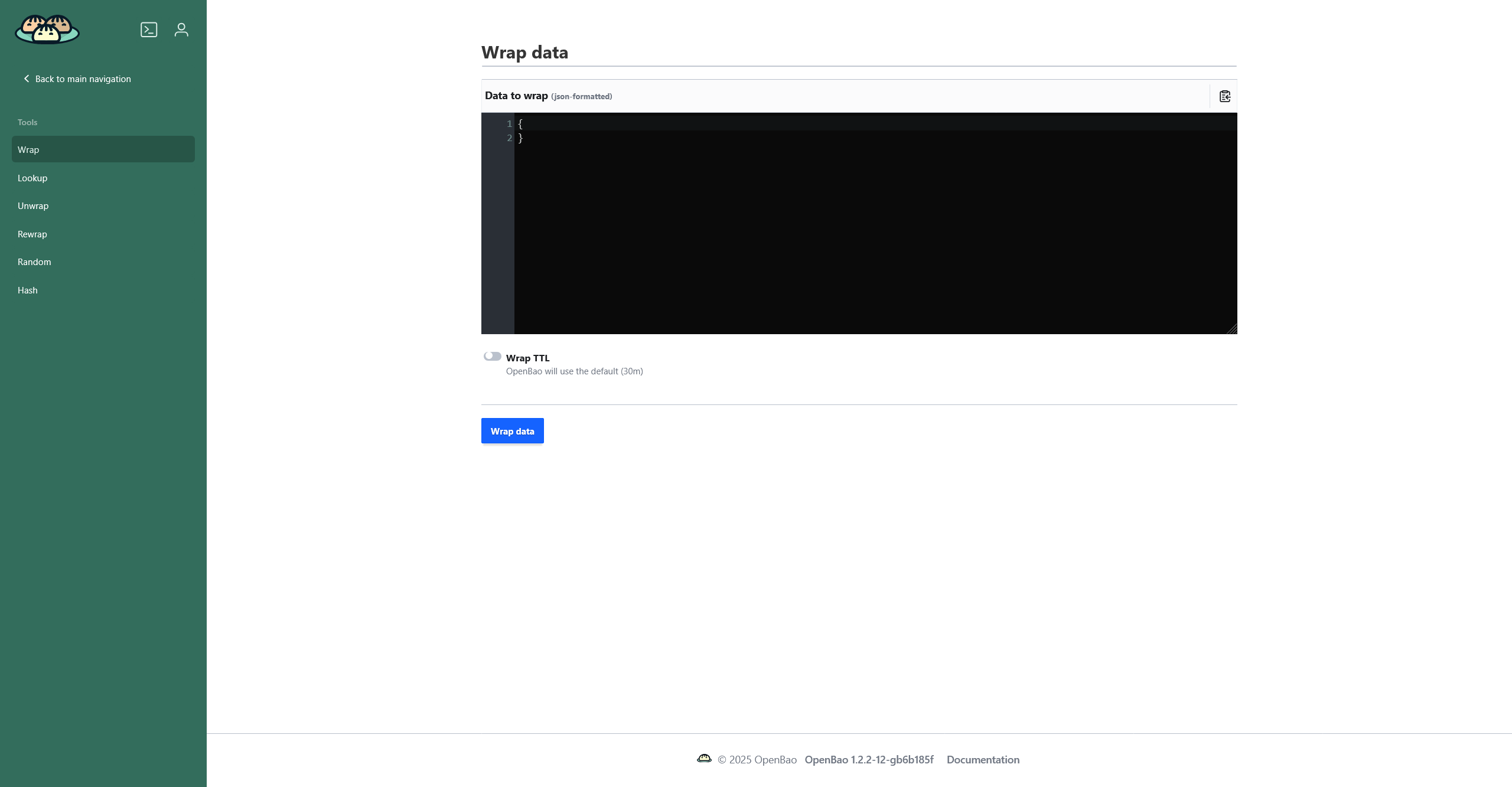

Страница Wrap предоставляет доступ к утилите, превращающей JSON-данные в специальный токен движка.

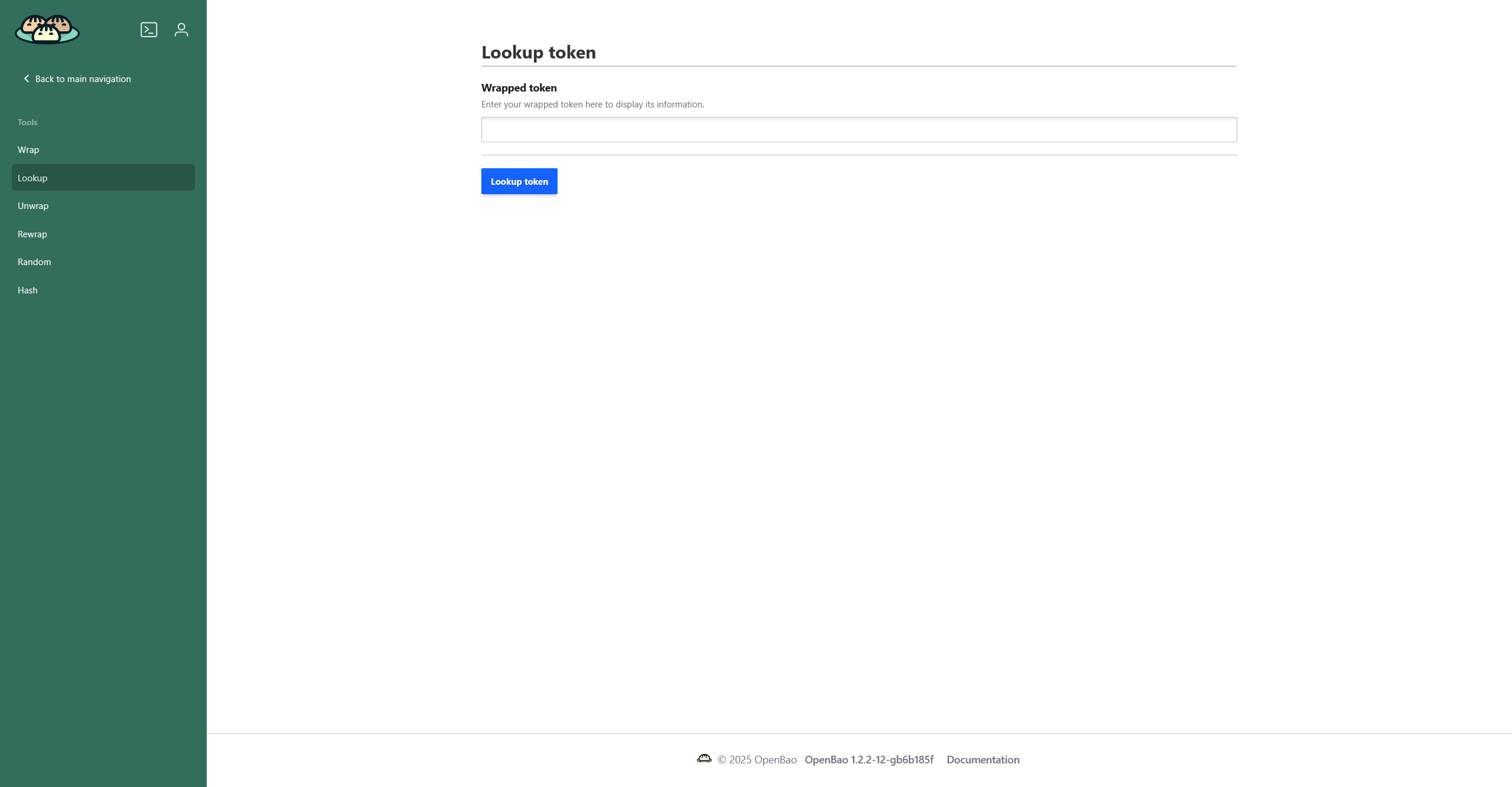

Страница Lookup предоставляет доступ к утилите, позволяющей получить информацию о токене движка. При вводе токена можно получить следующие данные:

-

Creation path — путь, где токен был создан (например, sys/wrapping/wrap).

-

Creation time — время, когда был создан токен (например,

2025-09-03T17:49:47.563425828Z). -

Creation TTL — время жизни (TTL) токена в секундах (например,

1800). -

Expiration date — дата истечения срока действия токена (например,

Wed Sep 03 2025 21:19:47 GMT+0300 (Moscow Standard Time)). -

Expires in — примерное время до истечения срока действия токена (например,

30 minutes).

Страница Unwrap предоставляет доступ к утилите, разворачивающей токен движка в JSON-данные.

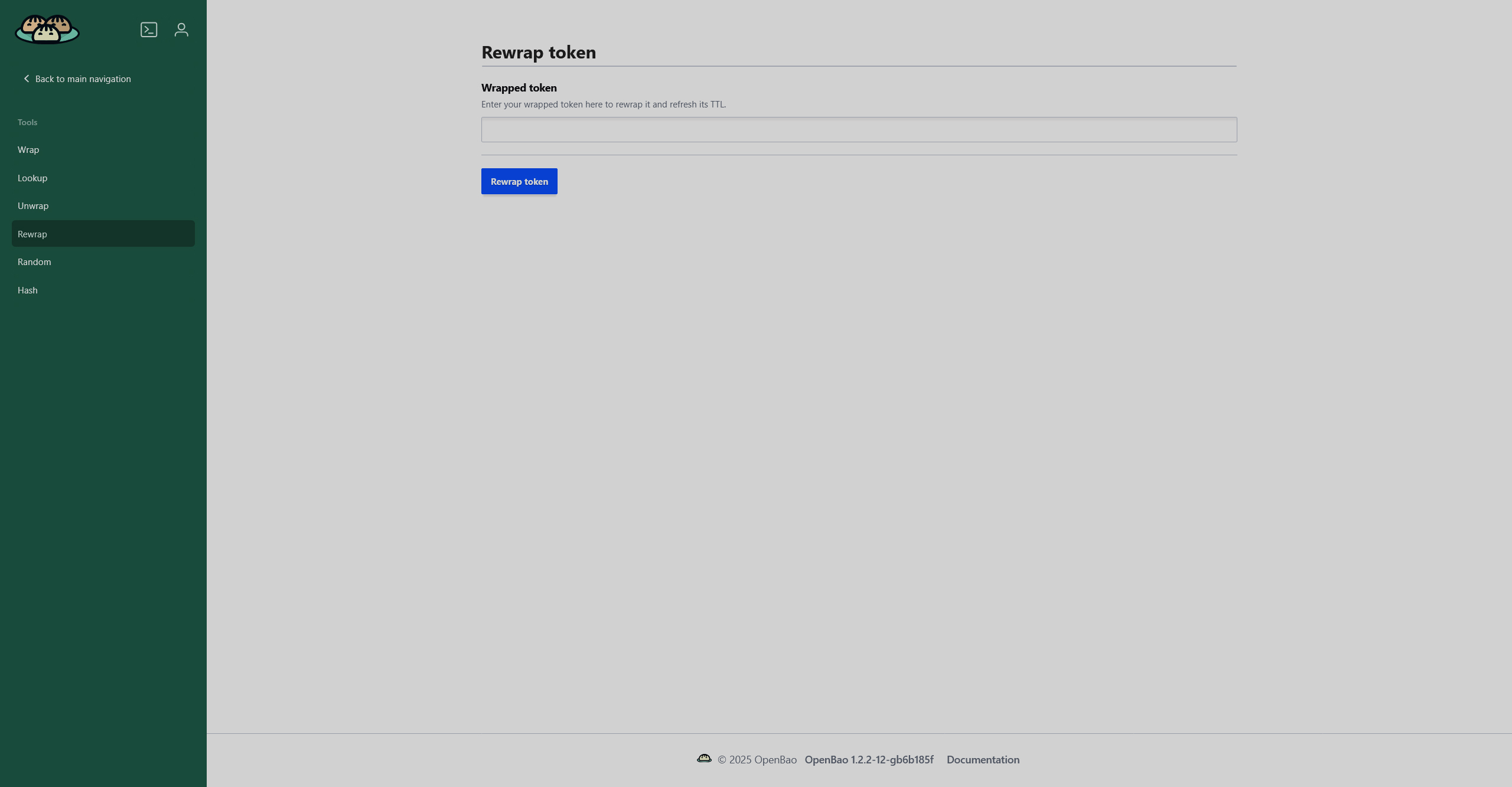

Страница Rewrap предоставляет доступ к утилите, превращающей обернутые в токен JSON-данные в новый токен.

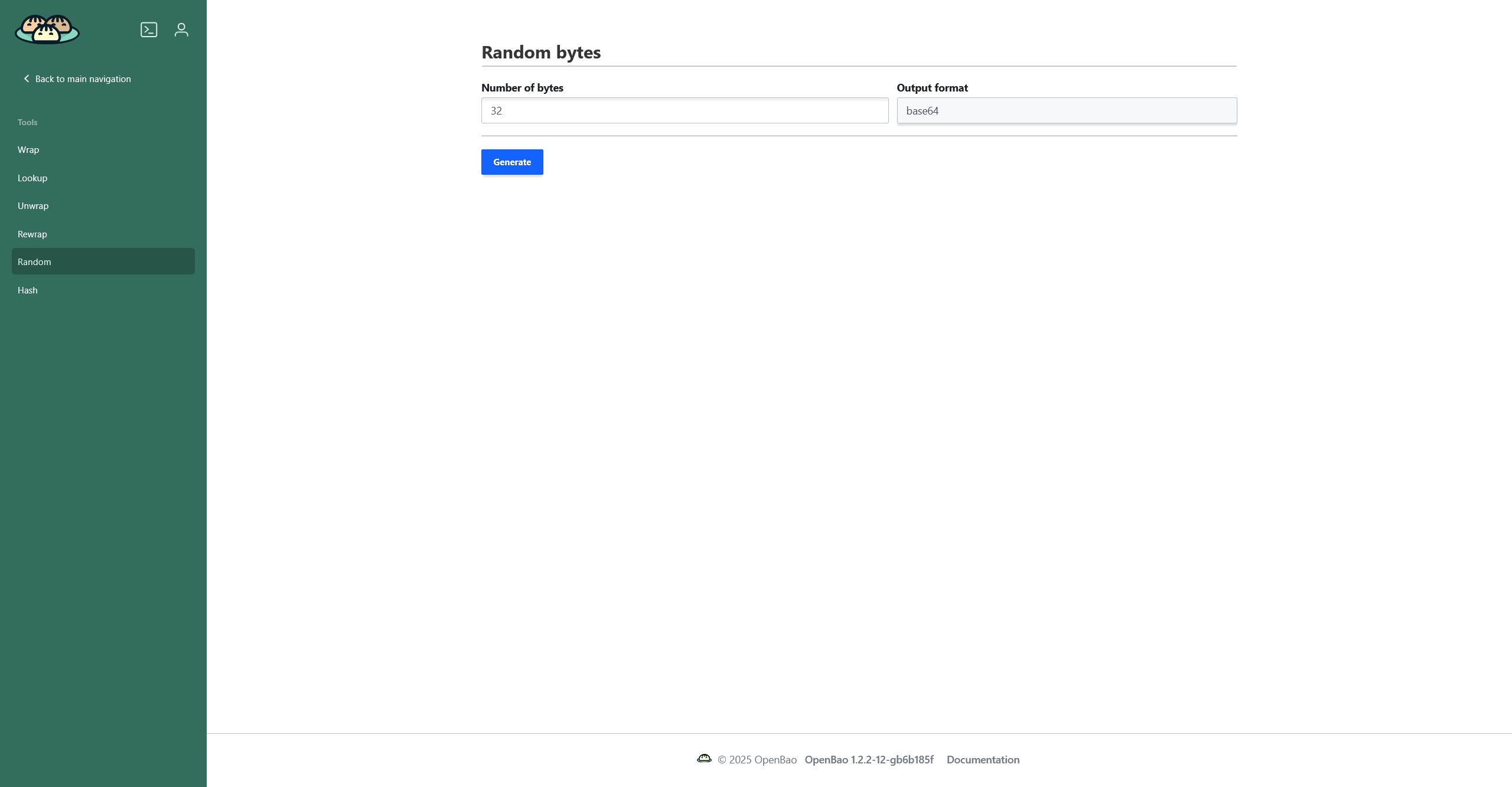

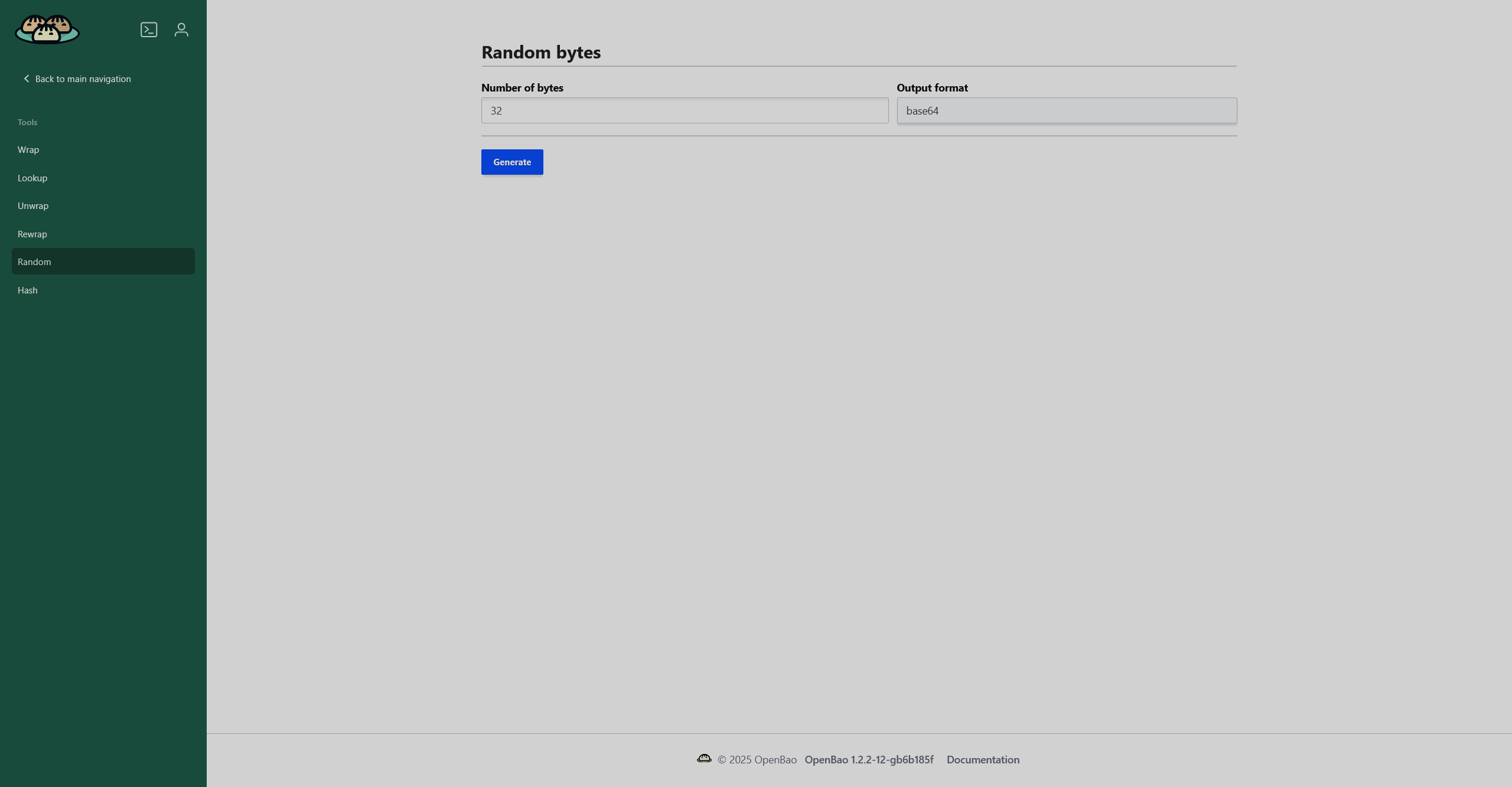

Страница Random предоставляет доступ к утилите, генерирующей последовательность байт настраиваемой длины в формате base64 или hex.

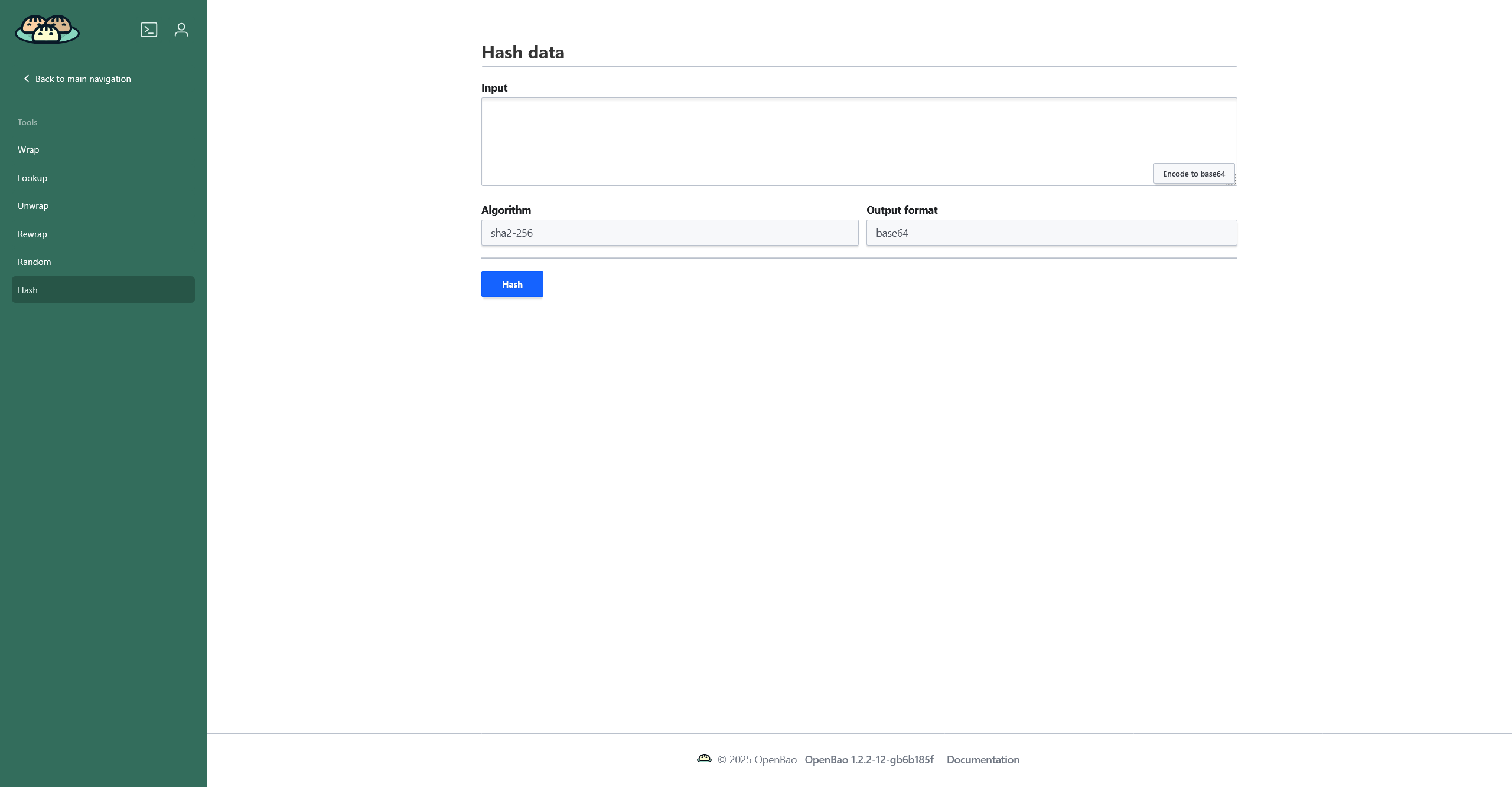

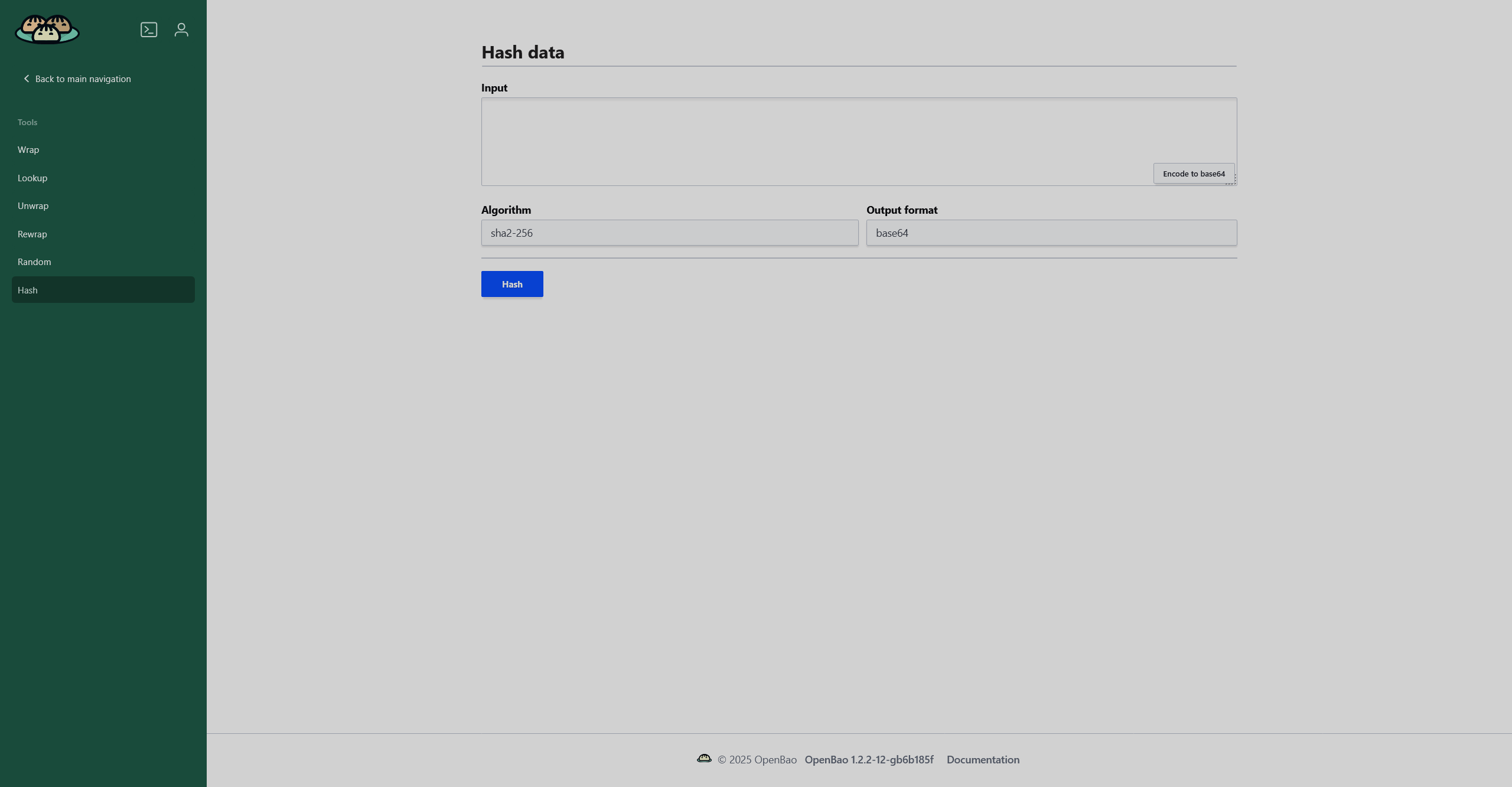

Страница Hash предоставляет доступ к утилите, позволяющей сгенерировать криптографический хеш для указанных входных данных. Вывод может быть сгенерирован в формате base64 или hex с использованием одного из следующих алгоритмов: sha2-224, sha2-256, sha2-384 и sha2-512.

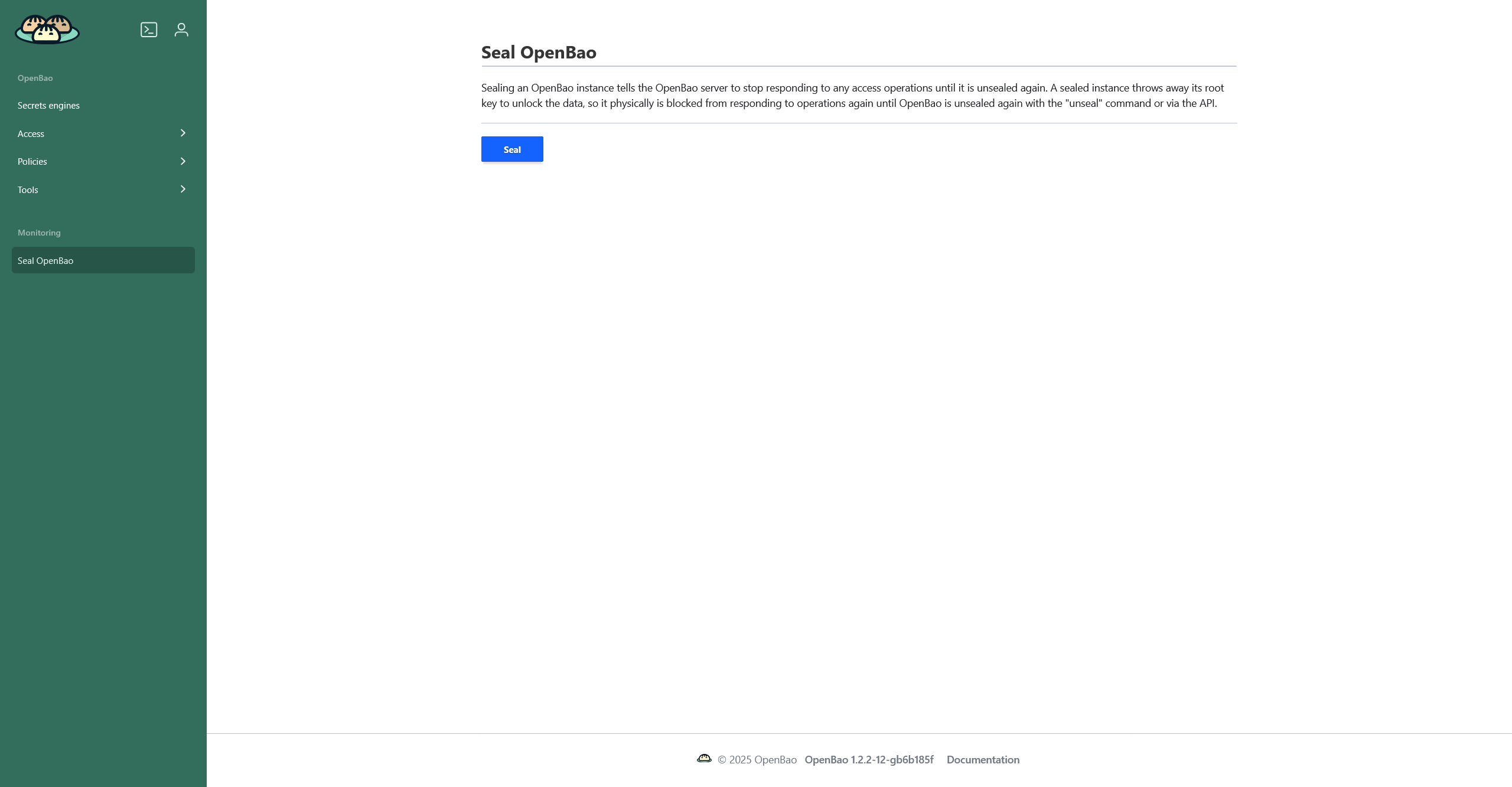

Seal OpenBao

Страница Seal OpenBao позволяет "запечатать" OpenBao. Когда OpenBao запечатан, его хранилище данных шифруется и становится недоступно. Сервер не может считывать хранимые секреты, аутентифицировать пользователей и выполнять криптографические операции, пока он не будет распечатан с помощью CLI-команды unseal или через API.