Аутентификация с использованием LDAP

ADB Control поддерживает аутентификацию пользователей с использованием протокола Lightweight Directory Access Protocol (LDAP). При использовании LDAP нет необходимости в ручном добавлении пользователей, как это требуется при базовой аутентификации: проверка учетных записей пользователей и их паролей выполняется на выбранном LDAP-сервере.

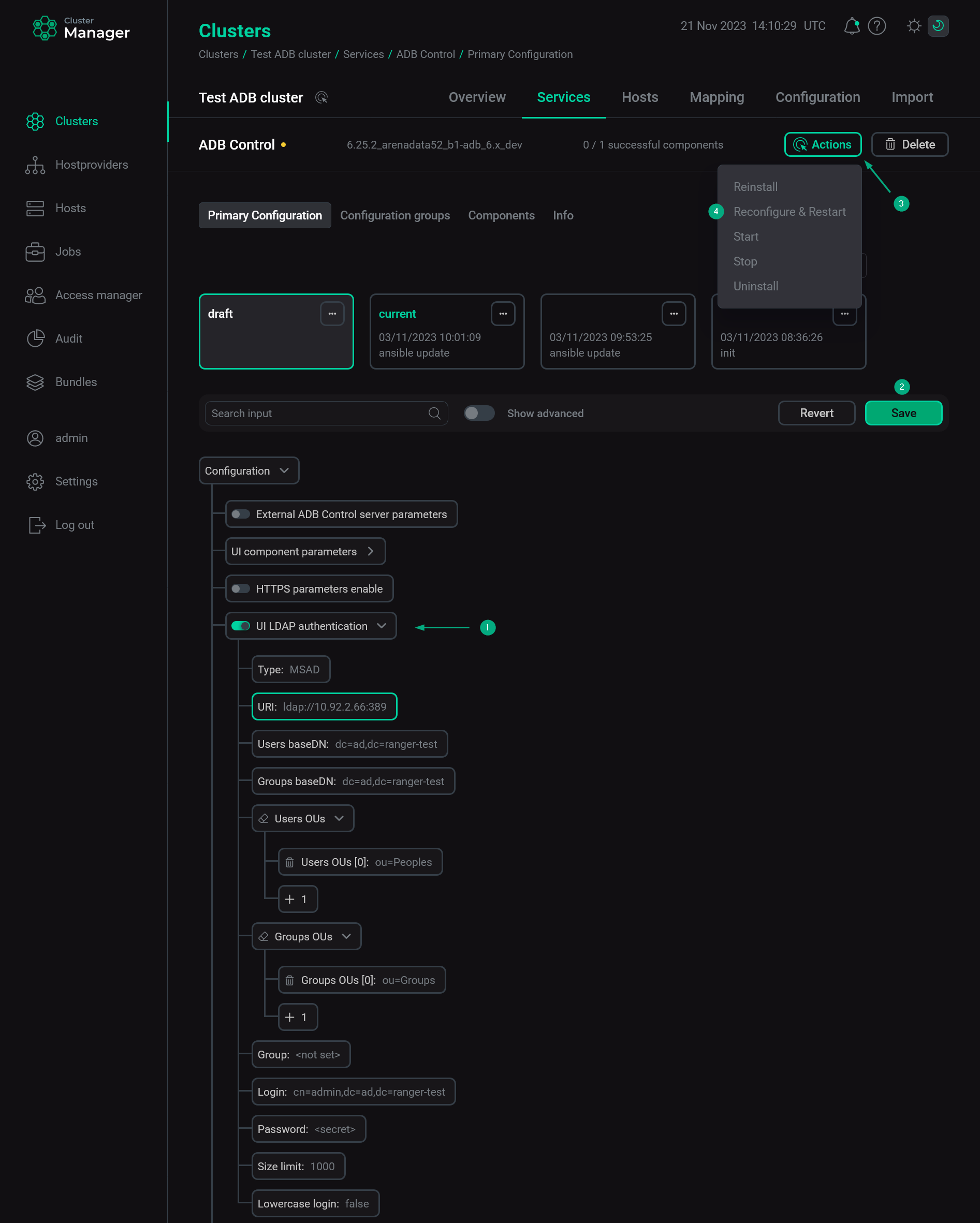

Для настройки LDAP-аутентификации выполните следующие шаги:

-

Убедитесь, что LDAP-сервер настроен и доступен. ADB Control поддерживает две реализации протокола LDAP: Microsoft Active Directory (MS AD) и 389 Directory server в составе FreeIPA.

-

Откройте конфигурационную страницу сервиса ADB Control в ADCM.

-

Переведите переключатель UI LDAP authentication в активное состояние.

-

Заполните следующие поля.

Поле Описание Пример в MS AD LDAP type

Тип LDAP-сервера. Возможные значения:

-

MSAD— Microsoft Active Directory; -

FreeIPA— 389 Directory server в составе FreeIPA.

MSAD

LDAP URI

URI для подключения к LDAP-серверу в формате

<схема>://<хост>:<порт>. Например,ldap://example.com:389илиldaps://example.com:636. Если номер порта не указан, используются стандартные номера:389для LDAP и636для LDAPSldap://10.92.2.66:389

Internal CA certificate in PEM format (optional)

Внутренний сертификат центра сертификации (Certification Authority, CA) в формате PEM, используемый для подписи сертификата сервера LDAP

—

Users baseDN

Ограничение на область поиска объектов в каталоге LDAP, применяемое в запросах на поиск пользователей

dc=ad,dc=ranger-test

Groups baseDN

Ограничение на область поиска объектов в каталоге LDAP, применяемое в запросах на поиск групп пользователей

dc=ad,dc=ranger-test

Users OUs

Список

OUдля поиска пользователей. Если опция заполнена, поиск производится только в выбранныхOUотносительно Users baseDN, иначе — относительно всего Users baseDN. Каждое значениеOUвводится в виде отдельной строки в форматеou=<name>(например,ou=users1)ou=Peoples

Groups OUs

Список

OUдля поиска групп пользователей. Если опция заполнена, поиск производится только в выбранныхOUотносительно Groups baseDN, иначе — относительно всего Groups baseDN. Каждое значениеOUвводится в виде отдельной строки в форматеou=<name>(например,ou=groups1)ou=Groups

Group

Имя группы, используемое в сервисных запросах к LDAP-серверу

—

Login

Имя пользователя, используемое в сервисных запросах к LDAP-серверу

cn=admin,dc=ad,dc=ranger-test

Password

Пароль пользователя, используемый в сервисных запросах к LDAP-серверу

Пароль пользователя

adminSize limit

Максимальное количество записей, возвращаемое LDAP-сервером

1000

Lowercase login

Необходимо ли преобразование имен пользователей в нижний регистр

false

ВАЖНО-

Различные реализации LDAP используют разные имена для типов и идентификаторов объектов. Формат параметров для конкретной реализации LDAP рекомендуется уточнять у администратора LDAP-сервера.

-

Для использования LDAP-аутентификации с SSL (LDAPS) начиная с версии ADB Control 4.10.3 необходимо:

-

Использовать протокол

ldapsв поле LDAP URI. -

Заполнить секцию HTTPS parameters enable.

-

Заполнить поле Internal CA certificate in PEM format (optional). Сертификат должен быть размещен на всех хостах, используемых ADB Control (импортирован в truststore.jks).

-

-

-

Нажмите Save. Примените действие Reconfigure & Restart к сервису ADB Control.

Настройка LDAP-аутентификации для ADB Control в ADCM

Настройка LDAP-аутентификации для ADB Control в ADCM -

В web-интерфейсе ADB Control выполните сопоставление групп пользователей LDAP-сервера и ролей ADB Control. Это необходимо для того, чтобы пользователи LDAP получили соответствующие разрешения на работу в ADB Control. Процесс настройки описан в статье Авторизация.

Если все шаги выполнены успешно, пользователи смогут подключаться к ADB Control, используя учетные записи, зарегистрированные для них на LDAP-сервере.