Авторизация

Роли и уровни доступа

Авторизация в ADB Control осуществляется на основе ролей (Role Based Access Control, RBAC). Этот механизм предполагает управление доступом к различным функциям системы в зависимости от назначенной каждому пользователю роли.

В ADB Control поддерживаются следующие типы ролей:

-

Owner— владелец системы. -

Administrator— администратор ADB Control. -

ADBM Administrator— администратор ADBM. -

Advanced User— пользователь с расширенными правами на доступ к определенным БД. -

Regular User— обычный пользователь.

|

ПРИМЕЧАНИЕ

Для пользователей с ролью |

В таблице ниже представлено распределение прав доступа между приведенными выше ролями.

|

ВАЖНО

Управление ресурсными группами, доступное в ADB Control 4.14, отсутствует в текущей версии ADB Control (4.15).

Поддержка данной функциональности будет возвращена в будущих релизах ADB Control.

|

| Право | Описание | Regular User | Advanced User | Administrator | Owner | ADBM Administrator |

|---|---|---|---|---|---|---|

View self queries |

Просмотр собственных транзакций и команд, а также детальной информации по ним. Имеются в виду транзакции и запросы, запущенные в ADB под ролью, имя которой совпадает с именем пользователя в ADB Control или принадлежит группе LDAP, для которой настроено сопоставление в ADB Control |

Да |

Да |

Да |

Да |

Нет |

Kill self queries |

Завершение и отмена собственных транзакций и команд. Имеются в виду транзакции и запросы, запущенные в ADB под ролью, имя которой совпадает с именем пользователя в ADB Control или принадлежит группе LDAP, для которой настроено сопоставление в ADB Control |

Да |

Да |

Да |

Да |

Нет |

View some queries |

Просмотр транзакций и команд, на доступ к которым пользователь имеет соответствующие права (включая детальную информацию) |

Нет |

Да |

Да |

Да |

Нет |

Kill some queries |

Завершение и отмена транзакций, на доступ к которым пользователь имеет соответствующие права |

Нет |

Да |

Да |

Да |

Нет |

View all queries |

Просмотр всех транзакций и команд (включая детальную информацию) |

Нет |

Нет |

Да |

Да |

Нет |

Kill all queries |

Завершение и отмена всех транзакций |

Нет |

Нет |

Да |

Да |

Нет |

View relation audit page |

Доступ к странице Audit → Relations, где отображается статистика по количеству обращений к отношениям (relation) ADB |

Нет |

Нет |

Да |

Да |

Нет |

View secured relation audit |

Просмотр в отдельном модальном окне таблицы с дополнительной (защищенной) информацией по аудиту обращений к отношениям (relation) ADB |

Нет |

Нет |

Да |

Да |

Нет |

View Operations audit page |

Доступ к странице Audit → Operations, где отображается статистика по запускам пользователями различных операций в ADB Control |

Нет |

Нет |

Да |

Да |

Нет |

View Authorization audit page |

Доступ к странице Audit → Authorizations, где отображается статистика по входам пользователей в ADB Control/ADB |

Нет |

Нет |

Да |

Да |

Нет |

View ADB jobs |

Доступ к странице Jobs → ADB Control, где отображается информация о запланированных (Schedule) и выполненных (Audit) в ADB Control системных задачах |

Нет |

Нет |

Да |

Да |

Нет |

View backup manager jobs |

Доступ к странице Jobs → Backup manager, где отображается информация о запланированных (Schedule) и выполненных (Audit) в ADB Backup Manager системных задачах |

Нет |

Нет |

Да |

Да |

Да |

View backup manager page |

Доступ к странице Backup manager с возможностью просмотра информации о кластерах, действиях, бэкапах и восстановлениях |

Нет |

Нет |

Да |

Да |

Да |

Run backup manager actions |

Возможность запуска действий в ADB Backup Manager |

Нет |

Нет |

Да |

Да |

Да |

Create backup manager configuration |

Возможность создания и редактирования конфигурации в ADB Backup Manager |

Нет |

Нет |

Да |

Да |

Да |

View ADB information page |

Доступ к странице Information → ADB Control, где отображается актуальная информация о статусе компонентов ADB Control |

Нет |

Нет |

Да |

Да |

Нет |

View backup manager information page |

Доступ к странице Information → Backup manager, где отображается актуальная информация о статусе компонентов ADB Backup Manager |

Нет |

Нет |

Да |

Да |

Да |

View configuration page |

Доступ к странице Configuration с возможностью управления кластерами, а также настройки политик для jobs (задач по расписанию) и политик безопасности |

Нет |

Нет |

Нет |

Да |

Нет |

View users page |

Доступ к странице Users с возможностью управления пользователями (создание, редактирование, блокировка, удаление), сопоставлений ролей с группами на LDAP-сервере и настройки расширенных прав |

Нет |

Нет |

Нет |

Да |

Нет |

View sessions |

Доступ к функционалу страницы Monitoring → Sessions |

Нет |

Нет |

Да |

Да |

Нет |

Manage user sessions |

Возможность прерывать сессии пользователей ADB Control на странице Users → Active sessions |

Нет |

Нет |

Да |

Да |

Нет |

Сопоставление ролей с группами LDAP-сервера

При использовании базовой аутентификации роли назначаются пользователям непосредственно при их создании. Однако, если в ADB Control настроена LDAP-аутентификация, требуется выполнить сопоставление между группами пользователей используемого LDAP-сервера и ролями в ADB Control. Это необходимо, чтобы пользователям были назначены соответствующие разрешения в системе мониторинга.

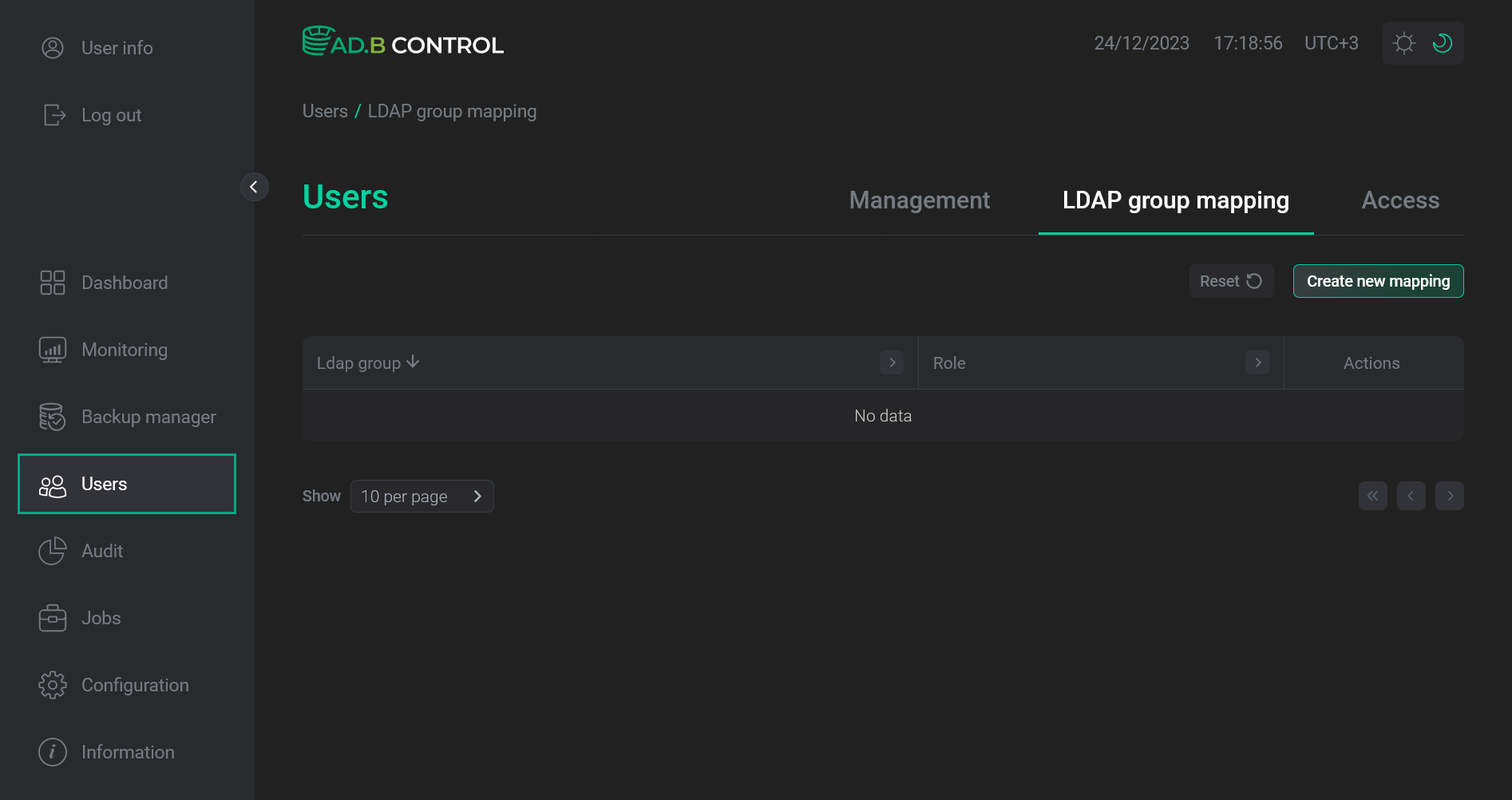

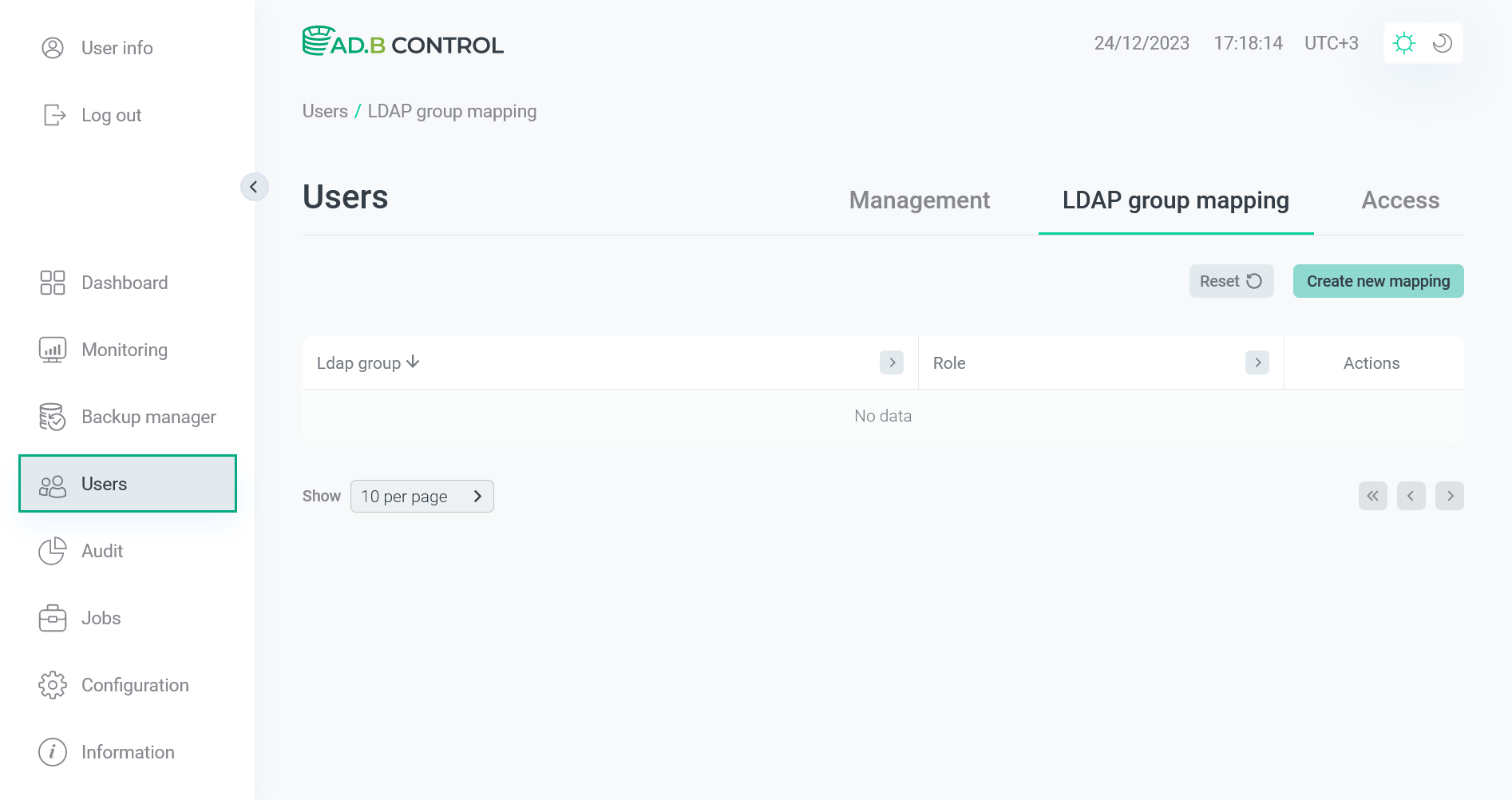

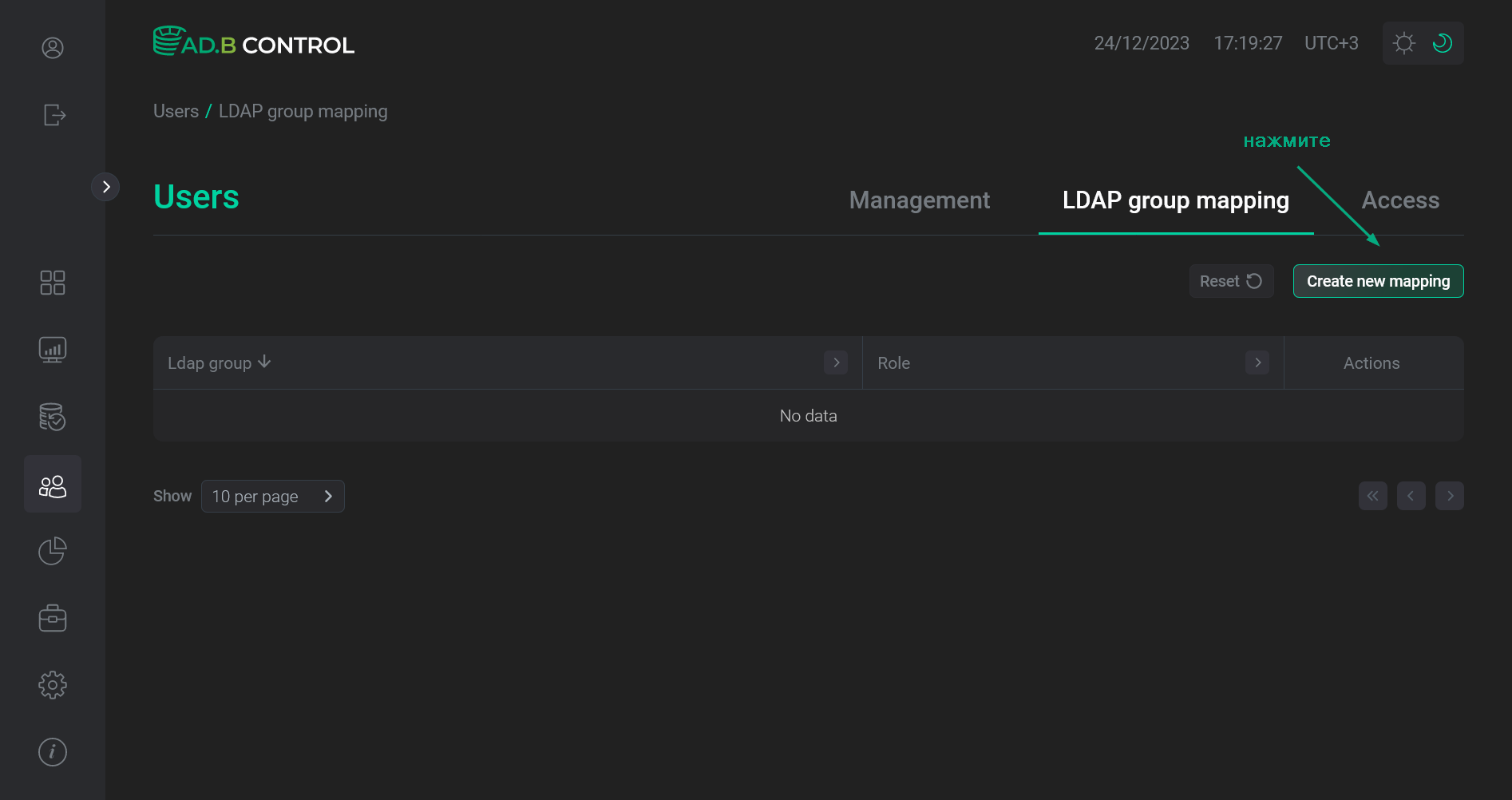

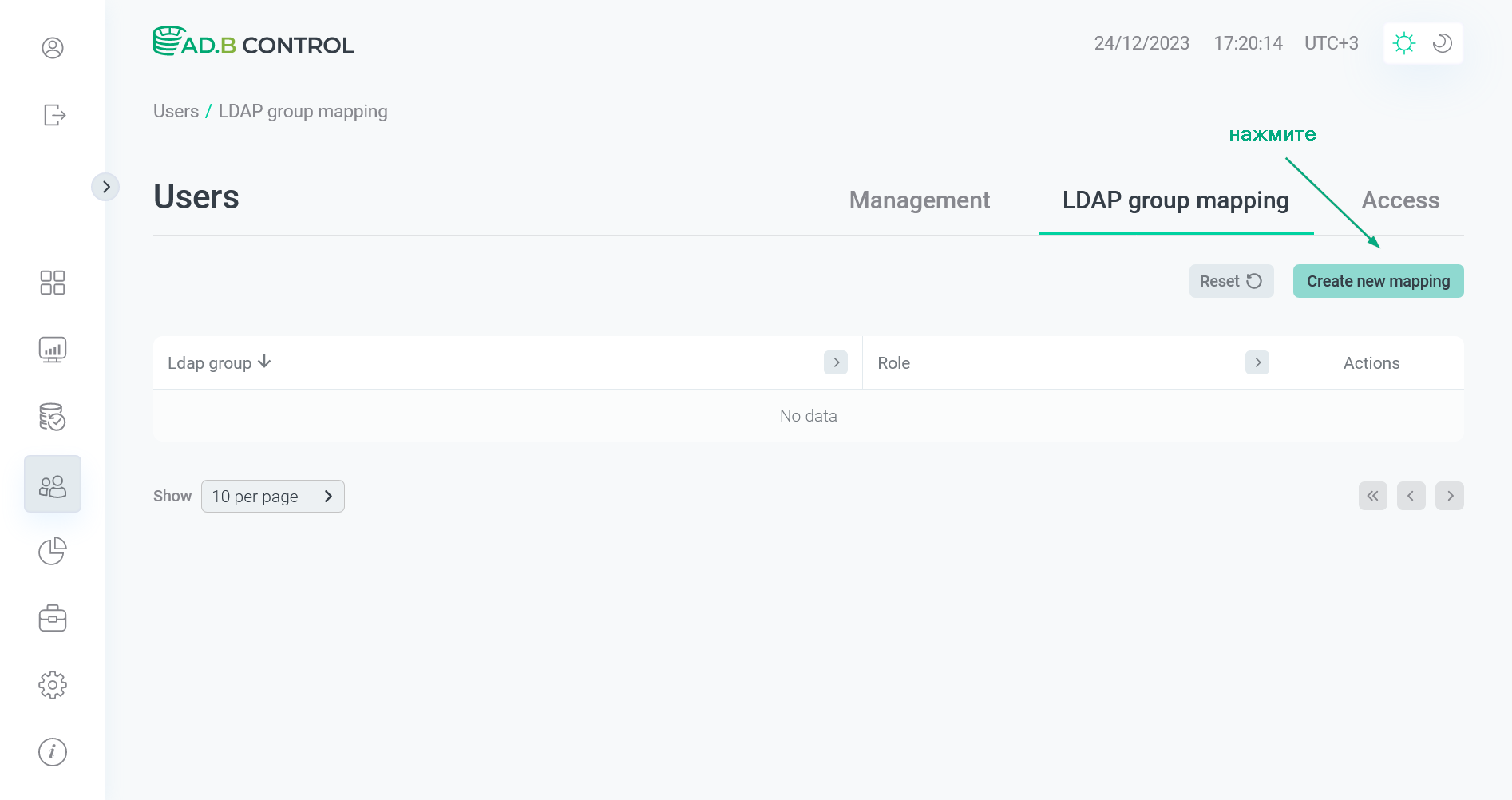

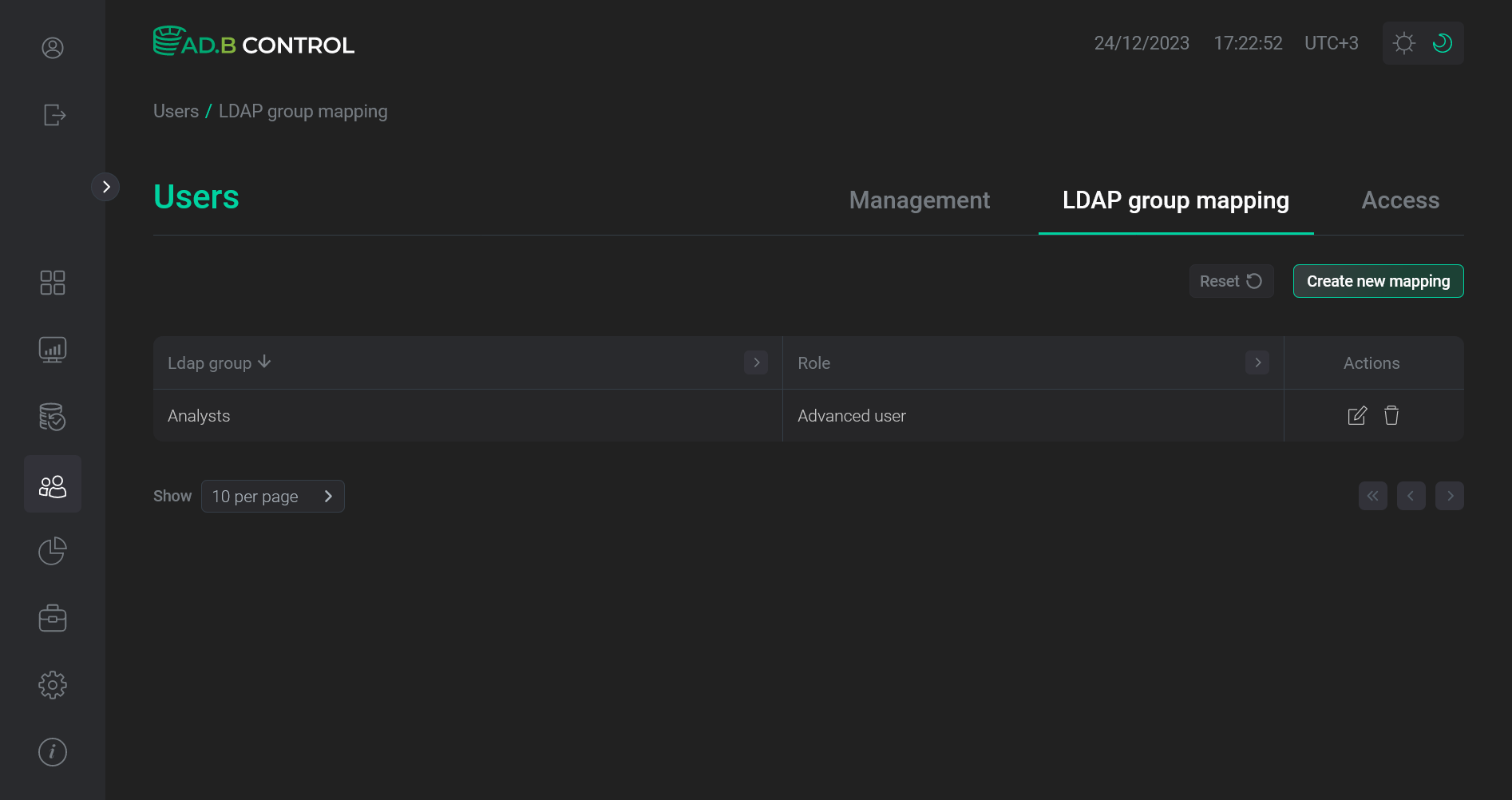

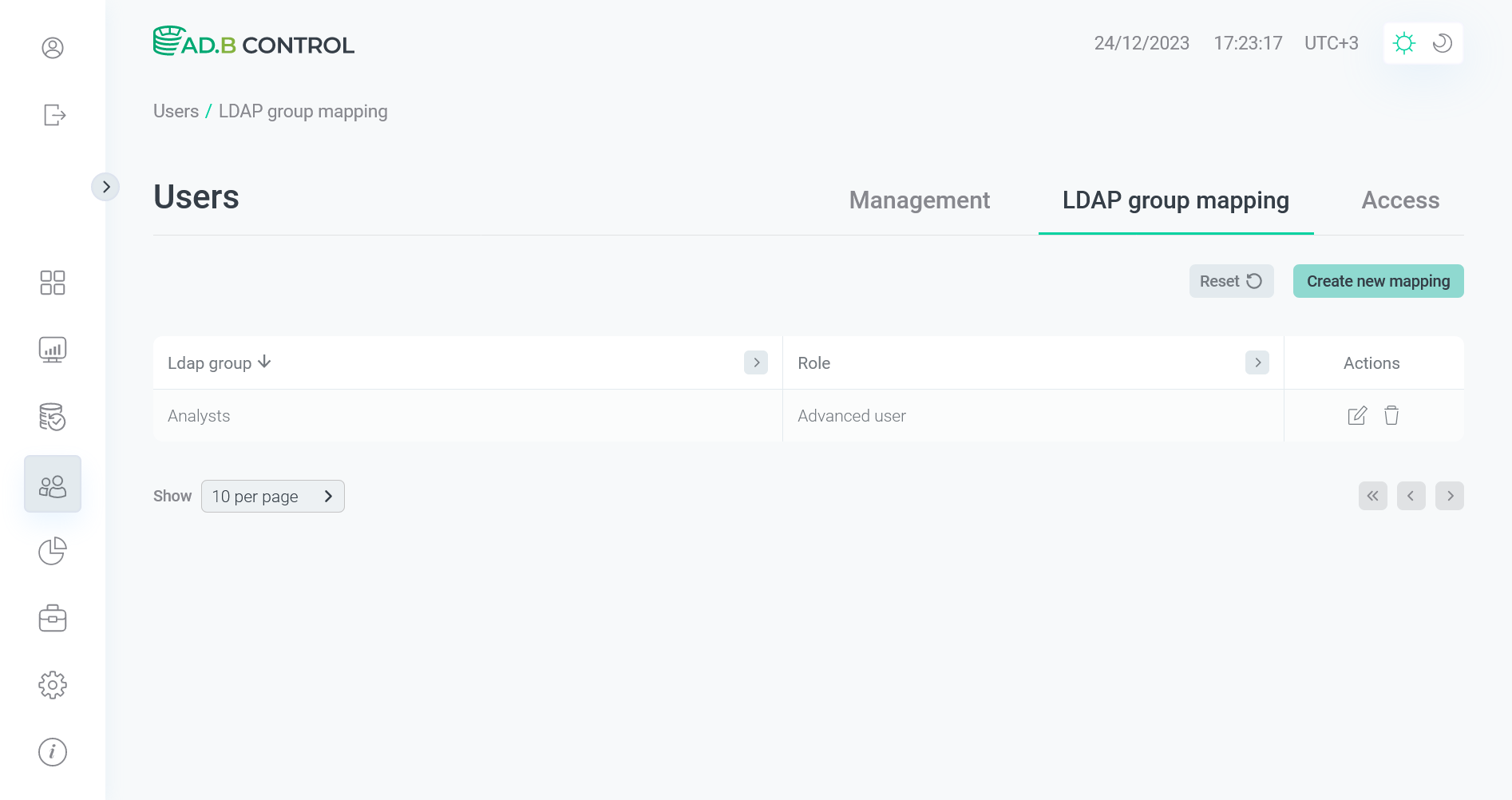

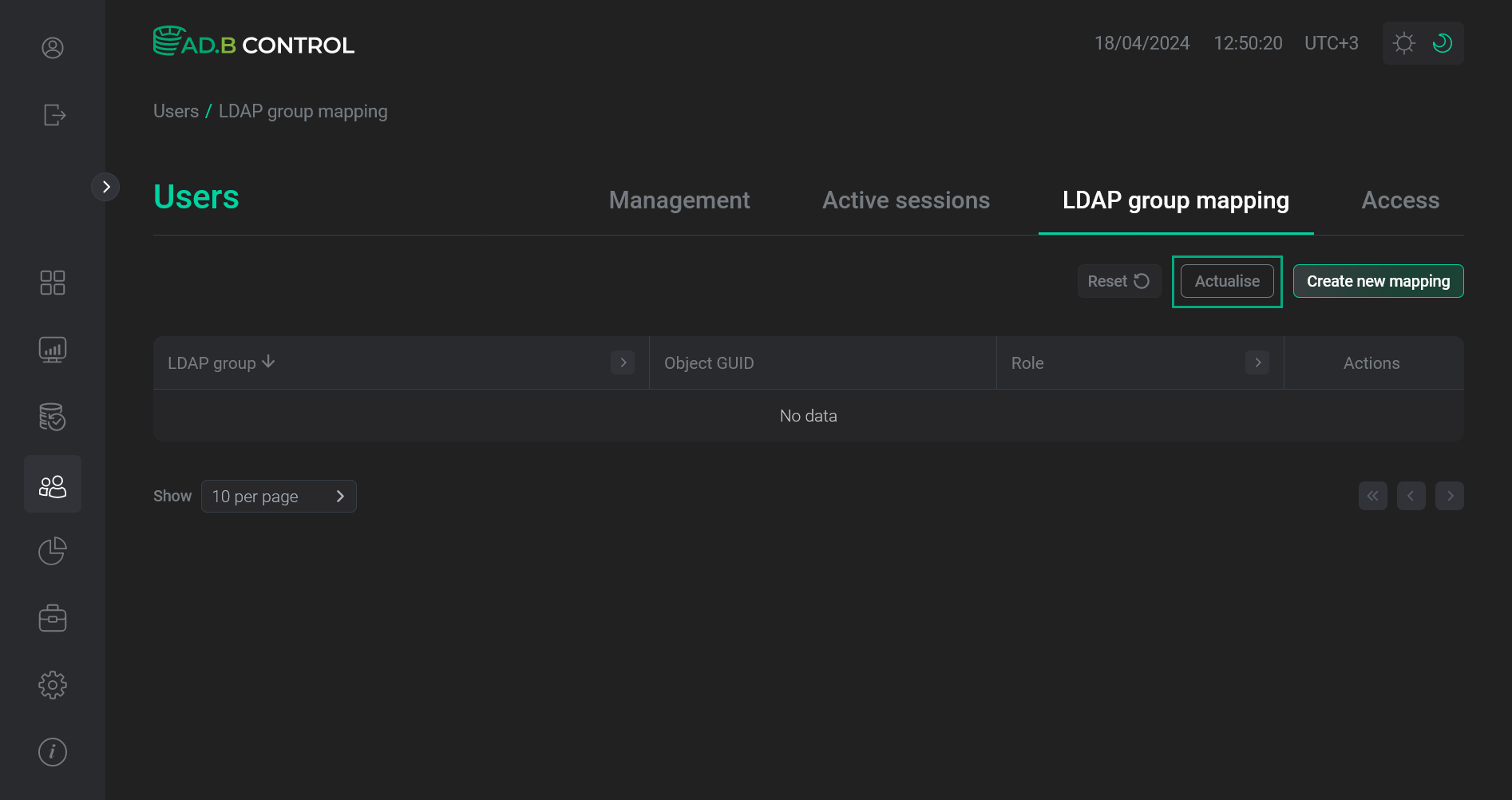

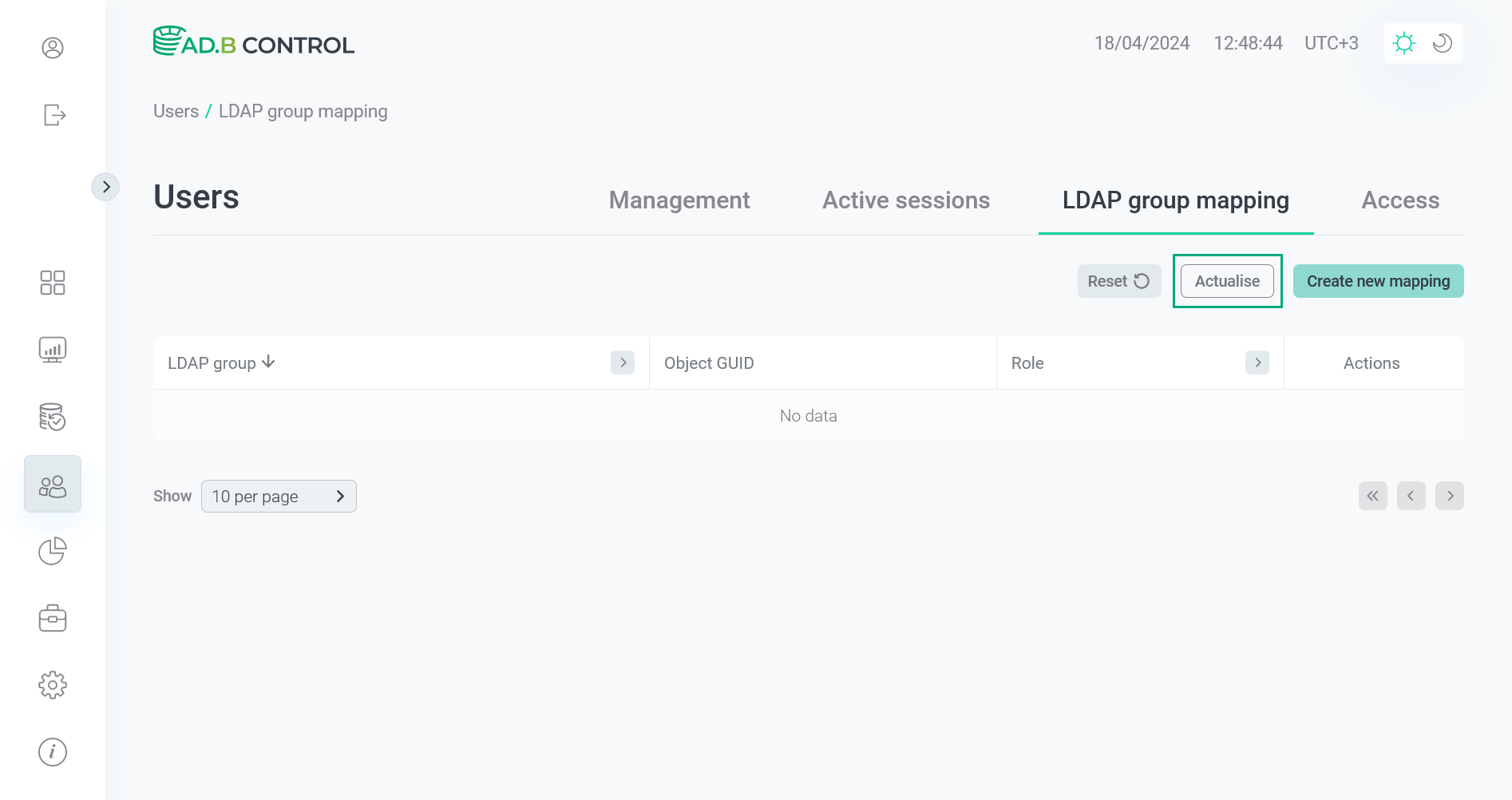

Управление подобными сопоставлениями осуществляется на вкладке Users → LDAP group mapping в web-интерфейсе ADB Control.

Добавление сопоставления

Для добавления нового сопоставления выполните следующие шаги:

-

Нажмите кнопку Create new mapping на вкладке Users → LDAP group mapping.

Переход к добавлению сопоставления

Переход к добавлению сопоставления Переход к добавлению сопоставления

Переход к добавлению сопоставления -

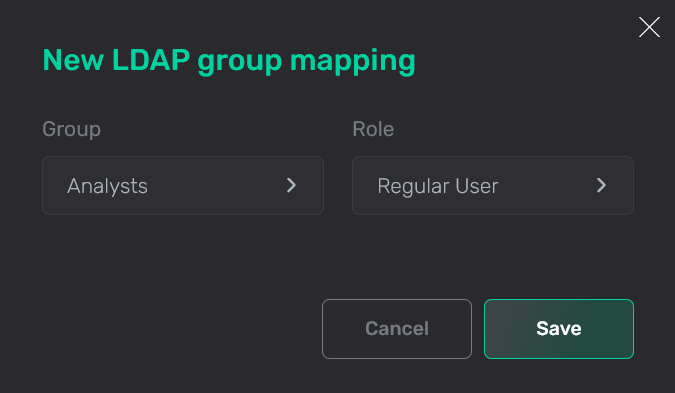

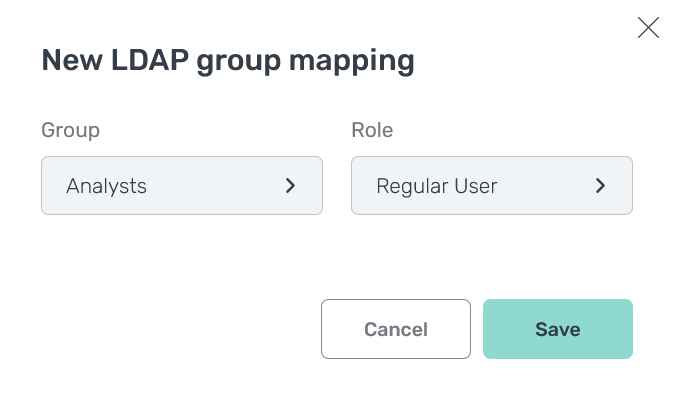

В открывшемся окне заполните следующие поля:

-

Group — название группы пользователей на LDAP-сервере. Выпадающий список с названиями групп становится доступен после успешной настройки LDAP-аутентификации.

-

Role — роль в ADB Control.

ВАЖНОКаждой группе пользователей LDAP-сервера может быть сопоставлена только одна роль в ADB Control.

Ввод данных

Ввод данных Ввод данных

Ввод данных

-

-

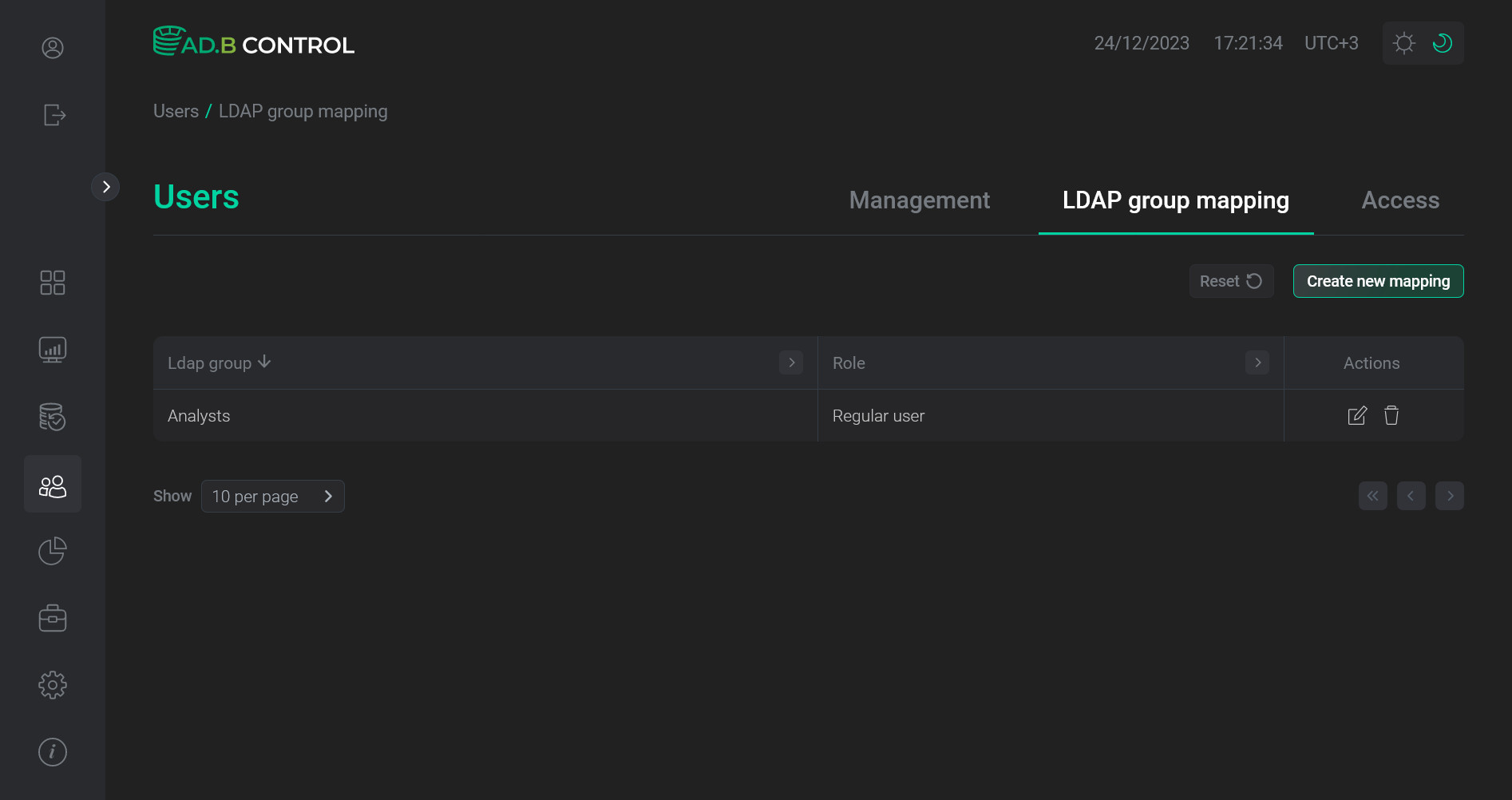

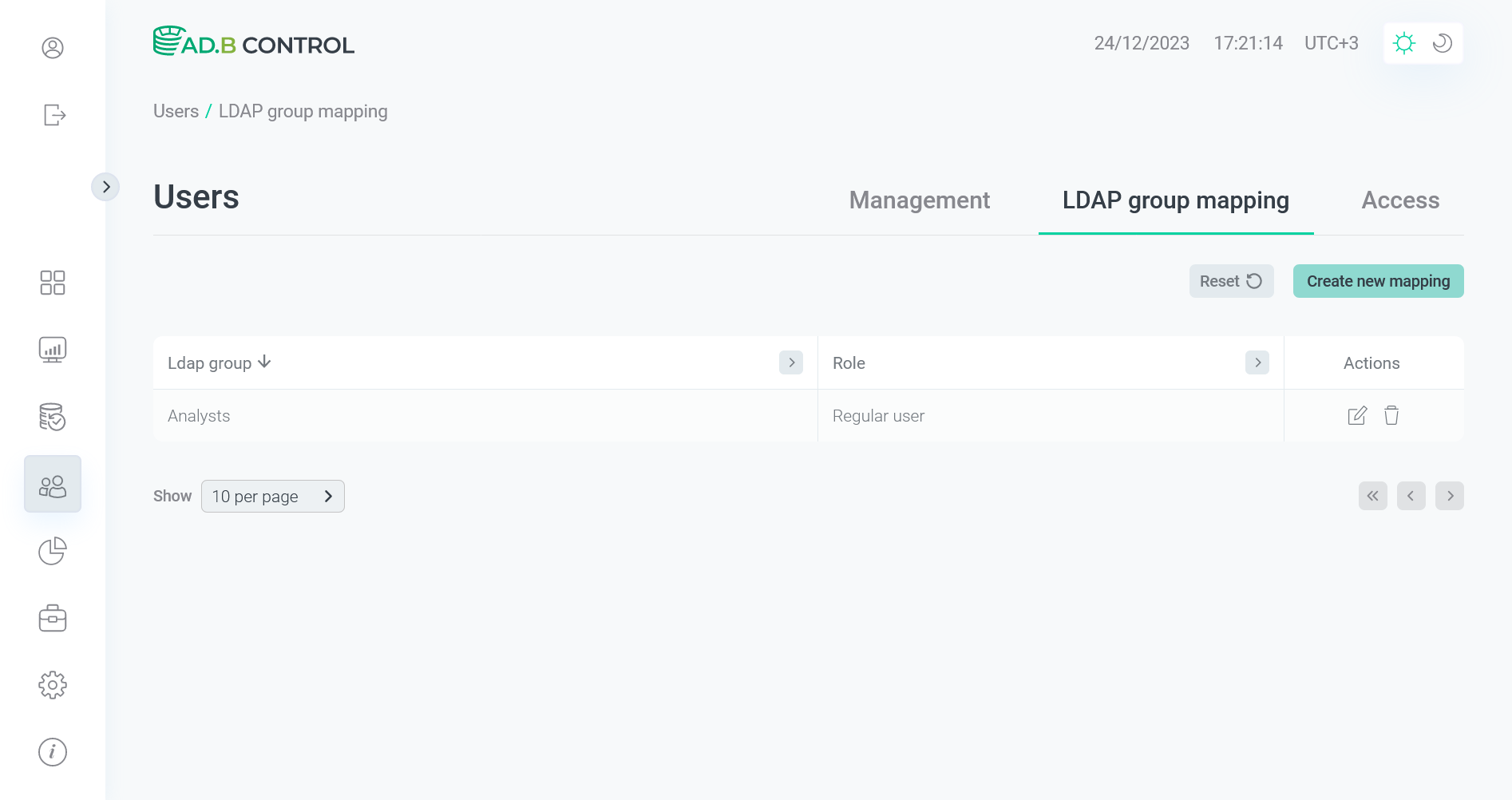

Нажмите кнопку Save. В результате добавленное сопоставление отображается на вкладке Users → LDAP group mapping.

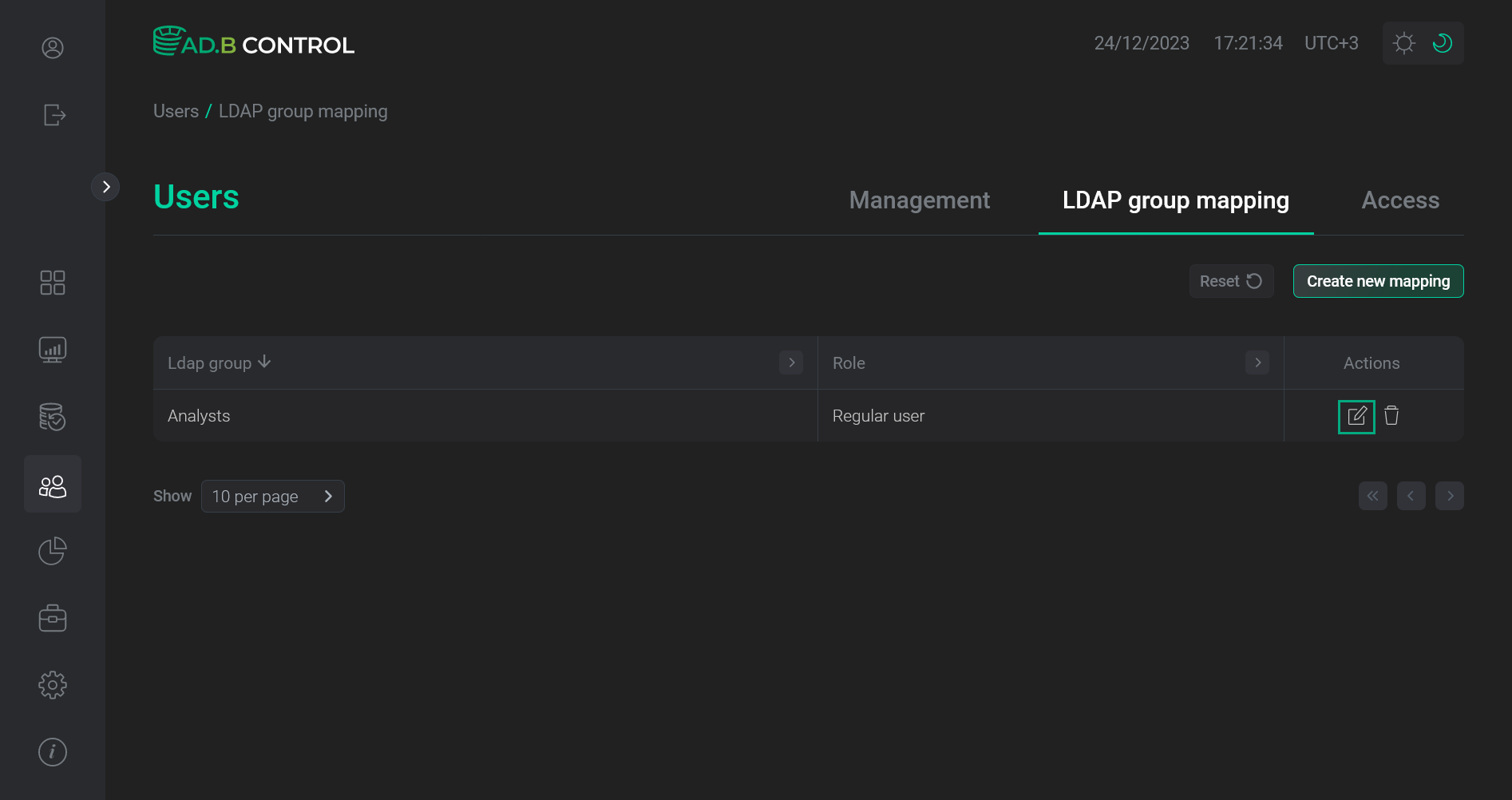

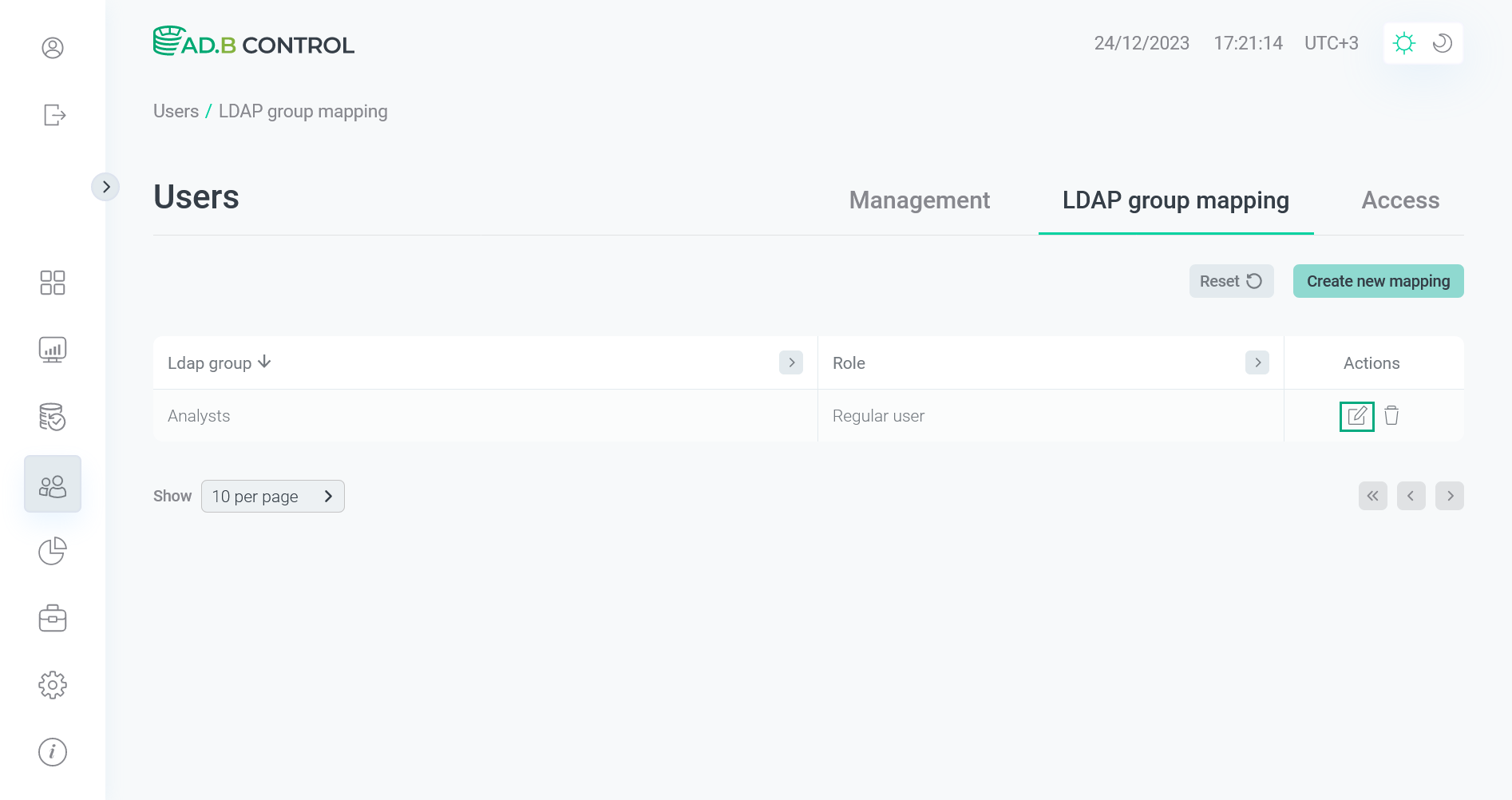

Сопоставление добавлено

Сопоставление добавлено Сопоставление добавлено

Сопоставление добавлено

Редактирование сопоставления

Для редактирования ранее созданного сопоставления выполните следующие шаги:

-

Нажмите на иконку

в столбце Actions на вкладке Users → LDAP group mapping.

Переход к редактированию

Переход к редактированию Переход к редактированию

Переход к редактированию -

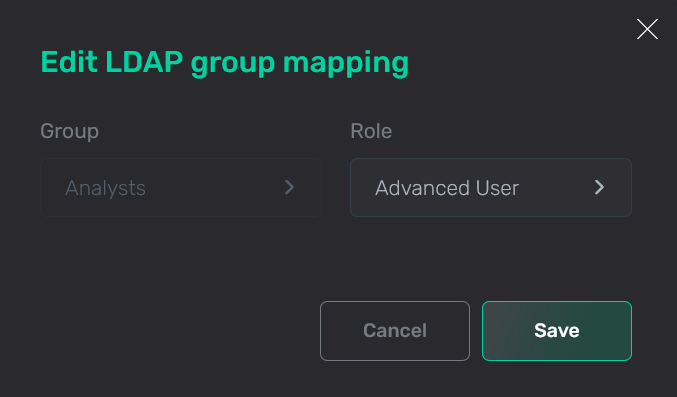

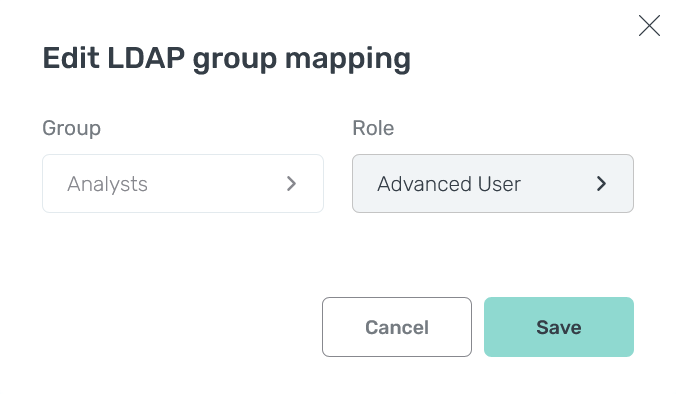

В открывшемся окне отредактируйте необходимые данные. Состав полей и порядок их заполнения аналогичен описанному выше. Значение поля Group не редактируется.

Редактирование сопоставления

Редактирование сопоставления Редактирование сопоставления

Редактирование сопоставления -

Нажмите кнопку Save. В результате информация о сопоставлении обновляется на вкладке Users → LDAP group mapping.

Сопоставление обновлено

Сопоставление обновлено Сопоставление обновлено

Сопоставление обновлено

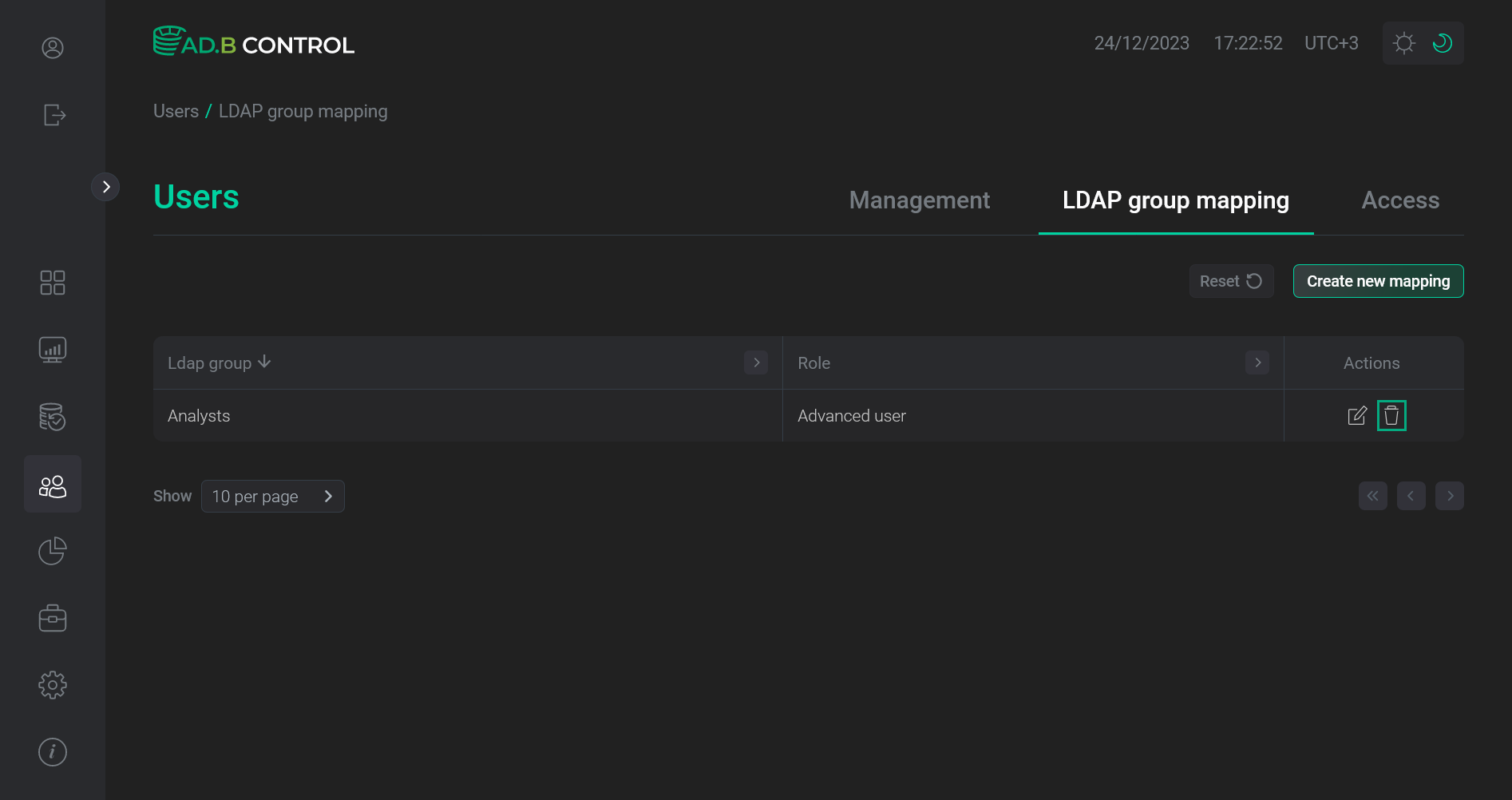

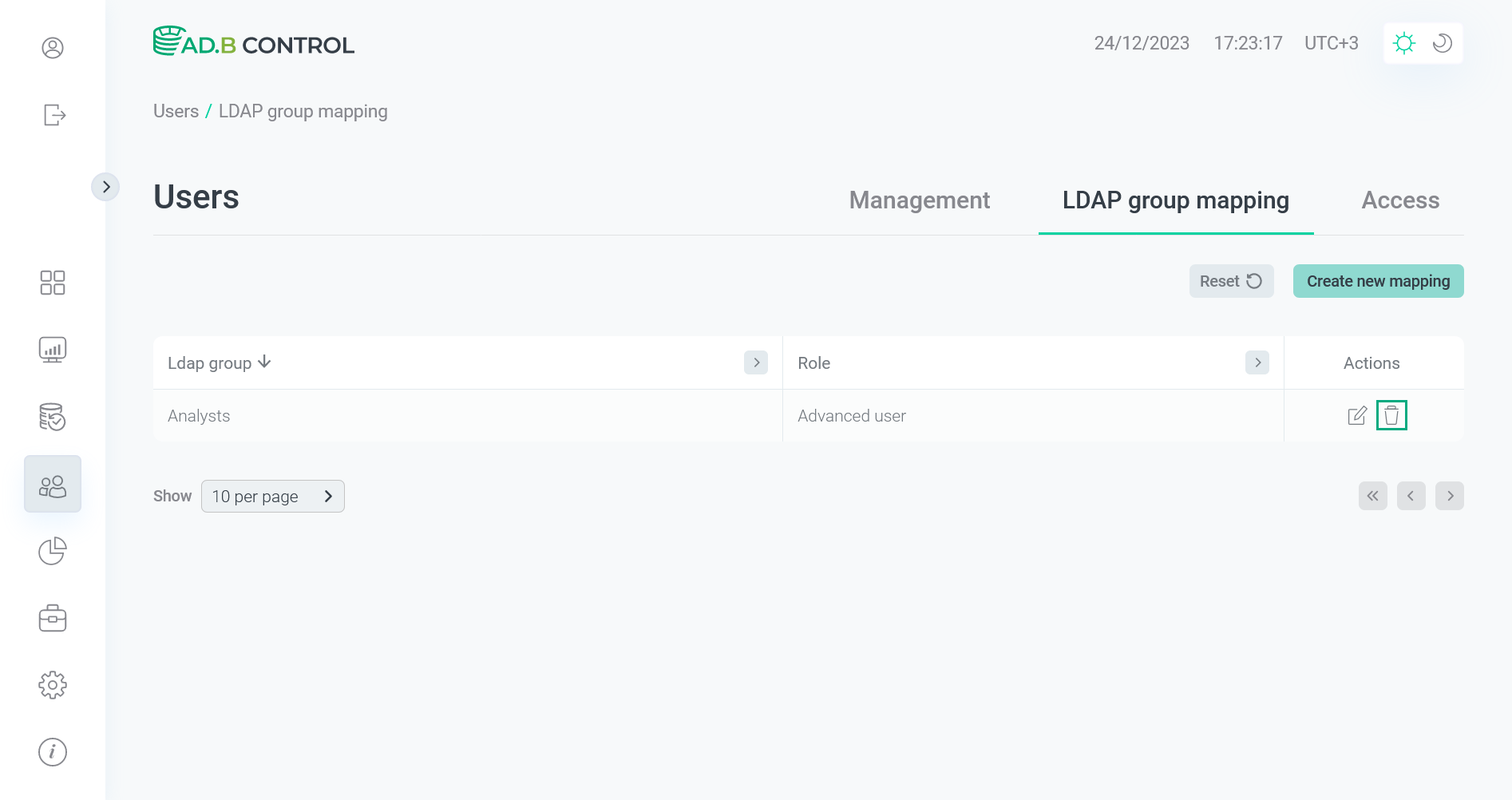

Удаление сопоставления

Для удаления ранее созданного сопоставления выполните следующие шаги:

-

Нажмите на иконку

в столбце Actions на вкладке Users → LDAP group mapping.

Переход к удалению

Переход к удалению Переход к удалению

Переход к удалению -

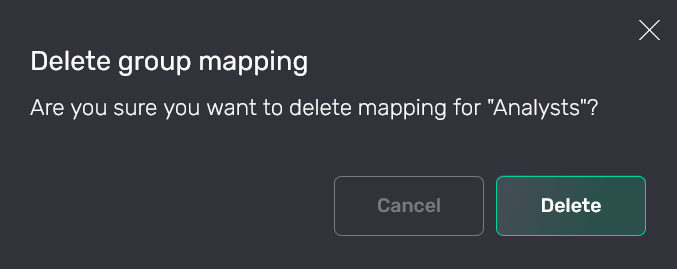

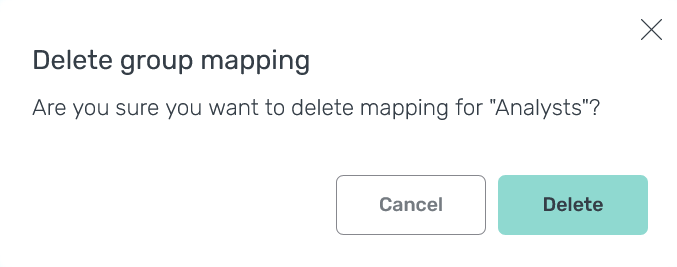

Подтвердите операцию удаления в открывшемся окне, нажав на кнопку Delete.

Подтверждение удаления

Подтверждение удаления Подтверждение удаления

Подтверждение удаленияВ результате данные о сопоставлении удаляются с вкладки Users → LDAP group mapping.

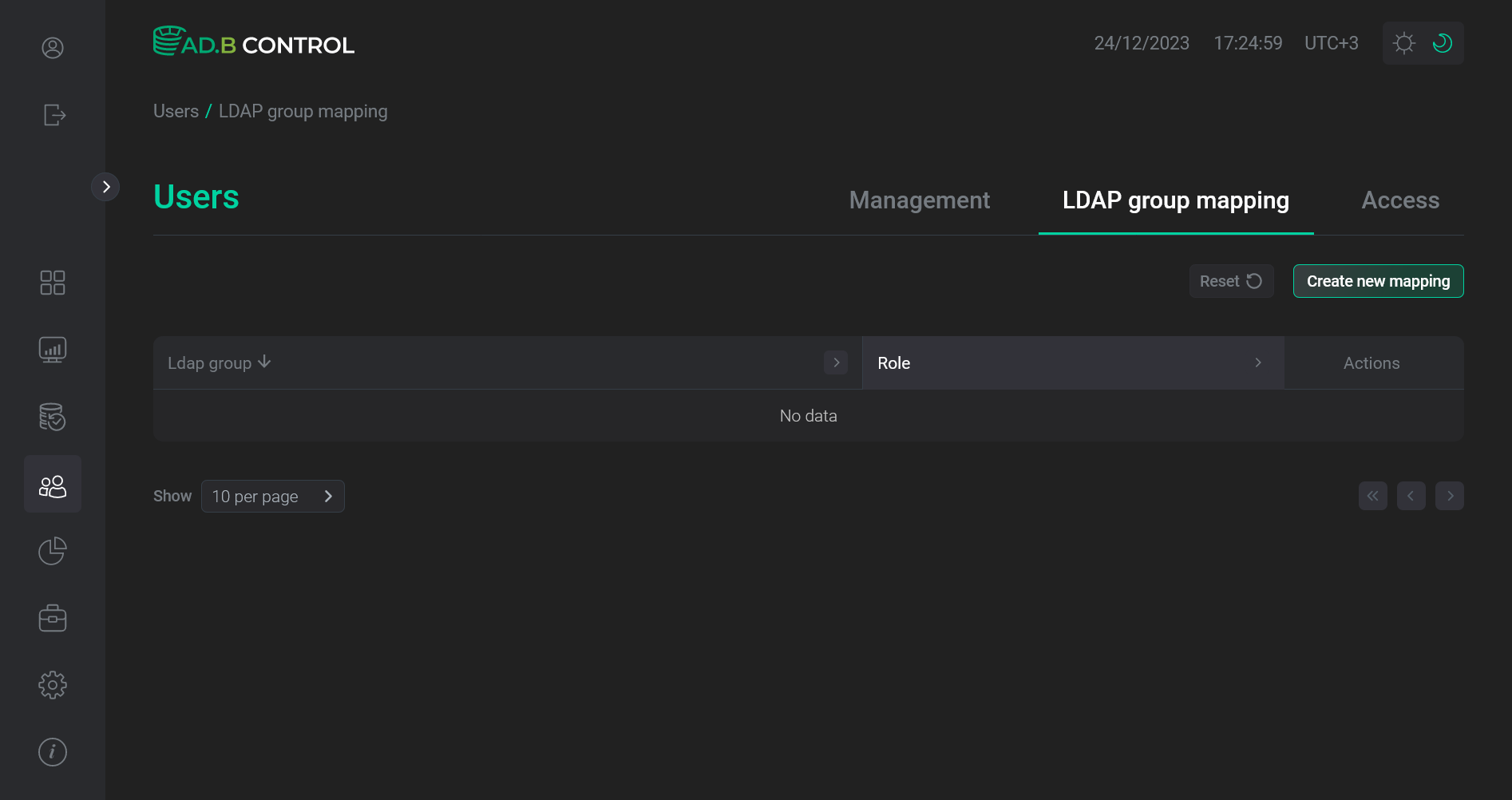

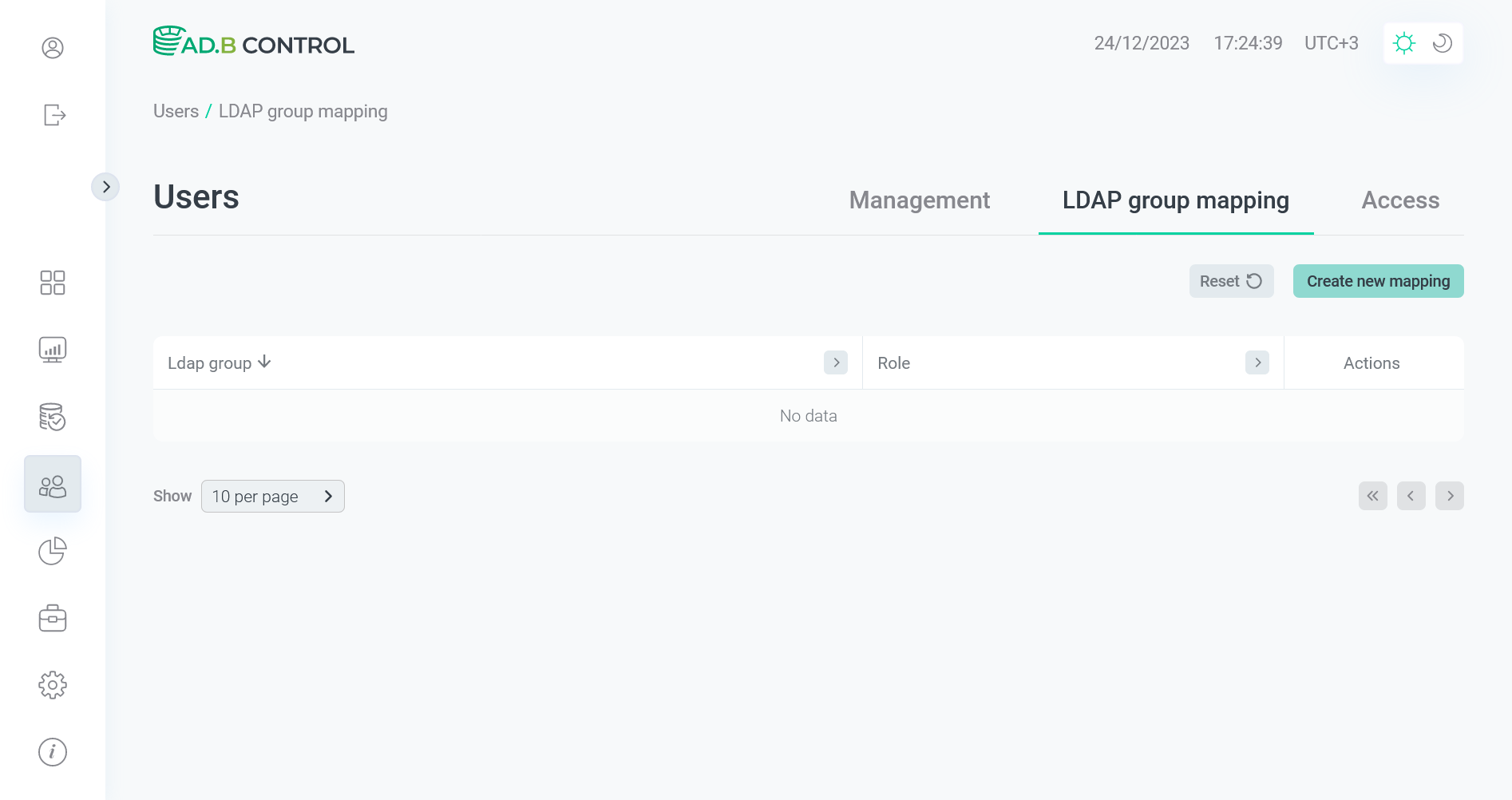

Сопоставление удалено

Сопоставление удалено Сопоставление удалено

Сопоставление удалено

Актуализация имен LDAP-групп

|

ПРИМЕЧАНИЕ

Актуализация имен LDAP-групп выполняется автоматически при каждом запуске ADB Control, если настроена LDAP-аутентификация. Описанный ниже функционал предназначен для актуализации по запросу. |

Начиная с версии ADB Control 4.7.5 на странице Users → LDAP group mapping доступна актуализация имен LDAP-групп в ранее добавленных сопоставлениях путем синхронизации с LDAP-сервером. Для запуска актуализации:

-

Убедитесь, что LDAP-аутентификация ADB Control успешно настроена и на странице Users → LDAP group mapping присутствуют созданные сопоставления ролей ADB Control с группами LDAP.

-

Нажмите на кнопку Actualise.

Переход к актуализации групп LDAP

Переход к актуализации групп LDAP Переход к актуализации групп LDAP

Переход к актуализации групп LDAP -

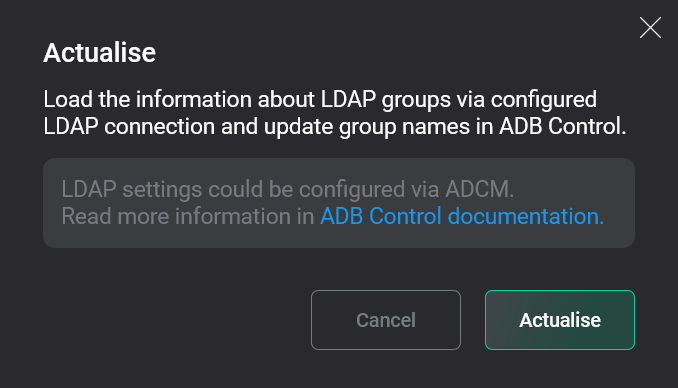

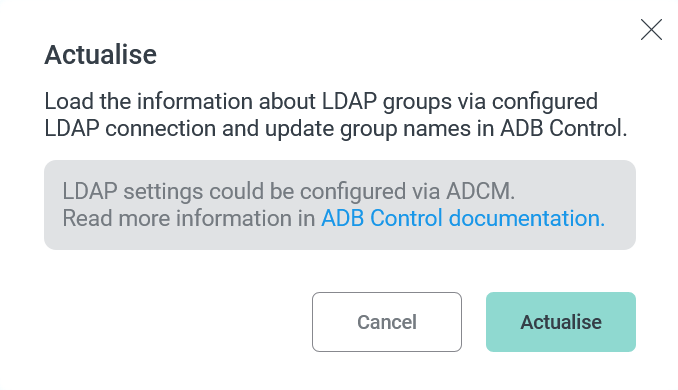

Ознакомьтесь с информацией в открывшемся окне и подтвердите действие путем нажатия Actualise.

Подтверждение действия

Подтверждение действия Подтверждение действия

Подтверждение действия

Назначение расширенных прав на доступ к БД

Пользователям с ролью Advanced User могут быть предоставлены права на расширенный доступ к определенным базам данных ADB. Обладая такими правами, пользователи могут просматривать все транзакции и команды, запущенные в соответствующих БД (независимо от того, кто их запустил), а также, при необходимости, прерывать либо отменять их (см. права View some queries и Kill some queries в таблице выше).

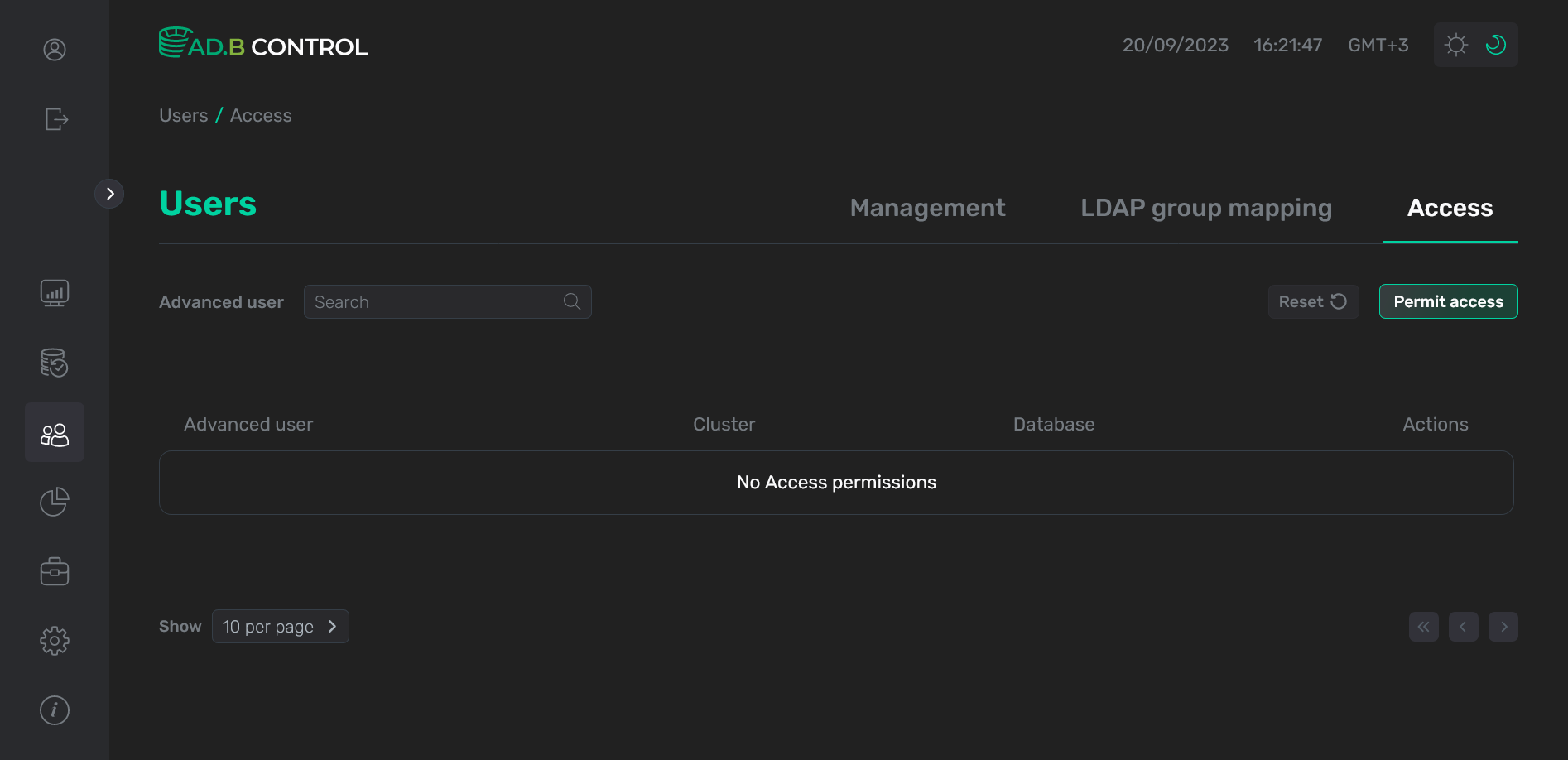

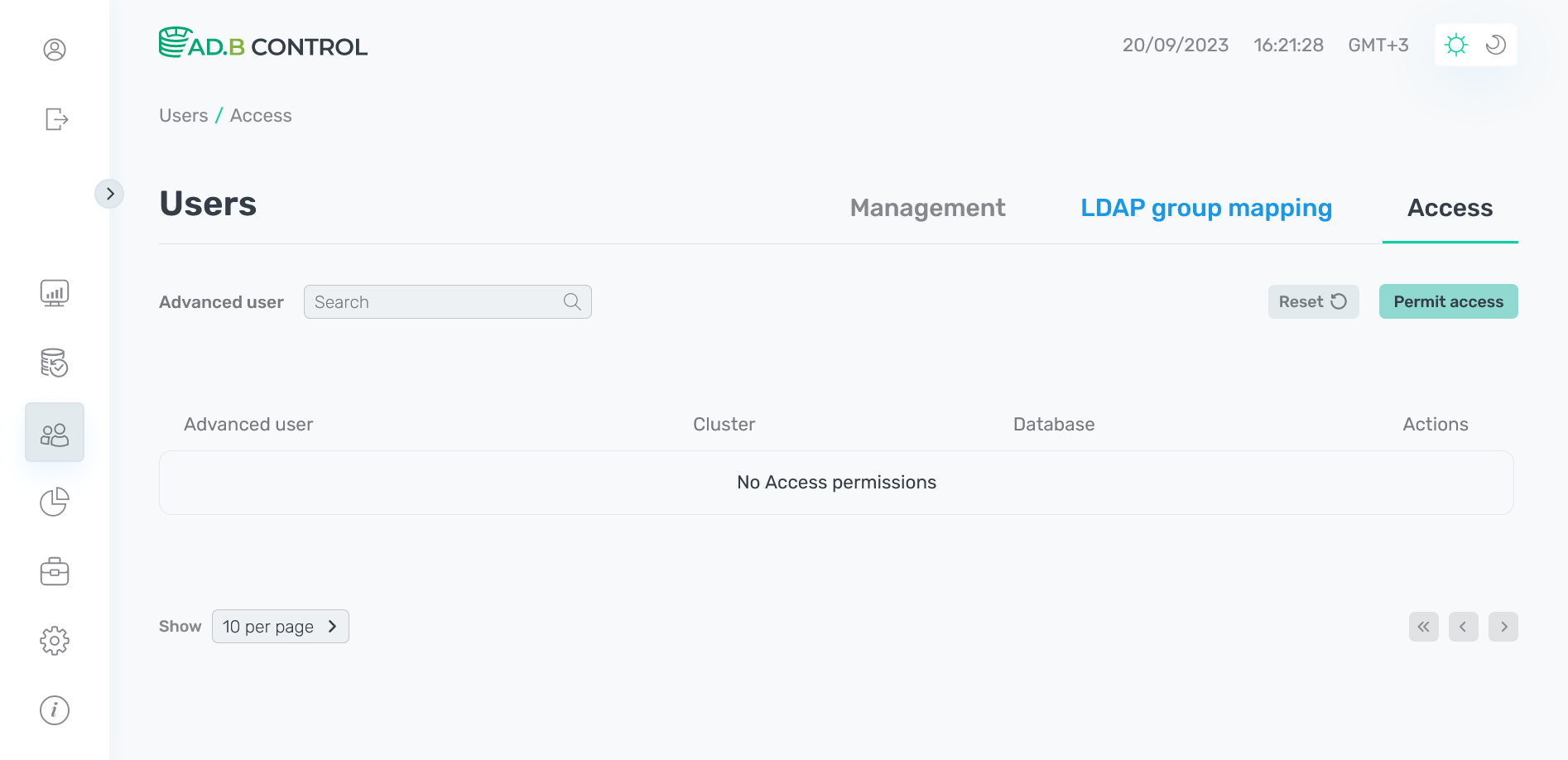

Управление подобными разрешениями производится на вкладке Users → Access в web-интерфейсе ADB Control.

Добавление разрешения

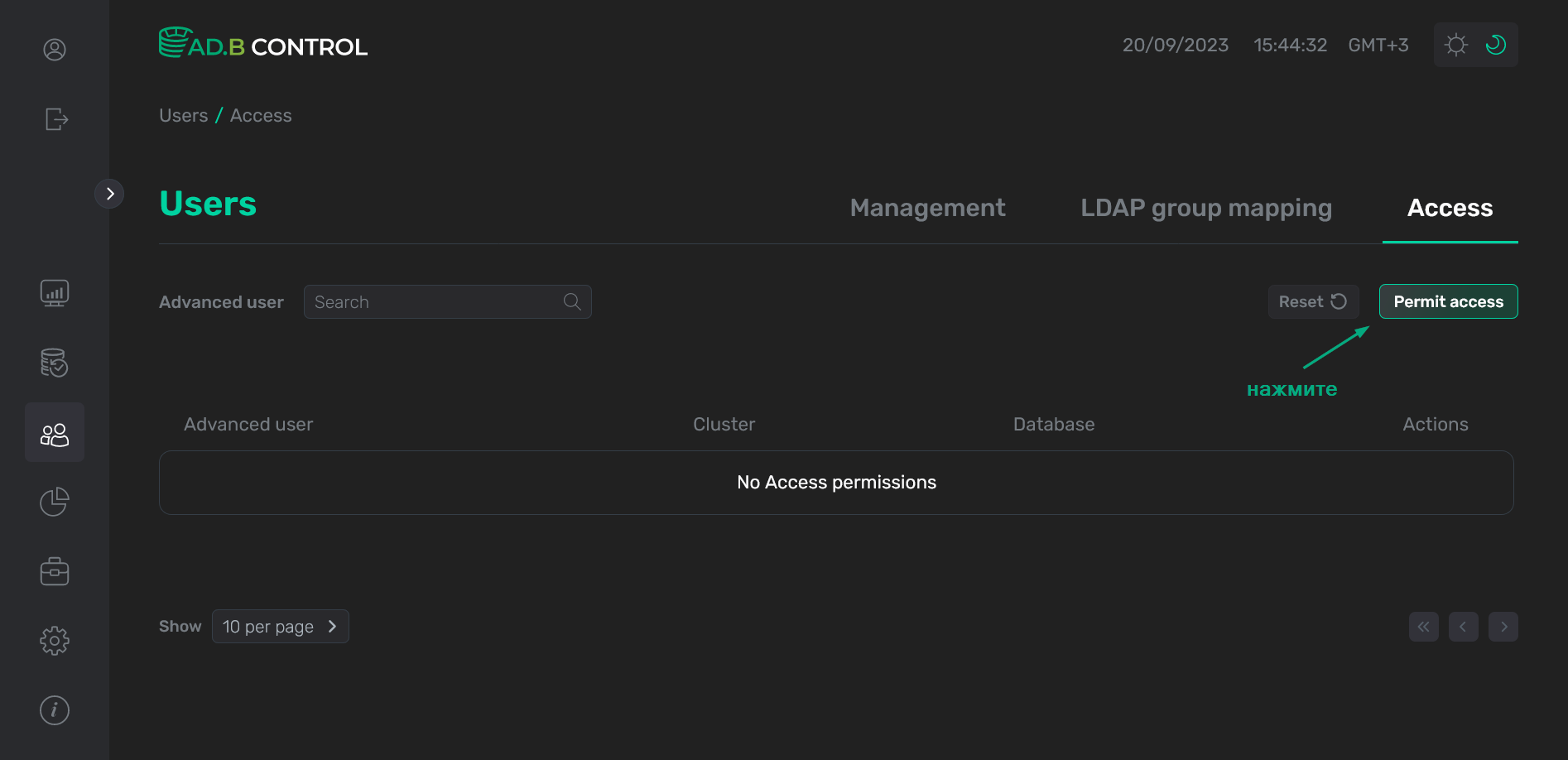

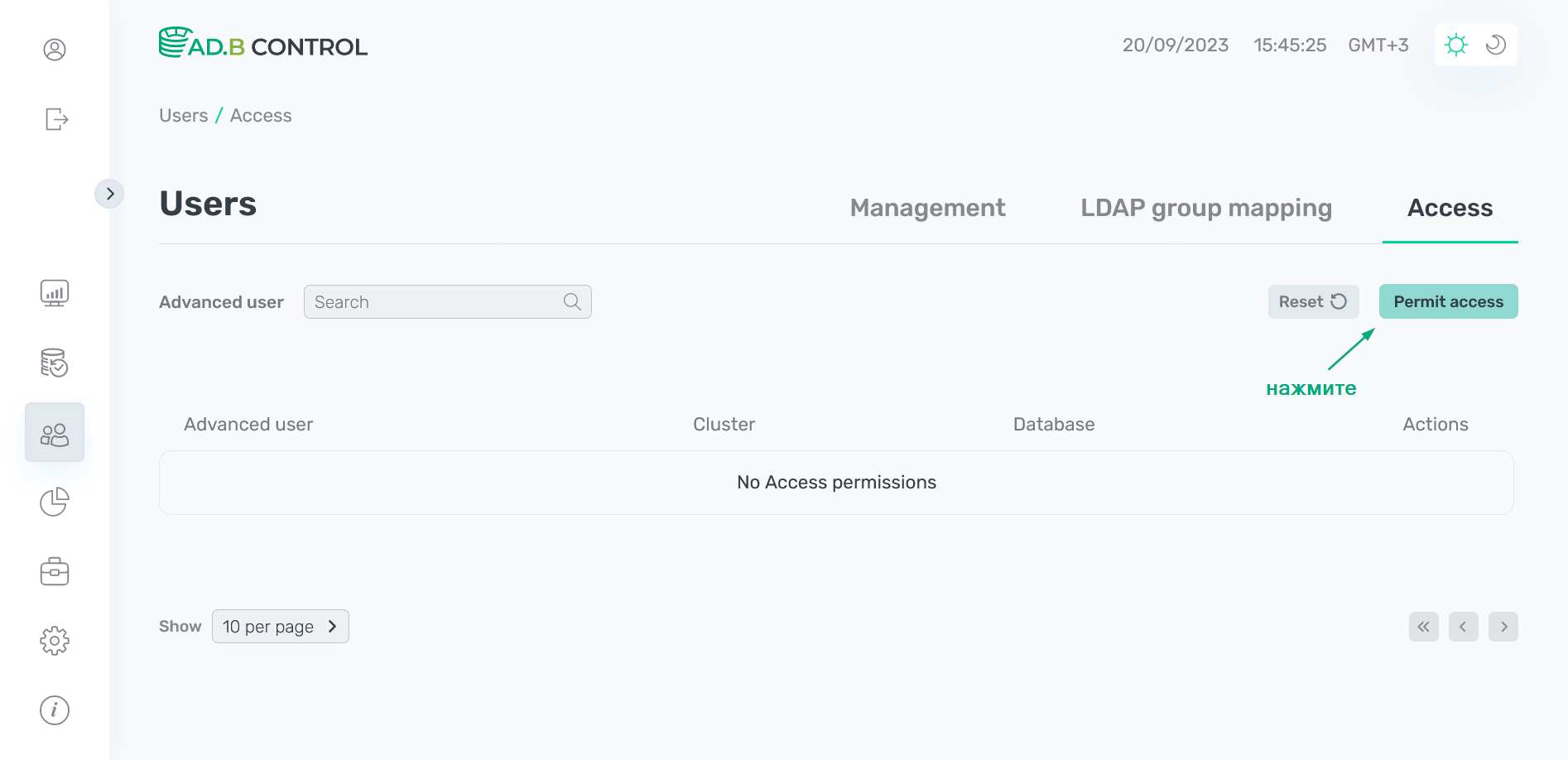

Для добавления нового разрешения выполните следующие шаги:

-

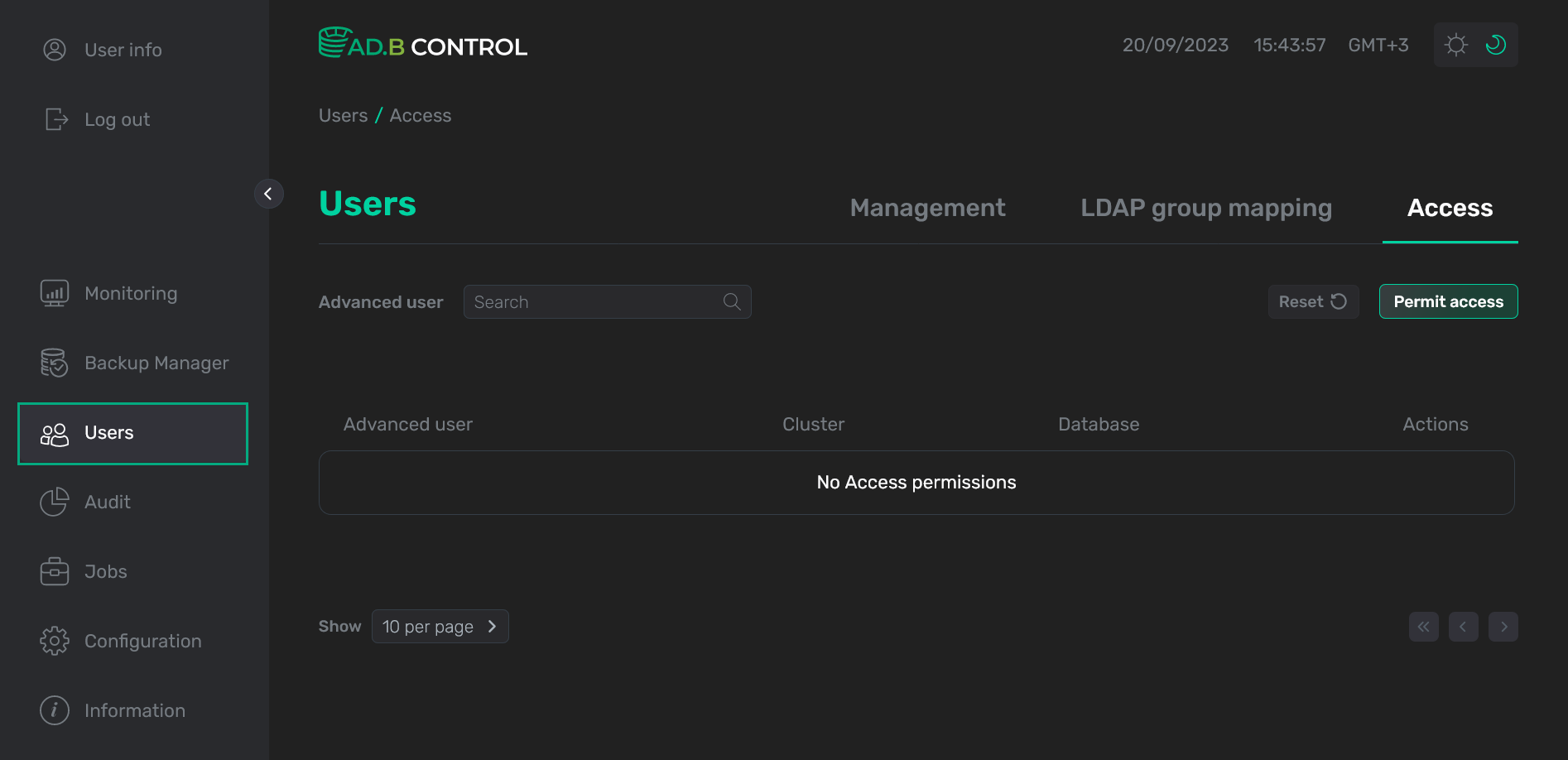

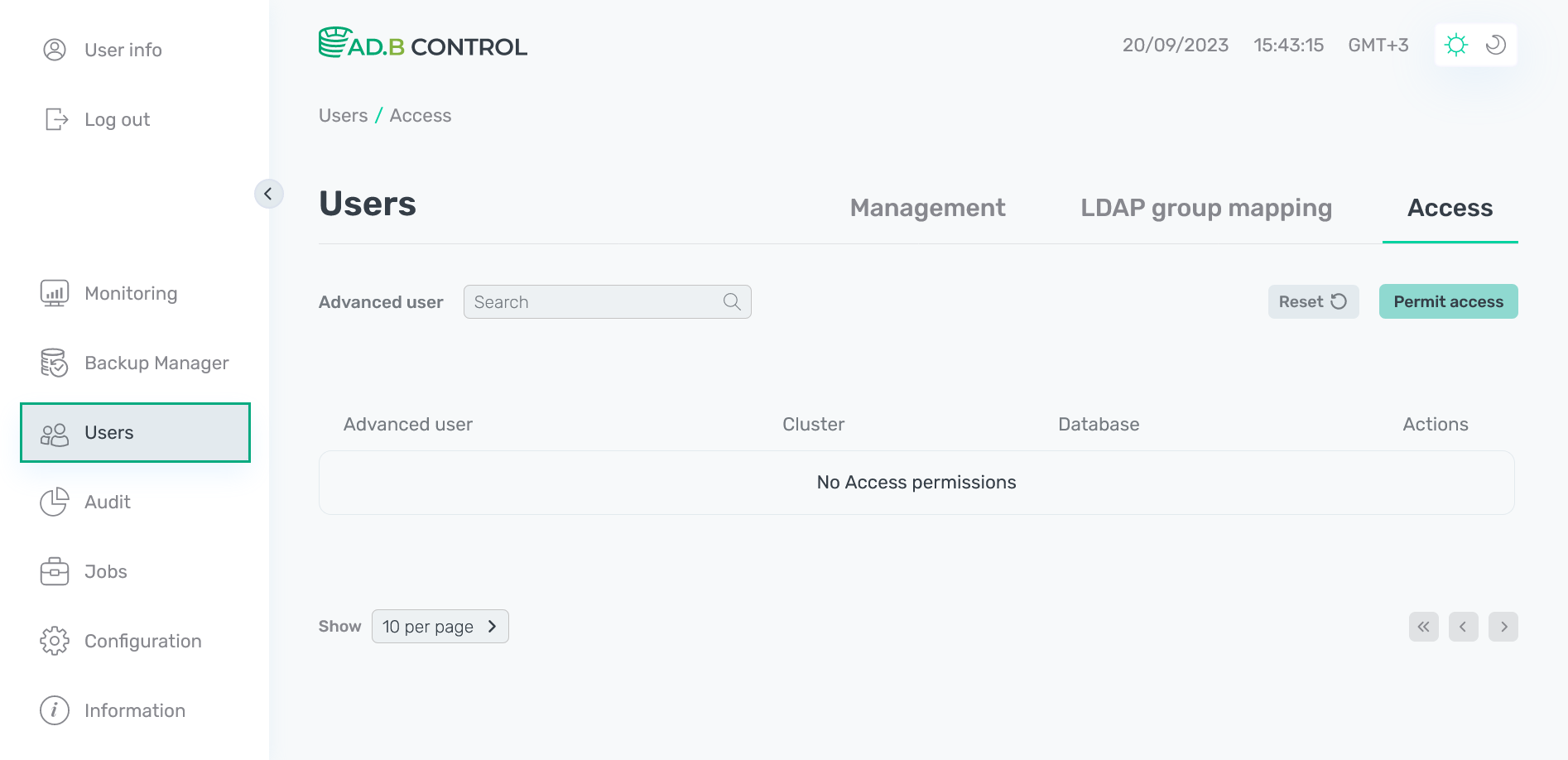

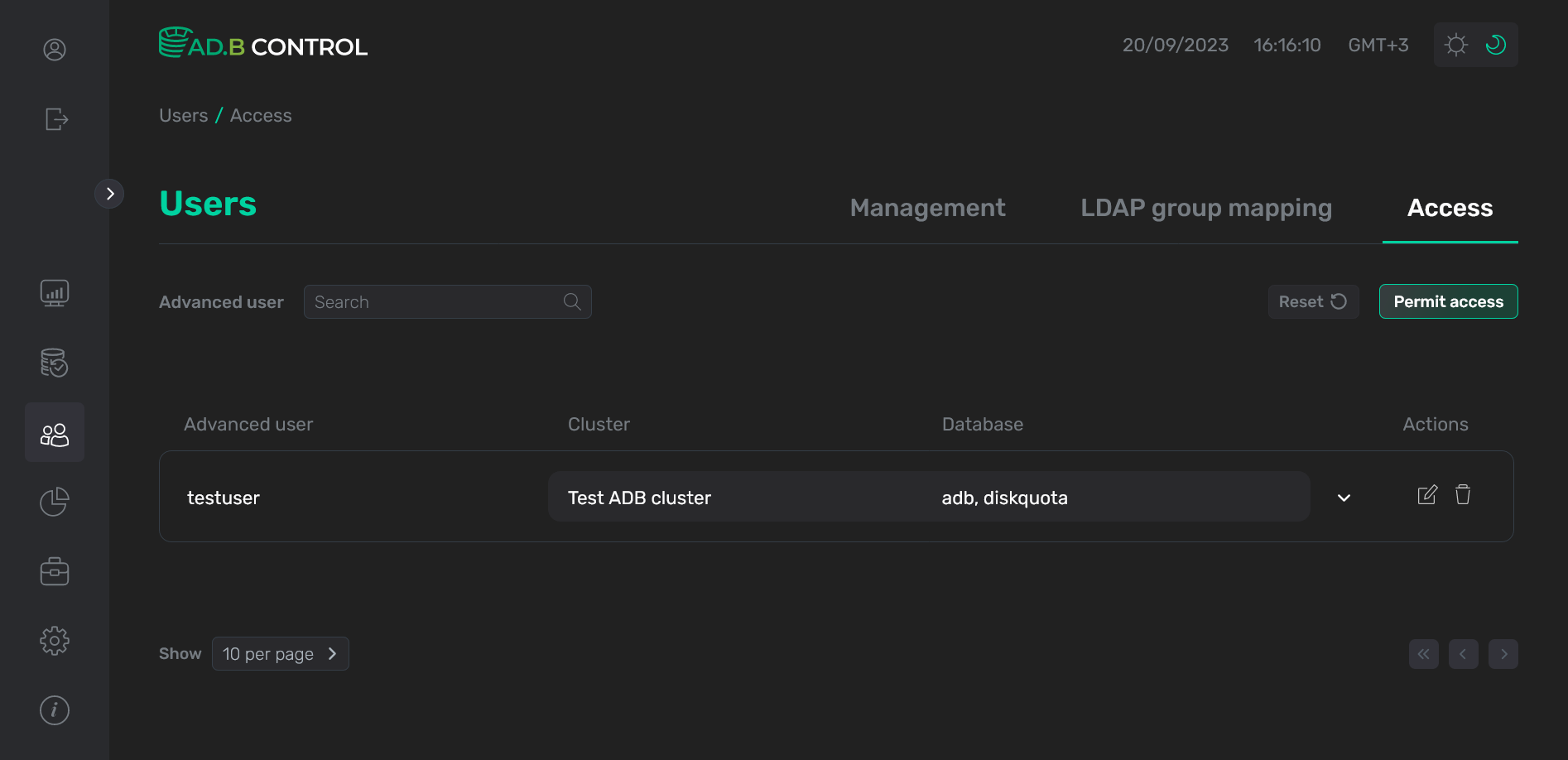

Нажмите кнопку Permit access на вкладке Users → Access.

Переход к добавлению разрешения

Переход к добавлению разрешения Переход к добавлению разрешения

Переход к добавлению разрешения -

В открывшемся окне заполните следующую информацию:

-

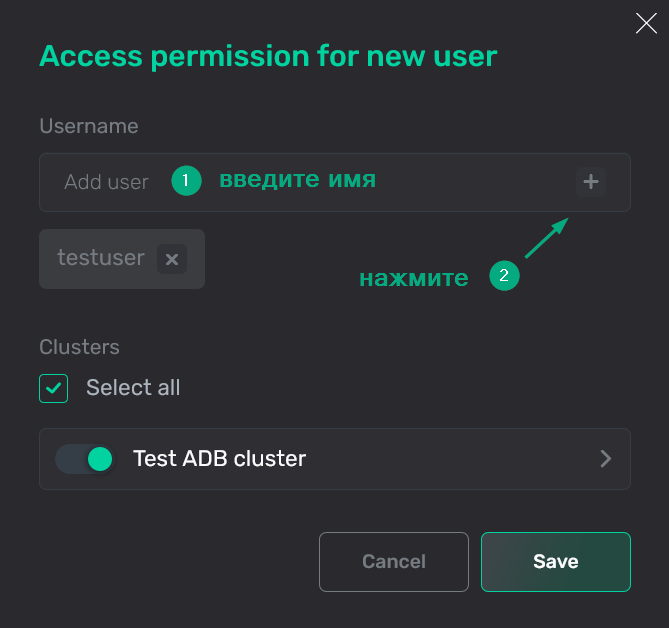

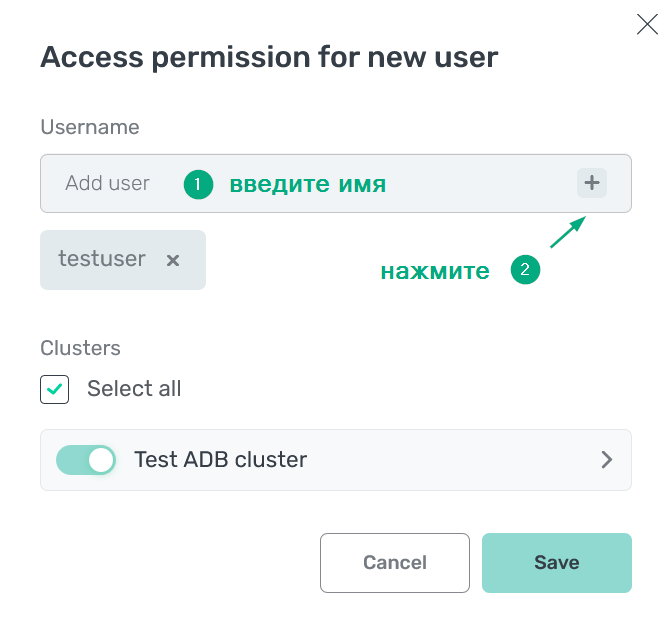

В поле Username укажите одного или нескольких пользователей. Выбор каждого пользователя осуществляется путем ввода его имени и дальнейшего нажатия кнопки +. После этого список пользователей отображается под полем Username — при необходимости ошибочные записи можно удалить.

Ввод пользователей

Ввод пользователей Ввод пользователей

Ввод пользователей -

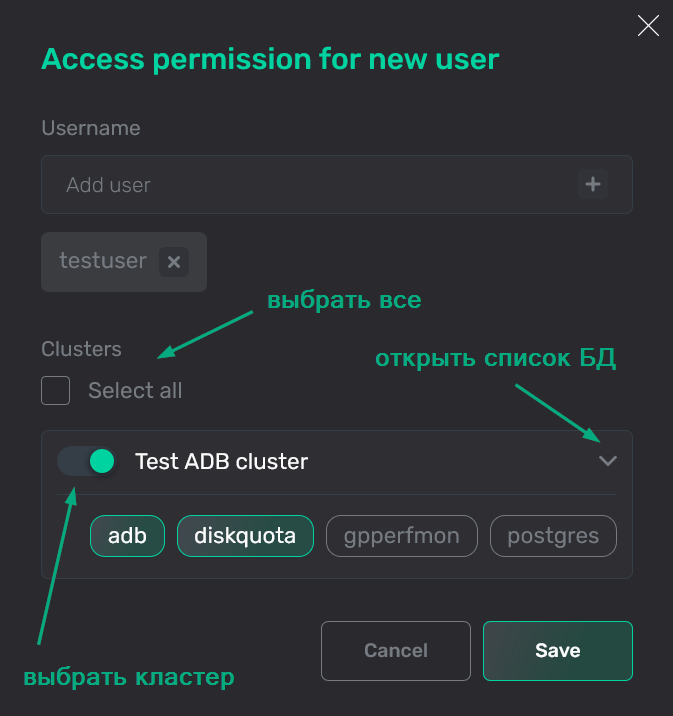

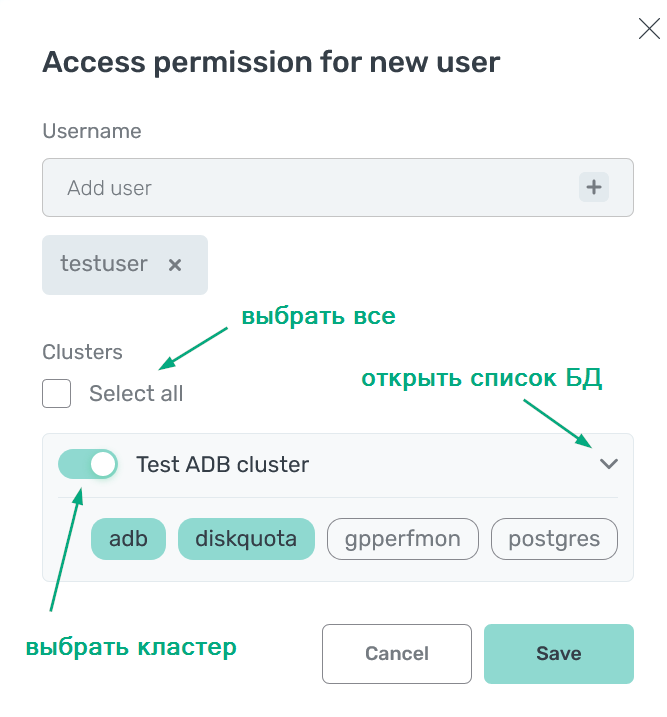

В секции Clusters отметьте те кластеры ADB и базы данных в них, доступ к которым должен быть у добавленных на предыдущем шаге пользователей. Для выбора всех кластеров со всеми БД следует установить флаг Select all (установлен по умолчанию).

Выбор кластеров и баз данных

Выбор кластеров и баз данных Выбор кластеров и баз данных

Выбор кластеров и баз данных

-

-

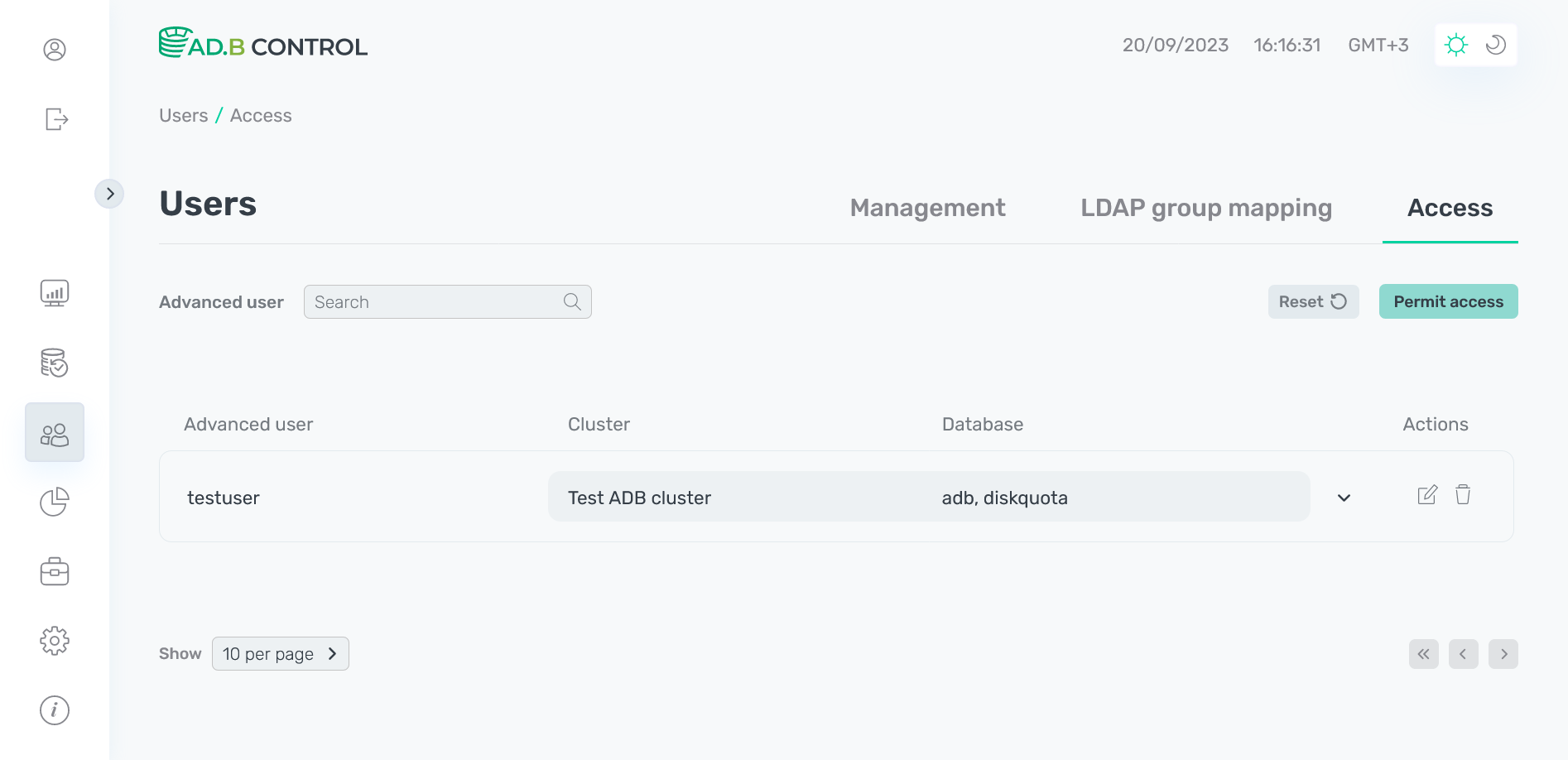

Нажмите кнопку Save. В результате добавленное разрешение отображается на вкладке Users → Access.

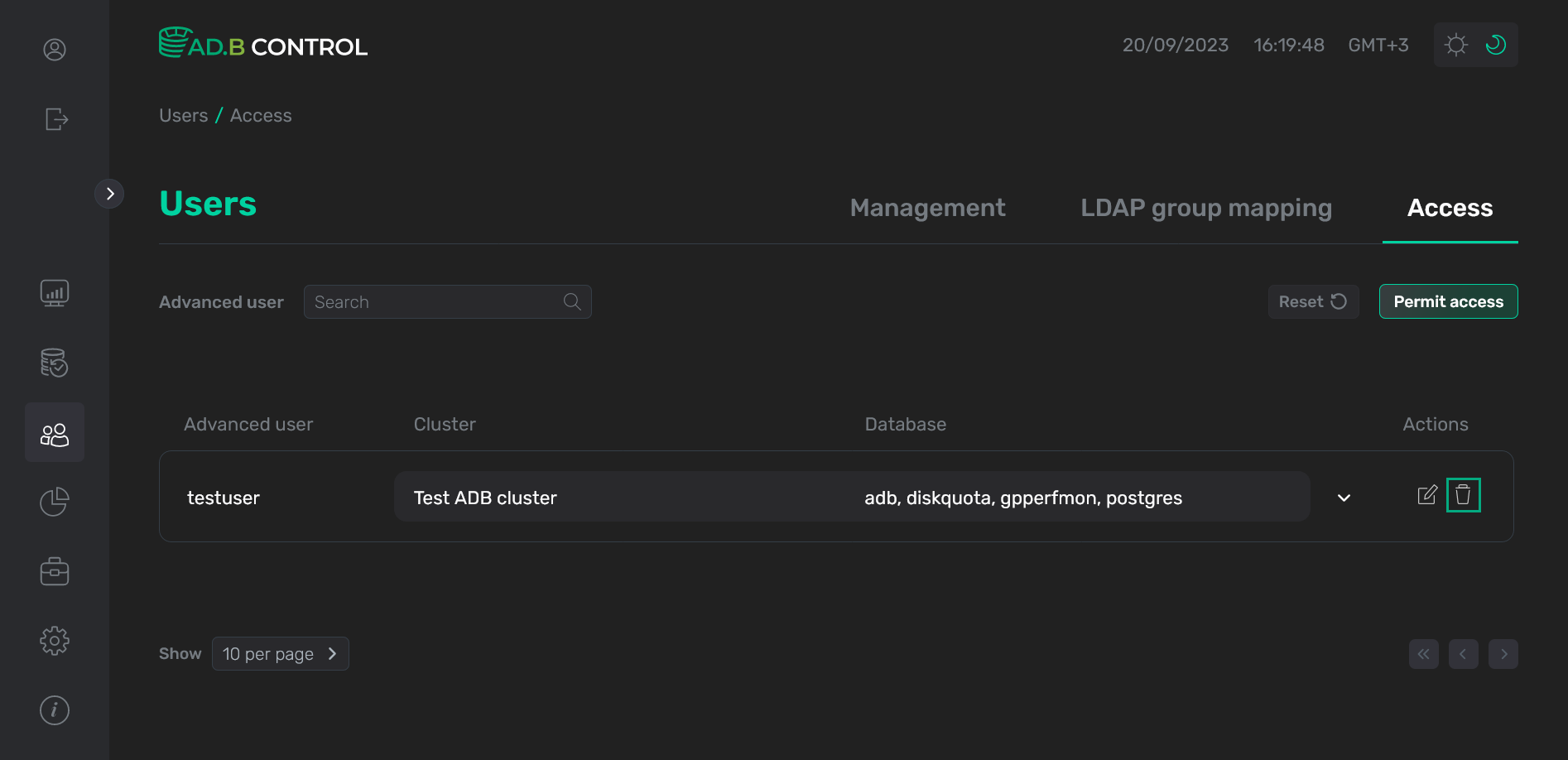

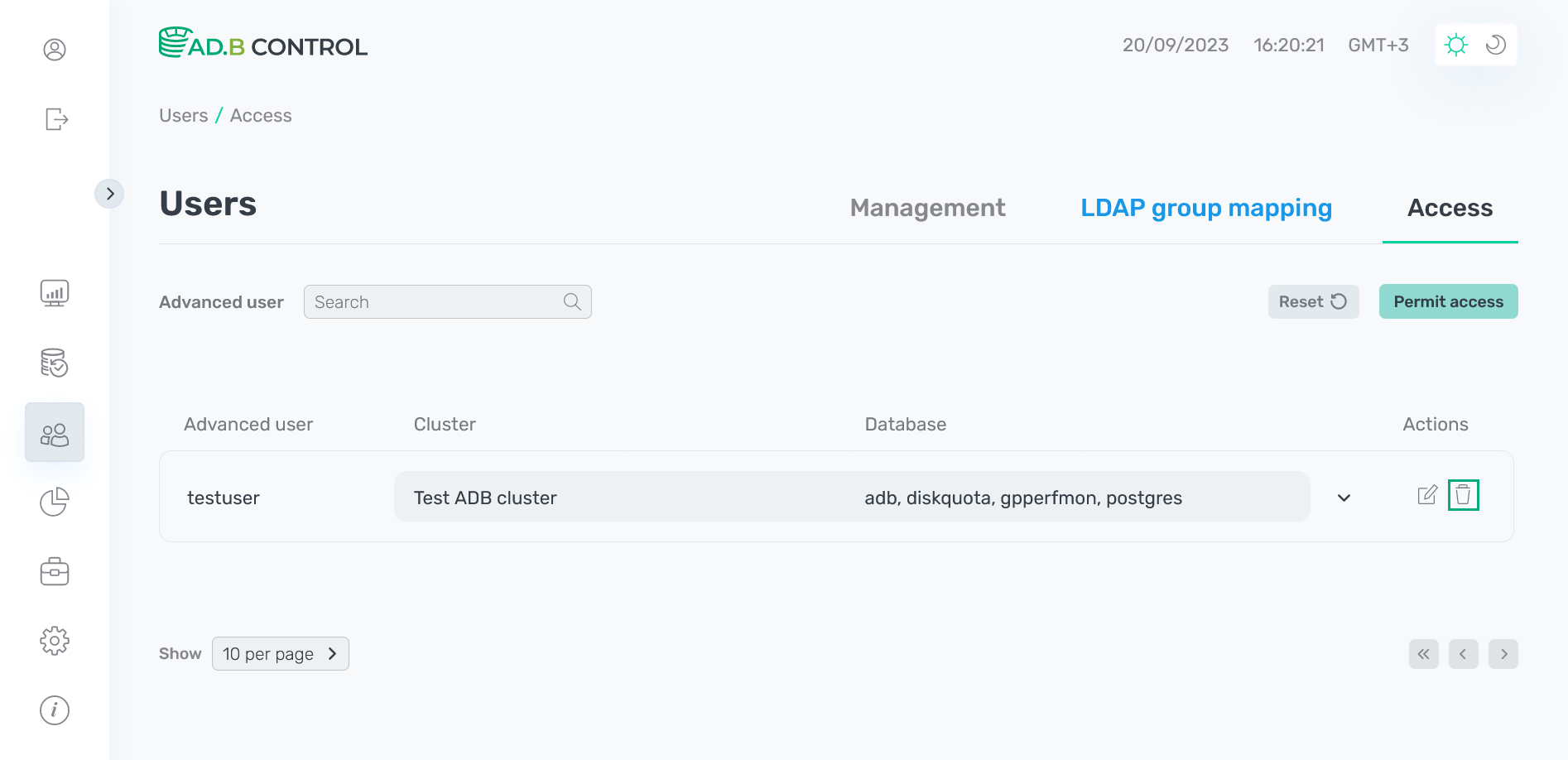

Разрешение добавлено

Разрешение добавлено Разрешение добавлено

Разрешение добавлено

Редактирование разрешения

Для редактирования ранее созданного разрешения выполните следующие шаги:

-

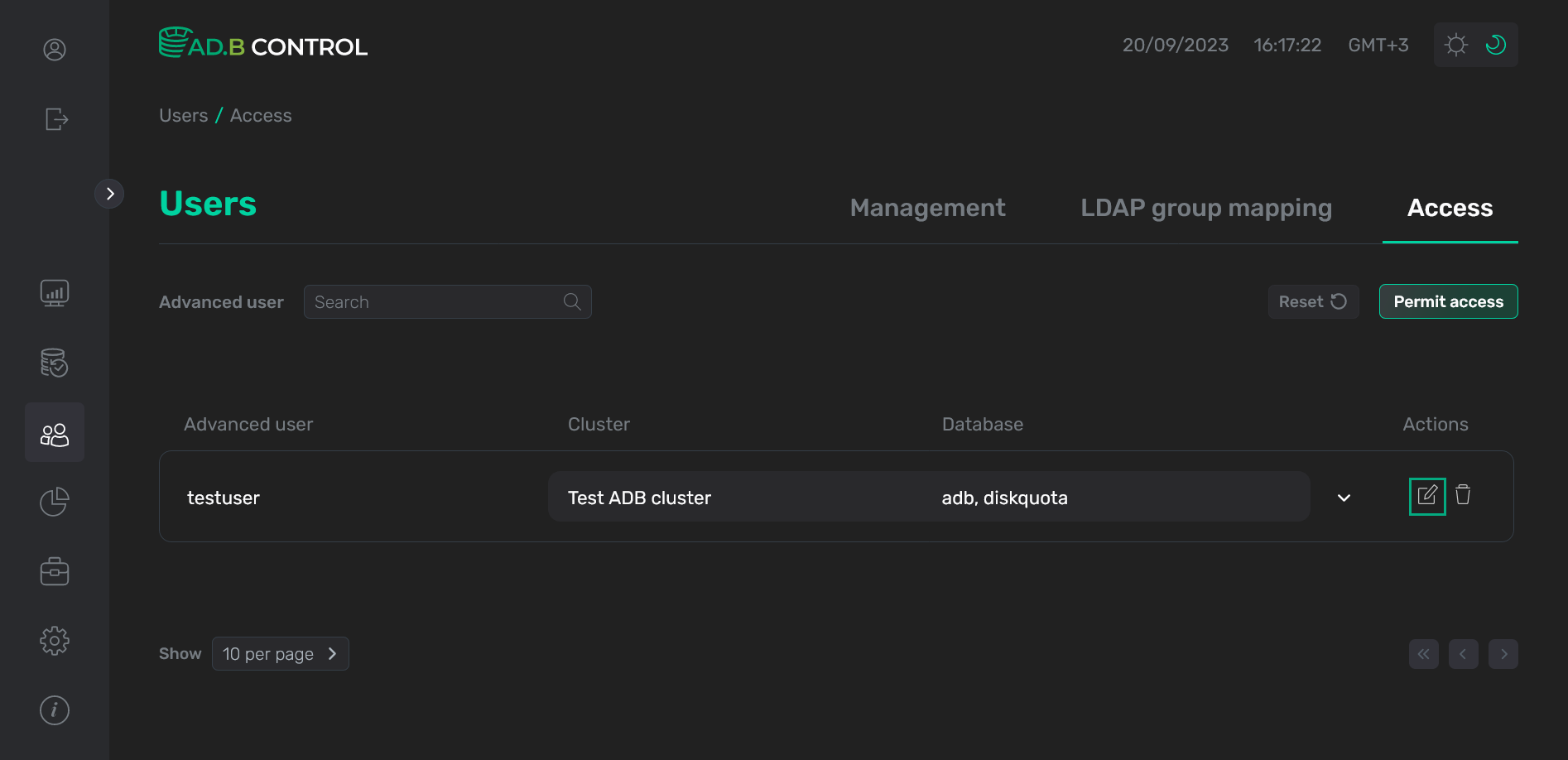

Нажмите на иконку

в столбце Actions на вкладке Users → Access.

Переход к редактированию

Переход к редактированию Переход к редактированию

Переход к редактированию -

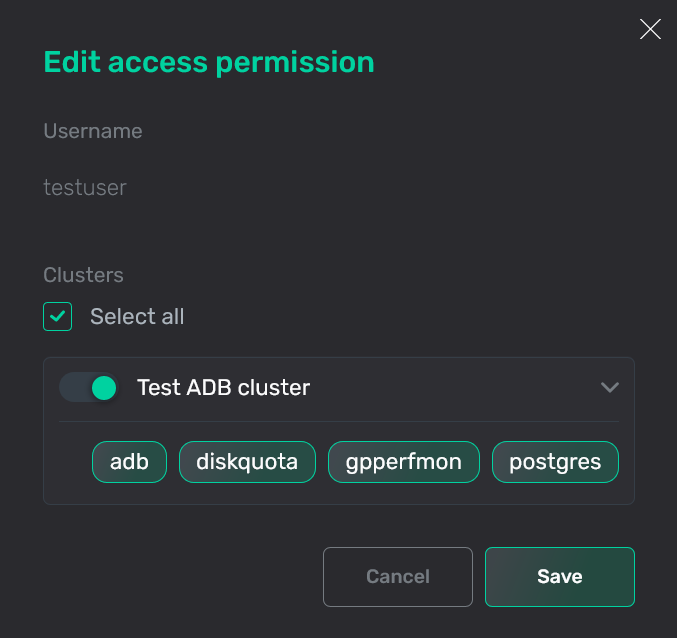

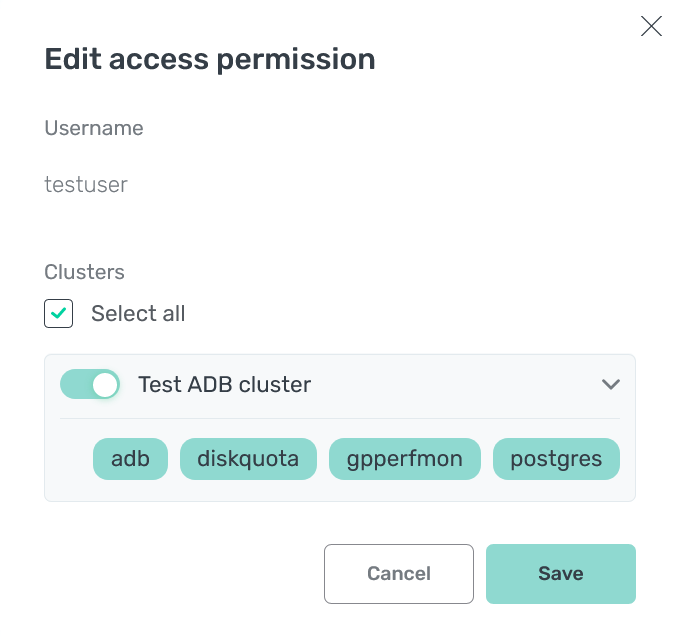

В открывшемся окне отредактируйте необходимые данные. Состав полей и порядок их заполнения аналогичен описанному выше. Значение поля Username не редактируется.

Редактирование разрешения

Редактирование разрешения Редактирование разрешения

Редактирование разрешения -

Нажмите кнопку Save. В результате информация о разрешении обновляется на вкладке Users → Access.

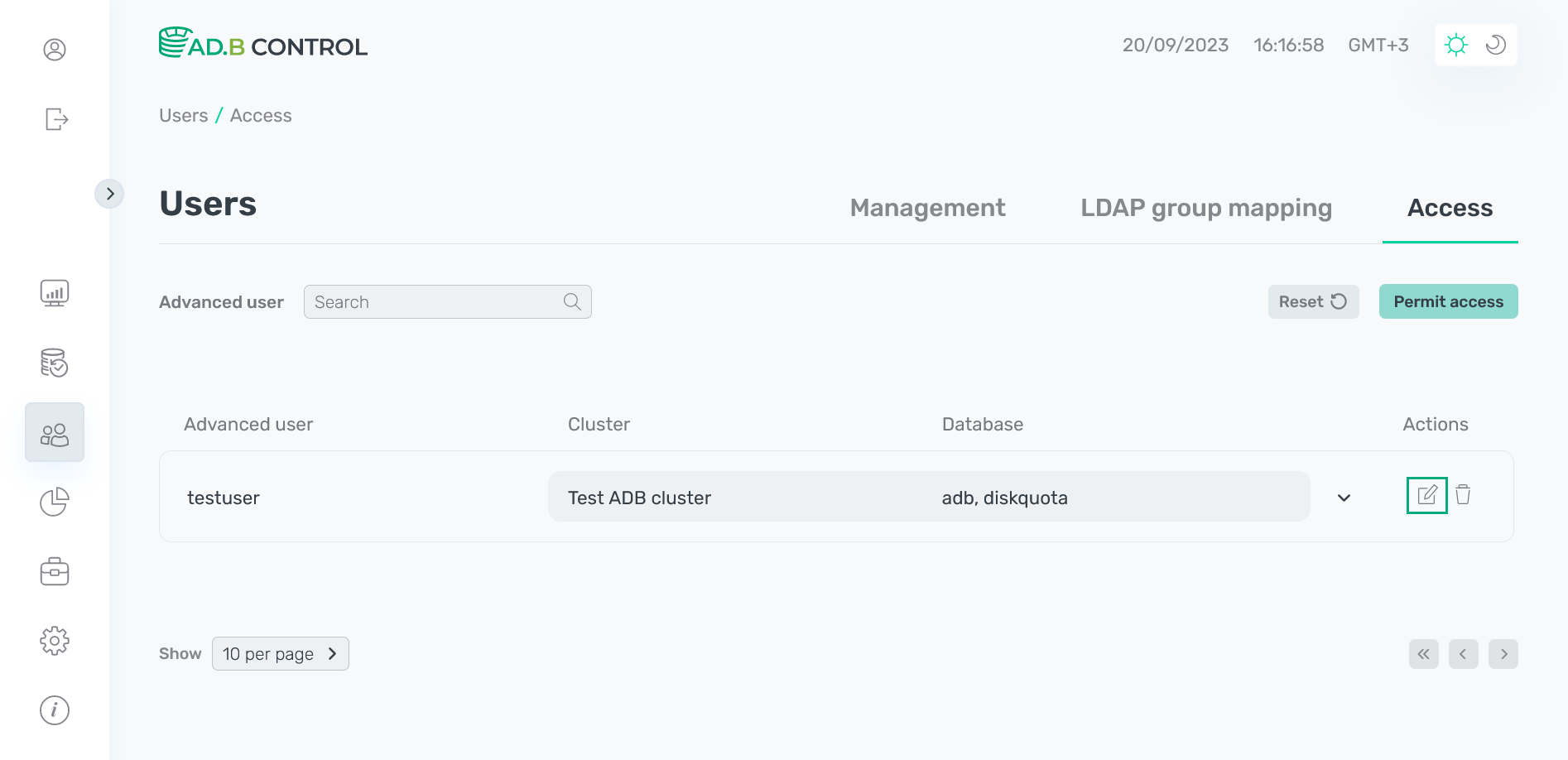

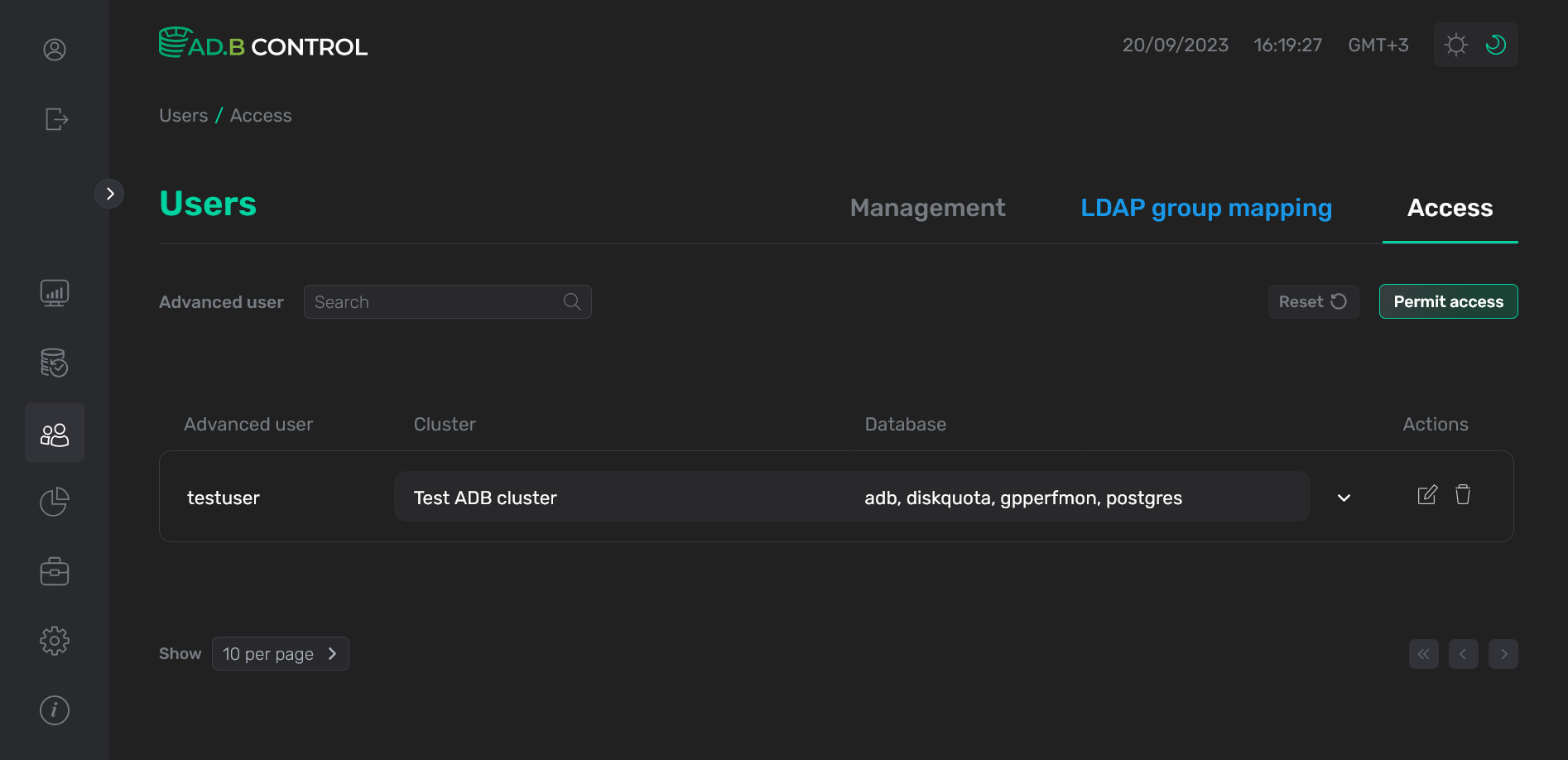

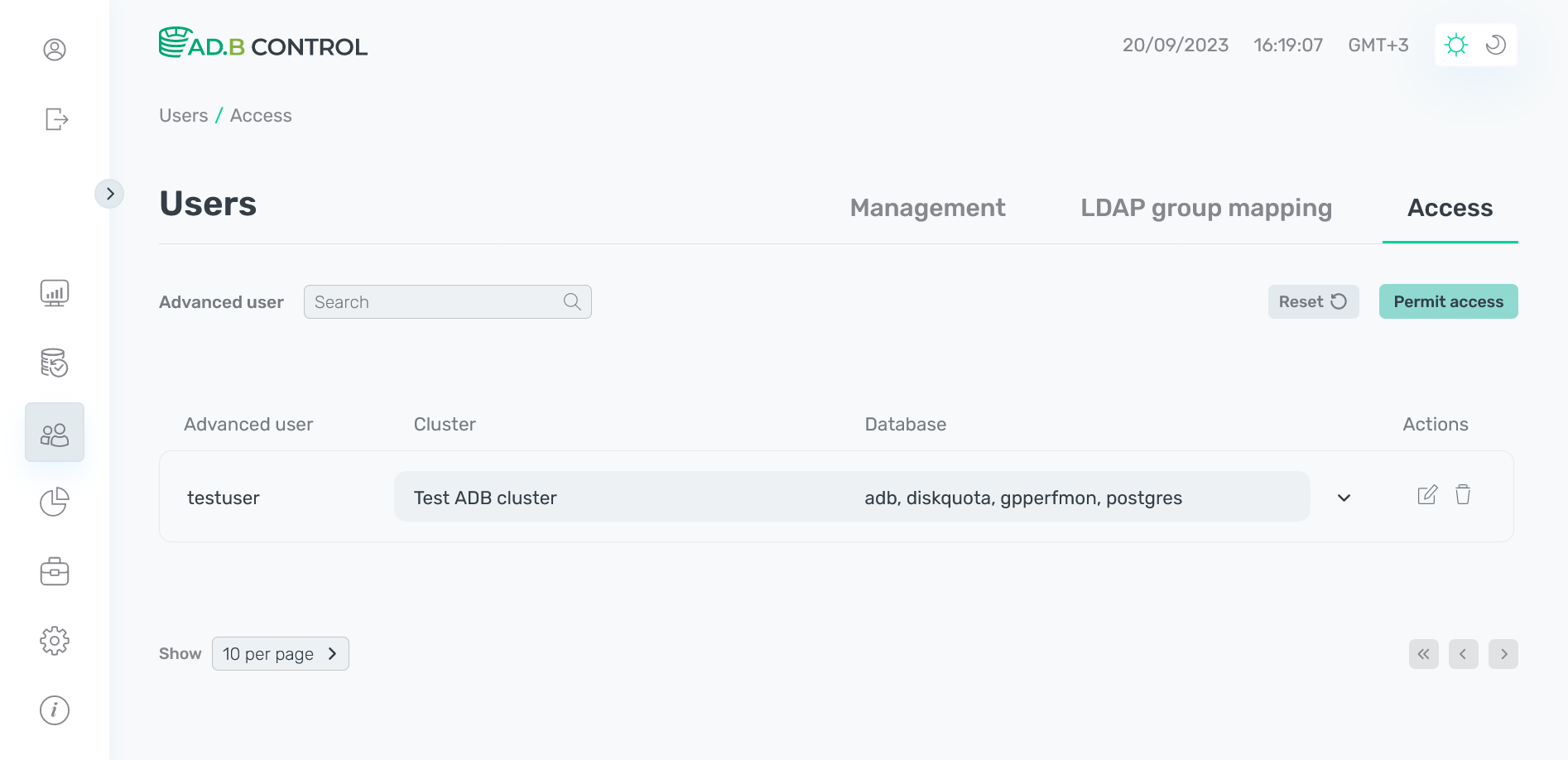

Разрешение обновлено

Разрешение обновлено Разрешение обновлено

Разрешение обновлено

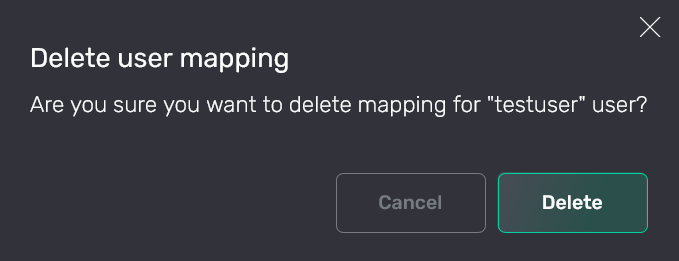

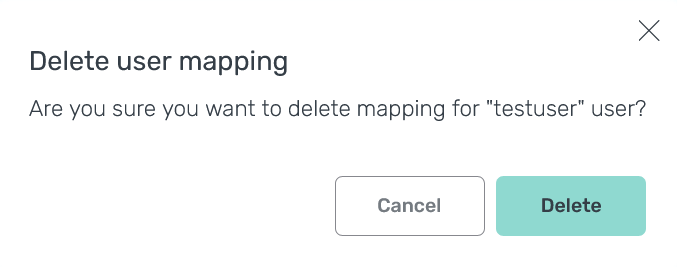

Удаления разрешения

Для удаления ранее созданного разрешения выполните следующие шаги:

-

Нажмите на иконку

в столбце Actions на вкладке Users → Access.

Переход к удалению

Переход к удалению Переход к удалению

Переход к удалению -

Подтвердите операцию удаления в открывшемся окне, нажав на кнопку Delete.

Подтверждение удаления

Подтверждение удаления Подтверждение удаления

Подтверждение удаленияВ результате данные о разрешении удаляются с вкладки Users → Access.

Разрешение удалено

Разрешение удалено Разрешение удалено

Разрешение удалено