Администрирование¶

Уровни доступа¶

В рамках ADСC предусмотрен механизм ролей, управляющий доступом пользователей к различной функциональности приложения. Каждая роль определяется присущими ей уровнями доступа:

- manage users – доступ к администрированию (создание, изменение, удаление пользователей, управление доступом для LDAP-групп);

- view all queries – возможность видеть все выполняемые в кластере ADB запросы;

- kill all queries – возможность отменять выполнение любого запроса в кластере ADB;

- view self queries – возможность видеть собственные запросы (запросы, выполненные ролью ADB с именем, идентичным логину текущего пользователя ADCC или названию LDAP-группы, в которую входит пользователь – см. Аутентификация);

- kill self queries – возможность отменять выполнение собственных запросов (запросов, выполненных ролью ADB с именем, идентичным логину текущего пользователя ADСC или названию LDAP-группы, в которую входит пользователь – см. Аутентификация).

Таким образом, авторизованному пользователю ADСC присваивается одна из следующих ролей:

| уровень доступа \ роль | Owner | Administrator | Advanced User | Regular User |

|---|---|---|---|---|

| manage users | + | |||

| view all queries | + | + | + | |

| kill all queries | + | + | ||

| view self queries | + | |||

| kill self queries | + | + |

Аутентификация¶

ADCС предоставляет два способа аутентификации пользователей:

Стандартная аутентификация¶

В данной схеме аутентификации логин пользователя ассоциируется с именем роли ADB на основании полного совпадения. Создание, модификация и удаление стандартных пользователей доступно пользователям, которым присвоена роль Owner.

LDAP-аутентификация¶

В приложении ADCC доступна аутентификация средствами LDAP. В данном методе проверка корректности логина и пароля пользователя происходит на заданном сервере LDAP.

В ADCC реализована поддержка следующих LDAP-реализаций:

- MSAD (Microsoft Active Directory);

- FreeIPA.

Параметры для подключения к серверу LDAP становятся доступны в конфигурации сервиса ADCC кластера ADB в ADCM после включения метода аутентификации LDAP (через переключатель слева от надписи “LDAP”):

- Type (по умолчанмю “MSAD”);

- URI;

- Users baseDN;

- Groups baseDN;

- Login;

- Password;

- Size limit (по умолчанию равно 1000);

- Lowercase login (по умолчанию чекбокс снят).

Пример конфигурации для Microsoft Active Directory:

* Type: MSAD

* URI: ldap://ad.example.com:389

* Users baseDN: ou=Peoples,dc=ad,dc=adcc-user

* Groups baseDN: ou=Groups,dc=ad,dc=adcc-group

* Login: cn=admin,dc=ad,dc=adcc-user

* Password: yourpassword

* Size limit (по умолчанию равно 1000);

Для уточнения параметров конкретной реализации LDAP в вашем случае обратитесь к администратору LDAP-каталога.

Important

- Для логина в ADCC web-интерфейс с помощью LDAP-аутентификации от MSAD используйте upn-формат DN:

sAMAccountName@domain

- Для входа в ADCC web-интерфейс с помощью LDAP-аутентификации от FreeIPA достаточно DN в обычном формате:

sAMAccountName

Управление пользователями¶

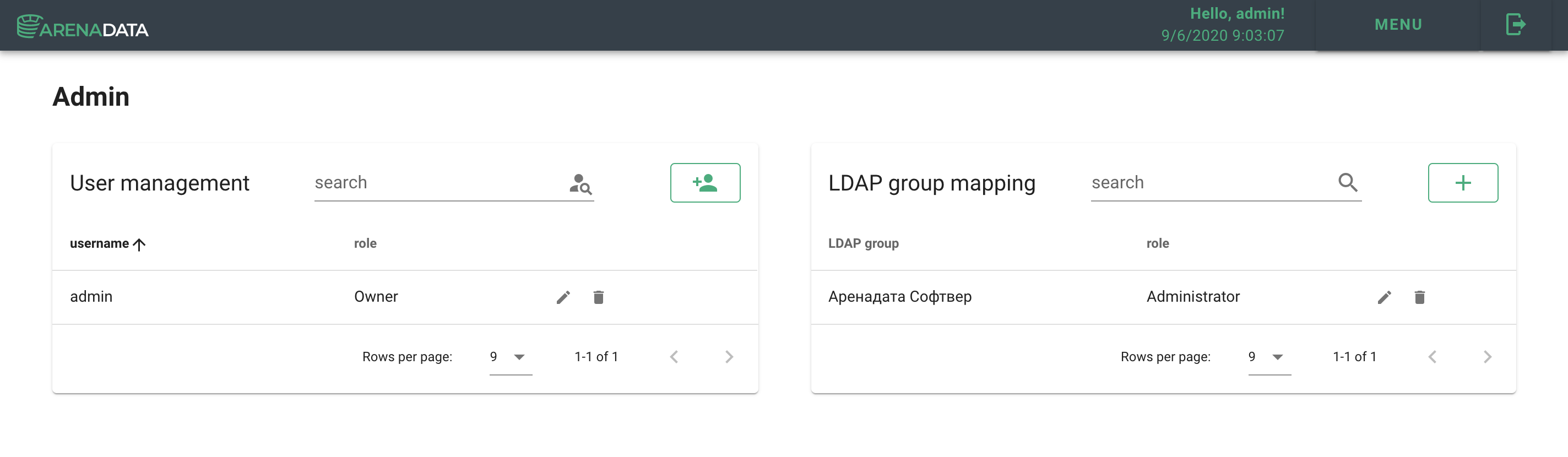

Для доступа к панели управления пользователями необходимо выбрать раздел ADMIN в меню в правом верхнем углу главной панели приложения. При этом открывается экранная форма Admin (Рис.93.).

Рис. 93. Окно управления пользователями

Стандартные пользователи¶

Раздел User Management предоставляет следующие возможности управления стандартными пользователями ADCC:

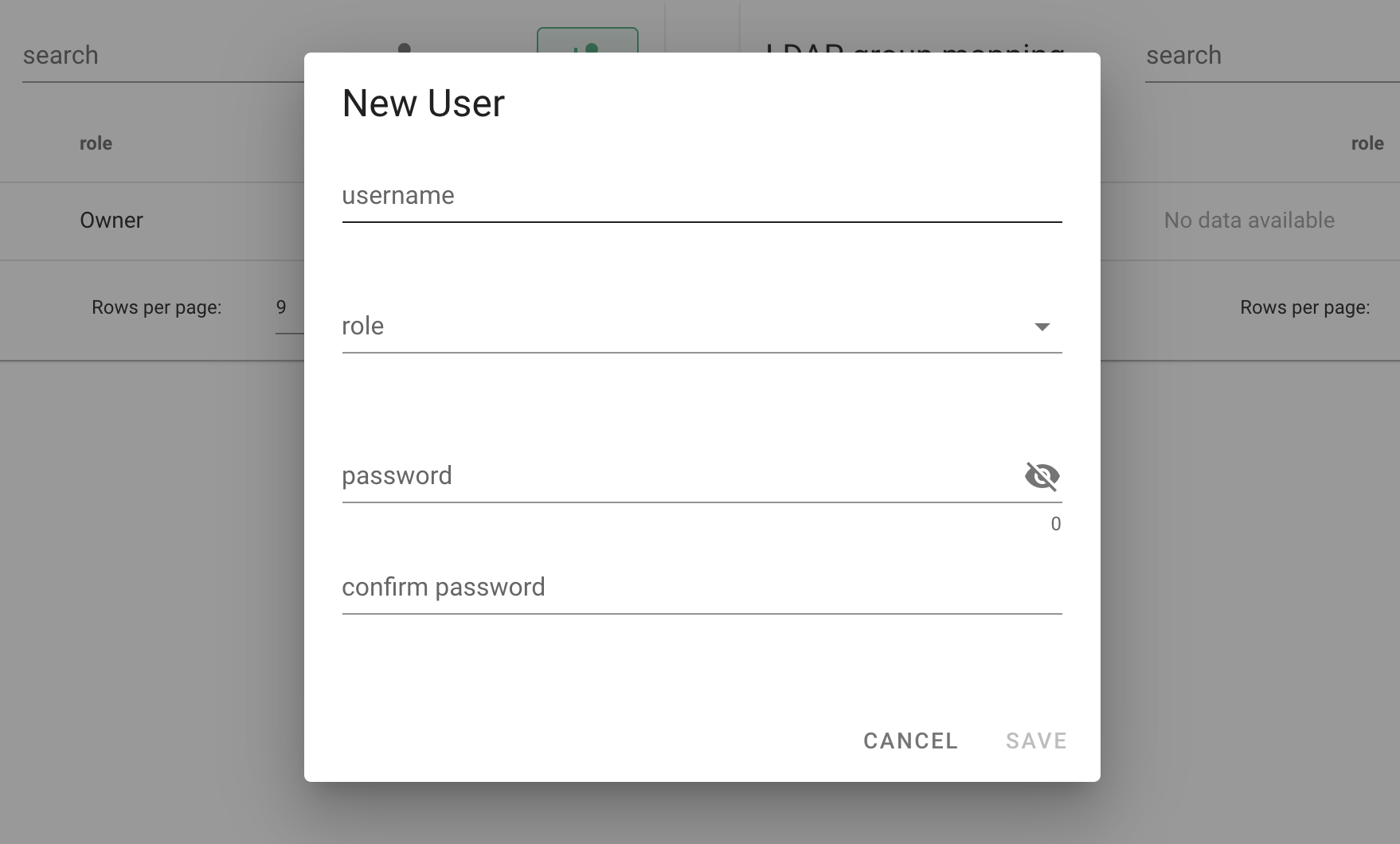

Для создания нового пользователя (Рис.94.):

- Нажать кнопку справа над списком;

- В открывшемся окне заполнить все поля:

- Логин;

- Роль;

- Пароль и подтверждение пароля.

Для модификации пользователя:

- Нажать иконку карандаша в соответствующей строке списка;

- В открывшемся окне изменить необходимые атрибуты пользователя:

- Логин;

- Роль;

- Пароль (доступно после выбора чекбокса “Change password”).

Для удаления пользователя нажать иконку мусорной корзины в соответствующей строке списка.

Управление доступом для LDAP-групп¶

В разделе LDAP group mapping доступно определение соответствий LDAP-групп заданного LDAP-сервера их ролям в рамках ADCC. Соответствие подразумевает, что каждому пользователю, входящему в данную группу, при авторизации в ADCC присваивается указанная роль. Каждой LDAP-группе может соответствовать только одна роль.

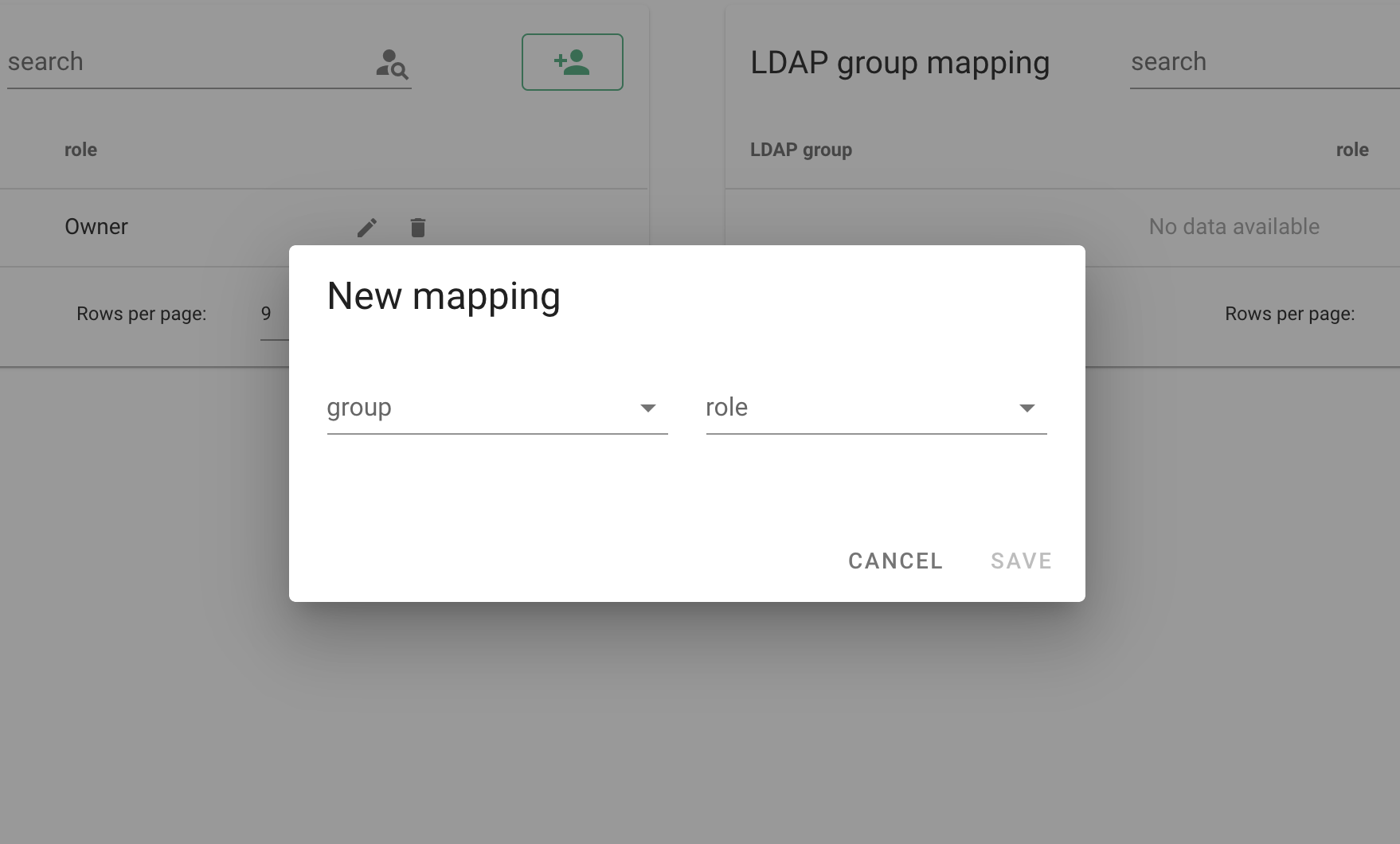

- Для создания нового соответствия (Рис.95.):

- Нажать кнопку “+” справа над списком;

- В выпадающем списке group открывшегося окна выбрать необходимую LDAP-группу;

- В выпадающем списке role выбрать необходимую роль;

- Нажать кнопку save.

- Для изменения роли, определенной для группы, нажать иконку карандаша в соответствующей строке списка;

- Для удаления соответствия нажать иконку мусорной корзины в соответствующей строке списка.